10 Attaques Informatiques Récentes et Ce Qu'elles Nous Disent sur l'Avenir de la Cybersécurité

Pour la quatrième année consécutive, les cyberattaques ont été signalées comme la principale cause de pannes dans les organisations, selon le rapport annuel sur la protection des données de Veeam.

Bien que les répondants aient déclaré qu'ils dépenseraient davantage cette année pour se défendre contre les cyberattaques, le rapport a révélé que ces responsables informatiques sont de plus en plus préoccupés par leur capacité à récupérer et à restaurer les données critiques après une attaque.

L'un des plus grands défis de la cybersécurité est que le paysage évolue constamment en raison des menaces et des technologies émergentes. Pour avoir une idée des priorités et des domaines d'intervention pour 2024, nous avons analysé les cyberattaques récentes afin d'identifier les modèles et les tendances importants. Nous avons également inclus quelques conseils pour aider à prévenir les cyberattaques.

Attaques Informatiques Récentes au Cours des 12 Derniers Mois

Vous trouverez ci-dessous un aperçu de certaines des cyberattaques les plus récentes de l'année dernière qui ont eu un impact significatif sur les opérations de l'entreprise, ses performances financières et sa chaîne d'approvisionnement.

1. Attaque par ransomware sur ICBC Financial Services

Date : novembre 2023

Impact : perturbation du marché des bons du Trésor américain

En novembre, une filiale de la Banque industrielle et commerciale de Chine (ICBC), ICBC Financial Services, a subi une attaque par ransomware qui a perturbé certains systèmes opérationnels, y compris ceux utilisés pour compenser les transactions sur les bons du Trésor américain et le financement par pension livrée. En raison de cette perturbation, le courtier n'a pas été en mesure de régler les transactions pour d'autres acteurs du marché et devait temporairement 9 milliards de dollars à BNY Mellon.

Cela non seulement souligne le risque croissant d'interruption de paiement auquel sont confrontées les institutions financières en raison d'incidents de cybersécurité, mais reflète également l'ampleur croissante de ces incidents. Étant donné que les systèmes financiers et les opérations commerciales sont de plus en plus interconnectés, l'impact d'une cyberattaque est rarement limité à l'organisation cible. Au lieu de cela, il a un effet d'entraînement qui peut affecter les organisations et les économies du monde entier.

L'attaque contre ICBC Financial Services, par exemple, a perturbé le marché des bons du Trésor américain, qui joue un rôle crucial dans la finance mondiale.

Enseignement clé

Il est prévu que les cyberattaques de ce type augmentent à mesure que les acteurs de la menace continuent de cibler des institutions financières importantes et des infrastructures dans les grandes économies. Si elle réussit, une attaque contre une organisation peut avoir un impact sur les partenaires, les fournisseurs et les clients du monde entier.

Cela souligne l'importance de la gestion des risques liés à la chaîne d'approvisionnement. La gestion des risques de la chaîne d'approvisionnement implique d'identifier et d'évaluer les menaces tout au long de la chaîne d'approvisionnement et de développer des stratégies d'atténuation pour protéger l'intégrité, la fiabilité et l'authenticité des produits et services au sein de cette chaîne. Avoir un processus défini en place peut aider votre organisation à minimiser la probabilité et l'ampleur de ces risques pour la chaîne d'approvisionnement.

Lecture recommandée

Gestion des Risques de la Chaîne d'Approvisionnement : Une Décomposition du Processus + Modèle de Politique

2. Attaque par phishing sur MGM Resorts

Date : septembre 2023

Impact : plus de 100 millions de dollars de pertes financières

Après avoir détecté une cyberattaque qui a perturbé ses opérations fin septembre 2023, MGM Resorts International a fermé ses systèmes pour contenir les dégâts. Il a ensuite signalé qu'il subirait un impact de 100 millions de dollars sur ses résultats du troisième trimestre, alors qu'il travaillait à restaurer ses systèmes. Le géant des casinos s'attendait également à engager un coût ponctuel d'environ 10 millions de dollars lié à l'attaque.

Il semble que les pirates aient utilisé une technique de social engineering connue sous le nom de vishing. Après avoir trouvé les informations d'un employé sur LinkedIn, les pirates se sont fait passer pour l'employé lors d'un appel au service d'assistance informatique de MGM pour obtenir des identifiants afin d'accéder aux systèmes et de les infecter.

Enseignement clé

Les attaques de social engineering devraient gagner en sophistication et en fréquence en raison de l'IA, qui permet aux acteurs malveillants de créer des e-mails de phishing, des deepfakes, des appels de vishing et plus encore, plus convaincants et légitimes.

Les organisations qui utilisent largement l'IA et l'automatisation pour renforcer leurs capacités de cybersécurité seront les mieux positionnées pour se défendre contre cette utilisation militarisée de l'IA par les cybercriminels. Dans une étude menée par Capgemini Research Institute, 69 % des dirigeants ont déclaré que l'IA est nécessaire pour répondre efficacement aux cyberattaques et que cela se traduit par une efficacité accrue pour les analystes en cybersécurité.

Lectures recommandées

L'IA en cybersécurité : comment elle est utilisée + 8 derniers développements

3. Attaque de ransomware chez Boeing

Date : octobre 2023

Impact : fuite de données de 43 Go

En octobre 2023, Boeing, l'un des plus grands sous-traitants mondiaux de la défense et de l'espace, a subi une cyberattaque qui a impacté son activité de pièces et de distribution. Cette attaque a été attribuée à une vulnérabilité dans le logiciel de Citrix, connue sous le nom de Citrix Bleed, qui a été exploitée par le groupe de ransomware LockBit 3.0. LockBit a ensuite divulgué plus de 43 gigaoctets de données prétendument volées du système de Boeing lorsque l'entreprise aérospatiale a refusé de payer la rançon demandée.

L'exploitation de CitrixBleed a également impacté d'autres grandes organisations, y compris la succursale américaine d'ICBC et l'entreprise de logistique DP World. La majorité des systèmes affectés se trouvaient en Amérique du Nord. On estime que les organisations américaines touchées par LockBit ont payé jusqu'à 90 millions de dollars de rançon entre 2020 et mi-2023. En conséquence de l'incident chez Boeing, la Cybersecurity and Infrastructure Security Agency (CISA), le FBI et l'Australian Cyber Security Center ont émis un avis de cybersécurité exhortant les organisations à corriger immédiatement la faille activement exploitée si elles ne l'ont pas déjà fait.

Enseignement clé

En octobre, Citrix a publié un bulletin de sécurité évaluant le bug à 9,4 sur 10 sur l'échelle de gravité CVSS. Cependant, en novembre, des milliers d'instances où l'outil était utilisé étaient encore vulnérables à la faille, y compris près de 2 000 en Amérique du Nord uniquement. Il y a eu une exploitation généralisée de la vulnérabilité de Citrix dans les services logiciels non corrigés à la fois dans les réseaux privés et publics en conséquence.

Gérer l'exposition aux vulnérabilités découvertes est un aspect clé de la gestion des vulnérabilités, en plus de découvrir, de catégoriser et de prioriser les vulnérabilités et d'analyser la cause profonde des vulnérabilités. Avoir un programme de gestion des vulnérabilités robuste peut aider une organisation à développer une compréhension complète de son profil de risque, comprendre quels contrôles doivent être mis en place pour l'atténuation des risques et prévenir les vulnérabilités répétées.

Lectures recommandées

Un guide étape par étape du processus de gestion des vulnérabilités [+ modèle de politique]

4. L'attaque par rançongiciel de la British Library

Date: Octobre 2023

Impact: Perturbations majeures des systèmes et des opérations et fuite de données de 600 Go

La plus grande bibliothèque du Royaume-Uni a été victime d'une cyberattaque le dernier week-end d'octobre. Bien que la British Library ait pris des mesures immédiates pour isoler et protéger son réseau, ses systèmes et services en ligne ont été massivement perturbés, son site web est tombé en panne et elle a initialement perdu l'accès à des outils de communication de base tels que le courrier électronique.

Le 15 janvier, elle a commencé un retour progressif de certains services clés, en commençant par la restauration d'une version de référence de son catalogue principal. Cependant, la perturbation de certaines de ses opérations devrait persister pendant des mois, peut-être jusqu'à l'automne prochain, voire plus longtemps.

Au total, le coût de la récupération des systèmes informatiques de la British Library est estimé à 7 millions de livres, ce qui représente environ 40% de ses réserves de trésorerie non allouées.

Apprentissage clé

Pour aider à prévenir des récupérations longues et coûteuses en cas d'attaque par rançongiciel réussie, les organisations doivent mettre à jour leurs mesures de résilience cybernétique, y compris la mise en place d'un plan de reprise après sinistre.

Avoir en place un plan de reprise après sinistre bien conçu et régulièrement maintenu peut aider les organisations à minimiser les temps d'arrêt, réduire les pertes financières, protéger les données critiques et offrir une tranquillité d'esprit aux employés.

Lecture recommandée

Comment rédiger un plan de reprise après sinistre + modèle

5. Violation de données de TruePill

Date: Août 2023

Impact: Violation de données concernant 2,3 millions de patients

Truepill a subi une violation de données à la fin du mois d'août, ce qui a exposé les données personnelles de plus de 2,3 millions de patients. Postmeds, la société mère de TruePill, a publié un avis de violation de données qui a expliqué que les attaquants avaient accédé à des fichiers contenant des données sensibles des patients, y compris les noms, des informations démographiques non spécifiées, le type de médicament et le nom du médecin prescripteur du patient.

Bien que la société n'ait pas indiqué comment ses systèmes ont été compromis ni quelles mesures spécifiques elle a mises en œuvre pour prévenir les violations futures, un recours collectif allègue que l'incident de cybersécurité était dû à des mesures de sécurité des données inadéquates, y compris l'absence de cryptage des informations de santé sensibles stockées sur ses serveurs.

Apprentissage clé

Les soins de santé constituent l'une des industries les plus ciblées par les acteurs de la menace. En 2022, 89% des organisations de santé ont subi en moyenne 43 attaques au cours des 12 derniers mois, ce qui équivaut à presque une attaque par semaine. L'industrie des soins de santé a également été la victime la plus courante des violations de tiers en 2022, représentant presque 35% de tous les incidents.

Bien que la sécurité des tiers soit critique dans toutes les industries, elle est particulièrement importante dans le secteur des soins de santé en raison de sa vulnérabilité aux cyberattaques. La réalisation d'évaluations des risques des tiers, le suivi des métriques et des KPIs tels que le taux de réussite des questionnaires de sécurité et l'utilisation de l'automatisation peuvent aider à renforcer le programme de gestion des risques des tiers d'une organisation de santé et à la protéger contre les violations de données comme celle-ci.

Lecture recommandée

Sécurité des tiers : 8 étapes pour évaluer les risques et protéger votre écosystème

6. Piratage de 23andMe

Date: Octobre 2023

Impact: Violation de données touchant 6,9 millions d'utilisateurs

23andMe a révélé que des hackers ont accédé à environ 14 000 comptes lors d'un incident de cybersécurité en octobre. La portée s'est avérée beaucoup plus grande en raison de la fonction Parentes DNA de 23andMe, qui met en relation les utilisateurs avec leurs proches. En accédant à ces 14 000 comptes, les hackers ont également pu accéder aux informations de profil de millions d'autres utilisateurs. Au total, la violation de données affecterait environ la moitié des 14 millions de clients répertoriés de 23andMe.

Lors de la divulgation de l'incident en octobre, 23andMe a déclaré que la violation de données était causée par des clients réutilisant des mots de passe. Les hackers ont pu utiliser des mots de passe publiquement connus, divulgués lors de violations de données d'autres entreprises, pour forcer les comptes des victimes.

Leçon clé

Bien que la violation de 23andMe ait montré l'impact qu'une mauvaise hygiène de mot de passe peut avoir sur la sécurité des données, elle a également mis en évidence la nécessité pour les organisations de prendre leurs responsabilités en matière de protection des données des utilisateurs.

Maintenir un plan de réponse aux incidents solide est une tactique de sécurité que les organisations peuvent mettre en œuvre. Par exemple, après l'incident de sécurité des données, 23andMe a exigé que tous les utilisateurs réinitialisent leurs mots de passe et demande désormais à tous les nouveaux et anciens utilisateurs d'utiliser la vérification en deux étapes pour se connecter au site.

Lecture recommandée

Comment créer un plan de réponse aux incidents + Modèle

7. Attaque par ransomware de Mr. Cooper

Date: Octobre 2023

Impact: Violation de données touchant 14,7 millions de clients et 25 millions de dollars de coûts de réponse et de récupération

Après avoir examiné une cyberattaque qui a eu lieu en octobre 2023, Mr. Cooper a déterminé que des données personnelles de chaque client actuel et ancien du groupe Mr. Cooper ont été volées, soit plus de 14 millions de personnes.

Mr. Cooper a fermé plusieurs systèmes après avoir découvert la cyberattaque, empêchant des millions de clients d'effectuer des paiements et de traiter des transactions hypothécaires. La société a mis en place des méthodes de paiement alternatives pour les clients après l'attaque, notamment par téléphone, service postal, Western Union et MoneyGram.

Le géant des prêts hypothécaires et des prêts s'attendait à ce que les dépenses des fournisseurs liées à sa réponse, à sa récupération et à ses services de protection de l'identité atteignent 25 millions de dollars au quatrième trimestre.

Leçon clé

Mr. Cooper n'est qu'une des nombreuses entreprises de services financiers à avoir été victime d'une attaque par ransomware en 2023. D'autres exemples notables incluent LoanDepot, Fidelity National Financial et First American Financial.

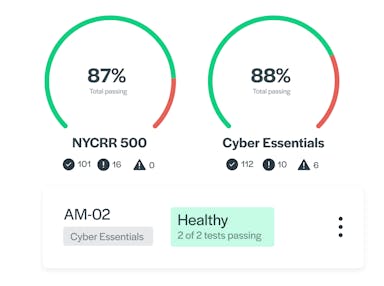

Étant donné que ces cyberattaques compromettent la sécurité et la confiance dans les systèmes financiers nationaux et internationaux et mettent en péril la stabilité financière, les attentes réglementaires pour toutes les institutions de services financiers ont augmenté. Plus de régulations ont été adoptées, étendues ou appliquées de manière plus stricte pour garantir que ces institutions disposent d'un programme de sécurité de l'information complet, y compris la règle des garanties de la FTC et le NYCRR 500 du département des services financiers de l'État de New York (NYDFS).

Respecter ces exigences réglementaires peut non seulement aider à éviter des pénalités et des amendes, mais aussi à protéger la sécurité et la confidentialité des informations des clients détenues par les institutions financières.

Lecture recommandée

Secureframe ajoute de nouveaux cadres pour aider les institutions financières à atteindre et maintenir la conformité en matière de cybersécurité

8. Violation par une tierce partie de Dollar Tree

Date : Août 2023

Impact : Violation de données impactant 2M de personnes

En août 2023, Dollar Tree a été impacté par une violation de données d'un tiers affectant environ 1,98 million de personnes. L’un de ses fournisseurs, Zeroed-In Technologies, LLC, a subi un incident de sécurité au cours duquel des acteurs malveillants ont volé les informations des employés et des clients de Dollar Tree et Family Dollar, y compris les noms, les dates de naissance et les numéros de sécurité sociale (SSN).

Il est allégué que Dollar Tree a partagé les informations privées non chiffrées de ses employés et clients avec Zeroed-In, qui a stocké ces informations dans un environnement non chiffré et accessible sur Internet sur son réseau public. Une partie non autorisée a ensuite accédé aux systèmes de l'entreprise.

Enseignement clé

De nombreuses organisations travaillent avec des fournisseurs externes pour réduire les coûts ou mieux servir leurs clients, ce qui les oblige à partager l'accès à des informations sensibles avec des tiers. Cela signifie que les entreprises doivent appliquer la même rigueur aux pratiques de gestion des risques des fournisseurs externes qu’à leurs propres pratiques.

Un programme de gestion des risques des fournisseurs permet aux entreprises d’avoir une visibilité sur les partenaires avec qui elles travaillent, comment elles travaillent avec eux, les contrôles de sécurité mis en place par chaque fournisseur, et leur posture de sécurité dans le temps, ce qui peut les aider à identifier les menaces potentielles avant qu’elles n’impactent leur activité.

Lecture recommandée

Gestion des risques fournisseurs (GRF) : comment mettre en place un programme GRF qui empêche les violations des tiers

9. Cyberattaque de DP World Australia

Date : Novembre 2023

Impact : Des perturbations majeures des opérations entraînant un arriéré de 30K conteneurs d'expédition

DP World Australia est l’un des plus grands opérateurs portuaires du pays et gère environ 40 % du flux total de marchandises de l’Australie. En novembre 2023, il a subi une cyberattaque qui a paralysé ses opérations aux terminaux de conteneurs de Melbourne, Sydney, Brisbane et Fremantle.

Une fois que DP World Australia a détecté un accès non autorisé au réseau d'entreprise australien, il a déconnecté le réseau d'Internet afin de contenir l'incident. Cela a fermé les opérations portuaires à travers l'Australie pendant trois jours, entraînant un arriéré de quelque 30 000 conteneurs d'expédition.

Enseignement clé

L'attaque cybernétique de DP World représente l’une des dernières attaques criminelles à grande échelle contre les infrastructures critiques et a incité les gouvernements à prioriser et à investir dans des mesures de cybersécurité, en particulier pour les infrastructures critiques telles que les ports. La demande est particulièrement élevée en Australie, car les attaques contre les infrastructures critiques, les entreprises et les foyers du pays ont récemment augmenté, avec une attaque se produisant toutes les six minutes selon le Centre australien de cybersécurité.

Les mesures de cybersécurité peuvent aider à protéger la disponibilité et la résilience des infrastructures critiques et des services essentiels qu’elles fournissent.

Lecture recommandée

Cybersécurité expliquée : qu’est-ce que c’est et 12 raisons pour lesquelles la cybersécurité est importante

10. Attaque par ransomware des services de santé ardents

Date : Novembre 2023

Impact : Les soins critiques impactés dans au moins trois états

Ardent Health Services possède et exploite 30 hôpitaux et plus de 200 sites de soins avec plus de 1 300 prestataires alignés dans six États. Lorsqu'il a été victime d'une attaque par ransomware en novembre 2023, l'entreprise a proactivement mis son réseau hors ligne, suspendant ainsi l'accès de tous les utilisateurs à ses applications de technologie de l'information.

Cela a entraîné des perturbations des opérations dans des installations dans plusieurs États. Certaines ont dû reprogrammer des procédures non urgentes et électives et rediriger les patients des urgences vers d'autres hôpitaux de la région jusqu'à ce que les systèmes soient de nouveau en ligne. Les patients ont également signalé qu'ils ne pouvaient pas renouveler leurs ordonnances et prendre des rendez-vous en ligne, et que leurs procédures étaient reprogrammées ou reportées.

Apprentissage clé

Selon un rapport du Centre de plainte pour crimes sur Internet (IC3) du FBI, le FBI a reçu 870 rapports d'attaques par ransomware visant des organisations appartenant à 16 secteurs d'infrastructures critiques, et le secteur de la santé a été en tête de liste avec 210 rapports d'attaques par ransomware.

Des campagnes cybernétiques de plus en plus sophistiquées et malveillantes ciblant des infrastructures critiques comme l'exemple ci-dessus menacent le secteur public et privé ainsi que la sécurité et la vie privée du peuple américain. En réponse, le gouvernement américain a créé plusieurs normes et cadres de sécurité de l'information pour réduire les risques et améliorer la sécurité des données.

Les entrepreneurs fédéraux et les agences gouvernementales se conforment généralement à ces normes et cadres, mais toute organisation peut bénéficier de la mise en œuvre de ces exigences strictes et complètes. Cela aura des répercussions importantes pour le secteur public, le secteur privé, et finalement pour la sécurité nationale et la vie privée.

Le guide ultime des cadres fédéraux

Obtenez un aperçu des cadres fédéraux les plus courants, à qui ils s'appliquent et quelles en sont les exigences.

Tendances des cyberattaques

1. Attaques générées par IA

La cybercriminalité devrait coûter 10 500 milliards de dollars dans le monde d'ici 2025 et un facteur majeur est l'IA. L'IA non seulement abaisse la barre d'entrée dans la cybercriminalité, mais elle améliore également leur capacité en augmentant l'échelle, la vitesse et l'efficacité des méthodes d'attaque existantes.

L'avancement rapide des technologies de l'IA, en particulier de l'IA générative, devrait entraîner une augmentation de toutes les cyberattaques, selon l'agence d'espionnage britannique GCHQ. Ils précisent qu'une augmentation des attaques par ransomware et des campagnes de phishing et de désinformation à grande échelle utilisant de faux audios, vidéos et images plus convaincants est probable.

Lectures recommandées

35+ statistiques sur l'IA pour mieux comprendre son rôle dans la cybersécurité [2023]

2. Échelle mondiale

Les acteurs étatiques utilisent de plus en plus les capacités cybernétiques pour mener des attaques à l'échelle mondiale, ciblant les infrastructures critiques, les multinationales et les chaînes d'approvisionnement. Ces attaques impliquent souvent une collaboration transfrontalière entre des groupes de cybercriminels, des hacktivistes et des acteurs soutenus par l'État. Cela pose des défis significatifs pour les efforts internationaux de cybersécurité et nécessitera une coopération renforcée entre les gouvernements et les entités du secteur privé pour atténuer les menaces.

3. Ransomware

En 2021, les autorités de cybersécurité aux États-Unis, en Australie et au Royaume-Uni ont observé une augmentation des incidents de ransomware sophistiqués et à fort impact contre les organisations d'infrastructure critique dans le monde entier.

Le ransomware reste la plus grande menace mondiale et devrait augmenter dans les années à venir en raison des avancées en IA et des acteurs de la menace employant des techniques de plus en plus sophistiquées, y compris les tactiques de double extorsion et les compromissions de la chaîne d'approvisionnement. L'émergence des plateformes de ransomware-as-a-service a également démocratisé l'accès aux outils de ransomware, permettant à encore plus de cybercriminels de participer aux systèmes d'extorsion.

Lectures recommandées

4 façons pour les leaders en cybersécurité de se préparer pour 2024

Comment Secureframe peut aider à renforcer votre posture en matière de cybersécurité

Les organisations d'aujourd'hui sont confrontées au défi de réduire les risques et menaces de plus en plus complexes tout en continuant de se conformer à des réglementations de plus en plus vastes et approfondies.

Secureframe peut aider en simplifiant et en automatisant les tâches manuelles liées à la sécurité, à la confidentialité et à la conformité. Avec Secureframe, vous pouvez :

- Consolider les données de conformité et de risque en une seule source de vérité via 200+ intégrations natives et l'API Secureframe.

- Automatisez la remédiation cloud, les évaluations des risques, la gestion des politiques et les questionnaires de sécurité avec l'IA.

- Surveillez et gérez de près vos relations avec les fournisseurs tiers.

- Menez une surveillance continue pour détecter les lacunes dans les contrôles et maintenir une conformité continue.

- Automatisez l'attribution, le suivi et le reporting des formations obligatoires en sécurité et respect de la vie privée.

- Obtenez des conseils personnalisés basés sur les risques uniques et les exigences de votre secteur de l’équipe interne de conformité.

Pour en savoir plus sur la manière dont Secureframe peut jouer un rôle intégral dans l'amélioration de votre posture de sécurité et de conformité, demandez une démonstration dès aujourd'hui.

Utilisez la confiance pour accélérer la croissance

FAQs

Quelle est l'attaque informatique la plus célèbre?

Une des attaques informatiques les plus célèbres de ces dernières années est l’attaque NotPetya, qui a débuté en 2017 lorsque des hackers militaires russes ont lancé une attaque de malware ciblant l'Ukraine. Cette attaque s'est rapidement propagée à plus de 60 pays et a détruit les systèmes de milliers d'entreprises multinationales, y compris le géant mondial du transport et de la logistique Maersk, le géant pharmaceutique Merck, la filiale européenne FedEx TNT Express, la société de construction française Saint-Gobain, le producteur alimentaire Mondelēz et le fabricant Reckitt Benckiser, entre autres. Avec des dommages estimés à plus de 10 milliards de dollars, NotPetya est toujours considérée comme l'attaque informatique la plus destructrice et la plus coûteuse de l'histoire.

Quelle a été la plus grande violation de données en 2023?

Plus de 3,6 milliards d'enregistrements ont été exposés lorsque DarkBeam, une société de protection numérique, a laissé une interface Elasticsearch et Kibana non protégée. Ces enregistrements contenaient des e-mails d'utilisateurs et des mots de passe provenant de violations de données précédemment signalées et non signalées.

Quelle a été la grande attaque par ransomware en 2023?

Le gang de ransomware CL0P, également connu sous le nom de TA505, a commencé à lancer une attaque généralisée en mai 2023 après avoir exploité une vulnérabilité de type injection SQL précédemment inconnue dans MOVEit Transfer de Progress Software. Cette attaque a ciblé des milliers d'organisations gouvernementales, publiques et commerciales dans le monde entier, la grande majorité étant des entités basées aux États-Unis.

Comment prévenir les attaques de cybersécurité

Les conseils ci-dessous peuvent aider votre organisation à réduire la probabilité et l'impact des cyberattaques.

1. Fournir une formation de sensibilisation à la sécurité aux employés

Un programme de formation complet peut aider les employés à comprendre les menaces cybernétiques courantes telles que les attaques par phishing, les tactiques d'ingénierie sociale et les logiciels malveillants, identifier les e-mails, liens et pièces jointes suspects, et comprendre l'importance de suivre les meilleures pratiques et de signaler rapidement tout incident de sécurité.

Disposer d'un programme en place qui forme les employés lors de leur intégration et de manière récurrente sur les meilleures pratiques de cybersécurité, les menaces courantes et leurs rôles et responsabilités dans la protection des informations sensibles peut aider votre organisation à réduire le risque d'erreur humaine conduisant à des cyberattaques et des violations. Cela peut également vous aider à satisfaire les exigences de conformité en matière de sécurité et de confidentialité pour SOC 2®, HIPAA, PCI DSS, GDPR, et d'autres cadres.

2. Mettre en œuvre des contrôles de sécurité pour réduire votre exposition aux risques

Vous pouvez réduire l'exposition de votre organisation à certains types de cyberattaques sur les systèmes exposés à Internet en mettant en œuvre des contrôles de sécurité tels que :

3. Respecter les normes et réglementations en matière de cybersécurité

Les cadres de conformité obligent les organisations à mettre en place des mesures de sécurité robustes, établissant une base de protection contre les menaces cybernétiques. En adhérant à ces normes, les organisations doivent effectuer des évaluations régulières des risques, identifier les vulnérabilités et les vecteurs d'attaque potentiels, et mettre en œuvre des mesures de sauvegarde techniques et administratives. Ces contrôles renforcent les défenses et atténuent la probabilité et l'impact des cyberattaques.