10 aktuelle Cyberangriffe und was sie über die Zukunft der Cybersicherheit verraten

Zum vierten Mal in Folge wurden Cyberangriffe als Hauptursache für Ausfälle in Unternehmen im jährlichen Data Protection Report von Veeam genannt.

Während die Befragten angaben, dass sie in diesem Jahr mehr ausgeben werden, um sich gegen Cyberangriffe zu verteidigen, zeigte der Bericht, dass diese IT-Führungskräfte zunehmend besorgt über ihre Fähigkeit sind, nach einem Angriff missionskritische Daten wiederherzustellen und wiederherzustellen.

Eine der größten Herausforderungen in der Cybersicherheit besteht darin, dass die Landschaft aufgrund aufkommender Bedrohungen und Technologien ständig im Wandel ist. Um einen Eindruck von den Prioritäten und Schwerpunkten für 2024 zu bekommen, haben wir die jüngsten Cyberangriffe analysiert, um wichtige Muster und Trends zu identifizieren. Wir haben auch einige Tipps zur Verhinderung von Cyberangriffen beigefügt.

Jüngste Cyberangriffe in den letzten 12 Monaten

Im Folgenden finden Sie einen Überblick über einige der jüngsten Cyberangriffe im vergangenen Jahr, die erhebliche Auswirkungen auf die Betriebsabläufe, die finanzielle Leistung und die Lieferkette des Unternehmens hatten.

1. ICBC Financial Services Ransomware-Angriff

Datum: November 2023

Auswirkung: Störung des US-Schatzmarktes

Im November wurde eine Tochtergesellschaft der Industrial and Commercial Bank of China (ICBC), die ICBC Financial Services, Opfer eines Ransomware-Angriffs, der einige Betriebssysteme störte, einschließlich derjenigen, die zur Abwicklung von US-Schatzgeschäften und Repo-Finanzierungen verwendet werden. Aufgrund dieser Störung war die Maklerfirma nicht in der Lage, Handelsgeschäfte für andere Marktteilnehmer abzuwickeln und schuldete BNY Mellon vorübergehend 9 Milliarden Dollar.

Dies unterstreicht nicht nur das wachsende Zahlungsunterbrechungsrisiko, dem Finanzinstitute aufgrund von Cybervorfällen ausgesetzt sind - es spiegelt auch das zunehmende Ausmaß solcher Vorfälle wider. Da Finanzsysteme und Geschäftsvorgänge zunehmend miteinander verbunden sind, beschränkt sich die Auswirkung eines Cyberangriffs selten auf die Zielorganisation. Stattdessen hat es eine Kettenreaktion, die Organisationen und Volkswirtschaften auf der ganzen Welt betreffen kann.

Der Angriff auf die ICBC Financial Services beispielsweise störte den US-Schatzmarkt, der eine entscheidende Rolle in der globalen Finanzwelt spielt.

Wichtige Erkenntnis

Es wird erwartet, dass Cyberangriffe wie dieser zunehmen werden, da Bedrohungsakteure weiterhin wichtige Finanzinstitute und Infrastrukturen in großen Volkswirtschaften ins Visier nehmen. Wenn sie erfolgreich sind, kann ein Angriff auf eine Organisation Partner, Lieferanten und Kunden auf der ganzen Welt beeinflussen.

Dies unterstreicht die Bedeutung des Risikomanagements in der Lieferkette. Risikomanagement in der Lieferkette umfasst die Identifizierung und Bewertung von Bedrohungen entlang der gesamten Lieferkette sowie die Entwicklung von Minderungsstrategien, um die Integrität, Vertrauenswürdigkeit und Authentizität von Produkten und Dienstleistungen innerhalb dieser Kette zu schützen. Ein definierter Prozess kann Ihrem Unternehmen helfen, die Wahrscheinlichkeit und das Ausmaß dieser Risiken entlang der Lieferkette zu minimieren.

Empfohlene Lektüre

Risikomanagement in der Lieferkette: Eine Aufschlüsselung des Prozesses + Vorlage für politische Richtlinien

2. Phishing-Angriff auf MGM Resorts

Datum: September 2023

Auswirkungen: Über 100 Millionen US-Dollar finanzielle Verluste

Nachdem ein Cyberangriff Ende September 2023 seine Geschäftstätigkeiten gestört hatte, stellte MGM Resorts International seine Systeme ab, um den Schaden einzudämmen. Dann wurde berichtet, dass das Unternehmen einen Verlust von 100 Millionen US-Dollar für das dritte Quartal verbuchen würde, während es daran arbeitete, seine Systeme wiederherzustellen. Der Kasino-Riese rechnete zudem mit einmaligen Kosten von etwa 10 Millionen US-Dollar im Zusammenhang mit dem Angriff.

Es scheint, dass die Hacker eine Social-Engineering-Technik namens Vishing verwendet haben. Nachdem sie Informationen eines Mitarbeiters auf LinkedIn gefunden hatten, gaben sich die Hacker in einem Anruf beim IT-Helpdesk von MGM als dieser Mitarbeiter aus, um Anmeldedaten zu erhalten und die Systeme zu infizieren.

Wichtige Erkenntnis

Social-Engineering-Angriffe werden aufgrund von KI, die es Bedrohungsakteuren ermöglicht, überzeugendere und legitimer klingende Phishing-E-Mails, Deepfakes, Vishing-Anrufe und mehr zu erstellen, voraussichtlich an Raffinesse und Häufigkeit zunehmen.

Organisationen, die KI und Automatisierung umfassend nutzen, um ihre Cybersicherheitsfähigkeiten zu verbessern, werden am besten positioniert sein, um sich gegen diesen waffenfähigen Einsatz von KI durch Cyberkriminelle zu verteidigen. In einer Studie des Capgemini Research Institute gaben 69% der Führungskräfte an, dass KI notwendig ist, um effektiv auf Cyberangriffe zu reagieren und die Effizienz der Cybersicherheitsanalysten zu erhöhen.

Empfohlene Lektüre

KI in der Cybersicherheit: Wie sie genutzt wird + 8 neueste Entwicklungen

3. Boeing-Ransomware-Angriff

Datum: Oktober 2023

Auswirkungen: 43GB Datenleck

Im Oktober 2023 erlitt Boeing, einer der weltweit größten Verteidigungs- und Raumfahrtkonzerne, einen Cyberangriff, der sein Teile- und Vertriebsunternehmen beeinträchtigte. Dieser Angriff wurde auf eine Schwachstelle in der Citrix-Software, bekannt als Citrix Bleed, zurückgeführt, die von der Ransomware-Gruppe LockBit 3.0 ausgenutzt wurde. LockBit veröffentlichte später mehr als 43 Gigabyte Daten, die angeblich aus Boeings System gestohlen wurden, nachdem das Luft- und Raumfahrtunternehmen sich geweigert hatte, das geforderte Lösegeld zu zahlen.

Die Ausnutzung von CitrixBleed beeinträchtigte auch andere große Organisationen, darunter die US-Niederlassung der ICBC und das Logistikunternehmen DP World. Die Mehrheit der betroffenen Systeme befand sich Berichten zufolge in Nordamerika. Es wird geschätzt, dass US-Organisationen, die von LockBit getroffen wurden, zwischen 2020 und Mitte 2023 bis zu 90 Millionen US-Dollar an Lösegeld gezahlt haben. Infolge des Vorfalls bei Boeing gaben die Cybersecurity and Infrastructure Security Agency (CISA), das FBI und das Australian Cyber Security Center eine Cybersicherheitswarnung heraus, in der Organisationen dringend geraten wurde, die aktiv ausgenutzte Schwachstelle sofort zu patchen, falls dies noch nicht geschehen war.

Wichtige Erkenntnis

Im Oktober veröffentlichte Citrix ein Sicherheitsbulletin, das den Bug mit 9,4 von 10 auf der CVSS-Schweregradskala bewertete. Im November waren jedoch immer noch Tausende von Instanzen, in denen das Tool verwendet wurde, anfällig für das Problem, darunter fast 2.000 allein in Nordamerika. Es kam zu einer weit verbreiteten Ausnutzung der Citrix-Schwachstelle in ungepatchten Softwarediensten sowohl in privaten als auch in öffentlichen Netzwerken.

Das Verwalten der Exposition gegenüber entdeckten Schwachstellen ist ein wichtiger Aspekt des Schwachstellenmanagements, neben der Entdeckung, Kategorisierung und Priorisierung von Schwachstellen sowie der Analyse der Ursachen von Schwachstellen. Ein robustes Schwachstellenmanagement-Programm kann einer Organisation helfen, ein umfassendes Verständnis ihres Risikoprofils zu entwickeln, zu verstehen, welche Kontrollen für die Risikominderung implementiert werden müssen, und wiederholte Schwachstellen zu verhindern.

Empfohlene Lektüre

Eine Schritt-für-Schritt-Anleitung zum Vulnerability-Management-Prozess [+ Policy-Vorlage]

4. Der Ransomware-Angriff auf die British Library

Datum: Oktober 2023

Auswirkung: Erhebliche Störungen der Systeme und des Betriebs und Datenleck von 600 GB

Die größte Bibliothek des Vereinigten Königreichs wurde am letzten Wochenende im Oktober von einem Cyberangriff getroffen. Obwohl die British Library sofort Maßnahmen ergriff, um ihr Netzwerk zu isolieren und zu schützen, wurden ihre Online-Systeme und -Dienste massiv gestört, ihre Website war offline und sie verlor zunächst den Zugang zu grundlegenden Kommunikationsmitteln wie E-Mail.

Am 15. Januar begann die schrittweise Rückkehr einiger wichtiger Dienste, beginnend mit der Wiederherstellung einer reinen Referenzversion ihres Hauptkatalogs. Es wird jedoch erwartet, dass die Störung einiger ihrer Abläufe noch Monate andauern wird, möglicherweise bis zum nächsten Herbst oder sogar länger.

Insgesamt werden die Kosten für die Wiederherstellung der IT-Systeme der British Library auf bis zu 7 Millionen Pfund geschätzt, was etwa 40% ihrer nicht zugewiesenen Geldreserven ausmacht.

Wichtige Lektion

Um lange und kostspielige Wiederherstellungen im Falle eines erfolgreichen Ransomware-Angriffs zu verhindern, müssen Organisationen ihre Cyber-Resilienz-Maßnahmen aktualisieren, einschließlich der Implementierung eines Disaster Recovery-Plans.

Ein gut ausgearbeiteter und regelmäßig gepflegter Disaster Recovery-Plan kann Organisationen helfen, Ausfallzeiten zu minimieren, finanzielle Verluste zu reduzieren, kritische Daten zu schützen und den Mitarbeitern Ruhe und Sicherheit zu geben.

Empfohlene Lektüre

Wie man einen Disaster Recovery-Plan schreibt + Vorlage

5. Datenschutzverletzung bei TruePill

Datum: August 2023

Auswirkung: Datenschutzverletzung mit Auswirkungen auf 2,3 Mio. Patienten

Truepill erlitt Ende August eine Datenschutzverletzung, bei der persönliche Daten von mehr als 2,3 Millionen Patienten offengelegt wurden. Postmeds, das Mutterunternehmen von TruePill, veröffentlichte eine Mitteilung über die Datenschutzverletzung, in der erklärt wurde, dass die Angreifer auf Dateien zugriffen, die sensible Patientendaten enthielten, einschließlich Namen, nicht spezifizierten demografischen Informationen, Medikamententyp und den Namen des verschreibenden Arztes des Patienten.

Während das Unternehmen nicht angab, wie seine Systeme kompromittiert wurden oder welche spezifischen Maßnahmen es ergriffen hat, um zukünftige Verstöße zu verhindern, behauptet eine Sammelklage, dass der Vorfall auf unzureichende Datensicherheitsmaßnahmen zurückzuführen sei — einschließlich des Versagens, sensible Gesundheitsinformationen auf seinen Servern zu verschlüsseln.

Wichtige Lektion

Das Gesundheitswesen ist eine der am stärksten von Bedrohungsakteuren ins Visier genommenen Branchen. Im Jahr 2022 erlebten 89% der Gesundheitsorganisationen durchschnittlich 43 Angriffe in den letzten 12 Monaten, was fast einem Angriff pro Woche entspricht. Die Gesundheitsbranche war 2022 auch das am häufigsten betroffene Opfer von Drittanbieter-Verstößen und machte fast 35% aller Vorfälle aus.

Während die Sicherheit von Drittanbietern in allen Branchen von entscheidender Bedeutung ist, ist sie besonders wichtig im Gesundheitswesen, da es anfällig für Cyberangriffe ist. Die Durchführung von Drittanbieter-Risikobewertungen, das Verfolgen von Metriken und KPIs wie der Erfolgsquote für Sicherheitsfragebögen und die Nutzung von Automatisierung können dazu beitragen, das Drittanbieter-Risikomanagementprogramm einer Gesundheitsorganisation zu stärken und sie vor Datenschutzverletzungen wie dieser zu schützen.

Empfohlene Lektüre

Sicherheit von Drittanbietern: 8 Schritte zur Risikobewertung und zum Schutz Ihres Ökosystems

6. 23andMe-Hack

Datum: Oktober 2023

Auswirkung: Datenschutzverletzung, die 6,9 Millionen Nutzer betrifft

23andMe gab bekannt, dass Hacker im Oktober bei einem Cybersecurity-Vorfall auf etwa 14.000 Konten zugegriffen haben. Der Umfang war aufgrund der DNA-Verwandtschaftsfunktion von 23andMe, die Benutzer mit ihren Verwandten abgleicht, viel größer. Durch den Zugriff auf diese 14.000 Konten konnten die Hacker auch auf die Profilinformationen von Millionen anderer Benutzer zugreifen. Insgesamt ist bekannt, dass die Datenschutzverletzung etwa die Hälfte der insgesamt gemeldeten 14 Millionen Kunden von 23andMe betrifft.

Bei der Offenlegung des Vorfalls im Oktober erklärte 23andMe, dass die Datenschutzverletzung durch die Wiederverwendung von Passwörtern durch die Kunden verursacht wurde. Hacker konnten öffentlich bekannte Passwörter verwenden, die in den Datenschutzverletzungen anderer Unternehmen veröffentlicht wurden, um die Konten der Opfer brutal zu erzwingen.

Wichtige Erkenntnis

Während der 23andMe-Verstoß die Auswirkungen von schlechter Passworthygiene auf die Datensicherheit aufzeigte, wurde auch deutlich, dass Organisationen die Verantwortung für den Schutz von Benutzerdaten übernehmen müssen.

Die Aufrechterhaltung eines starken Maßnahmenplans zur Vorfallreaktion ist eine Sicherheitstaktik, die Organisationen implementieren können. Zum Beispiel erforderte 23andMe nach dem Datenschutzvorfall, dass alle Benutzer ihre Passwörter zurücksetzen, und verlangt nun von allen neuen und bestehenden Benutzern eine Zwei-Faktor-Authentifizierung beim Einloggen auf der Website.

Empfohlene Lektüre

Wie man einen Vorfallreaktionsplan erstellt + Vorlage

7. Mr. Cooper Ransomware-Angriff

Datum: Oktober 2023

Auswirkung: Datenschutzverletzung, die 14,7 Millionen Kunden betrifft, und 25 Millionen Dollar Kosten für Reaktion und Wiederherstellung

Nach der Überprüfung eines Cyberangriffs im Oktober 2023 stellte Mr. Cooper fest, dass persönliche Daten aller aktuellen und ehemaligen Kunden der Mr. Cooper Group gestohlen wurden, was mehr als 14 Millionen Menschen betraf.

Mr. Cooper schaltete nach der Entdeckung des Cyberangriffs mehrere Systeme ab, was Millionen von Kunden daran hinderte, Zahlungen zu leisten und Hypothekentransaktionen zu verarbeiten. Das Unternehmen richtete nach dem Angriff alternative Zahlungsmethoden für die Kunden ein, darunter Telefon, Postdienst, Western Union und MoneyGram.

Der Hypotheken- und Kreditgigant erwartete, dass die Ausgaben der Anbieter im Zusammenhang mit seiner Reaktion, Wiederherstellung und Identitätsschutzdienste im vierten Quartal 25 Millionen Dollar erreichen würden.

Wichtige Erkenntnis

Mr. Cooper ist nur eines von vielen Finanzdienstleistungsunternehmen, das 2023 von einem mutmaßlichen Ransomware-Angriff betroffen war. Weitere bemerkenswerte Beispiele sind LoanDepot, Fidelity National Financial und First American Financial.

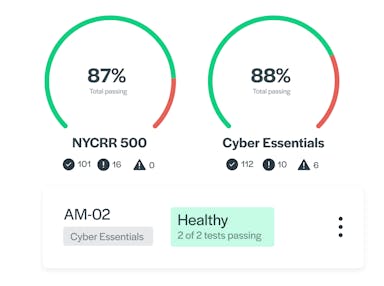

Da diese Cyberangriffe die Sicherheit und das Vertrauen in nationale und internationale Finanzsysteme untergraben und die finanzielle Stabilität gefährden, haben sich die regulatorischen Erwartungen an alle Finanzdienstleistungsinstitute erhöht. Es wurden mehr Vorschriften erlassen, erweitert oder zunehmend durchgesetzt, um sicherzustellen, dass diese Institute ein umfassendes Informationssicherheitsprogramm haben, einschließlich der FTC-Sicherheitsvorschriften und der New York Department of Financial Services (NYDFS) NYCRR 500.

Die Erfüllung dieser regulatorischen Anforderungen kann nicht nur helfen, Strafen und Bußgelder zu vermeiden – sie kann auch dazu beitragen, die Sicherheit und Vertraulichkeit der von Finanzinstituten gehaltenen Kundeninformationen zu schützen.

Empfohlene Lektüre

Secureframe fügt neue Rahmenwerke hinzu, um Finanzinstituten zu helfen, die Cybersicherheitskonformität zu erreichen und aufrechtzuerhalten

8. Dollar Tree-Drittanbieter-Verstoß

Datum: August 2023

Auswirkung: Datenschutzverletzung, die 2 Millionen Menschen betrifft

Im August 2023 wurde Dollar Tree von einer Datenschutzverletzung eines Drittanbieters betroffen, die etwa 1,98 Millionen Menschen betraf. Einer seiner Anbieter, Zeroed-In Technologies, LLC, erlitt einen Sicherheitsvorfall, bei dem Bedrohungsakteure die Informationen von Dollar Tree und Family Dollar Mitarbeitern und Kunden stahlen, einschließlich Namen, Geburtsdaten und Sozialversicherungsnummern (SSNs).

Angeblich teilte Dollar Tree die privaten, unverschlüsselten Informationen seiner Mitarbeiter und Kunden mit Zeroed-In, das diese Informationen in einer unverschlüsselten, über das Internet zugänglichen Umgebung in seinem öffentlichen Netzwerk speicherte. Eine unbefugte Partei erhielt daraufhin Zugang zu den Systemen des Unternehmens.

Wichtige Erkenntnisse

Viele Organisationen arbeiten mit externen Anbietern zusammen, um Kosten zu senken oder Kunden besser zu bedienen, wodurch sie Zugang zu sensiblen Informationen mit Dritten teilen müssen. Das bedeutet, dass Organisationen dieselbe Sorgfalt auf die Risikomanagementpraktiken externer Anbieter anwenden müssen wie auf ihre eigenen.

Ein Lieferantenrisikomanagementprogramm bietet Unternehmen Einblick in die Zusammenarbeit mit wem, wie sie arbeiten, welche Sicherheitskontrollen jeder Anbieter implementiert hat und deren Sicherheitslage im Laufe der Zeit, was ihnen helfen kann, potenzielle Bedrohungen zu identifizieren, bevor sie ihr Geschäft beeinträchtigen.

Empfohlene Lektüre

Risikomanagement für Anbieter (VRM): So implementieren Sie ein VRM-Programm, das Drittanbieter-Verstöße verhindert

9. Cyberangriff auf DP World Australia

Datum: November 2023

Auswirkung: Große Betriebsstörungen, die zu einem Rückstau von 30.000 Schiffscontainern führten

DP World Australia ist einer der größten Hafenbetreiber des Landes und verwaltet ungefähr 40 % des gesamten Warenflusses Australiens. Im November 2023 erlitt es einen Cyberangriff, der seine Betriebsabläufe an Containerterminals in Melbourne, Sydney, Brisbane und Fremantle lahmlegte.

Sobald ein unbefugter Zugriff auf das australische Unternehmensnetzwerk festgestellt wurde, trennte DP World Australia das Netzwerk vom Internet, um den Vorfall einzudämmen. Dies legte den Hafenbetrieb in ganz Australien für drei Tage lahm und führte zu einem Rückstau von etwa 30.000 Schiffscontainern.

Wichtige Erkenntnisse

Der Cyberangriff auf DP World stellt einen der neuesten groß angelegten kriminellen Angriffe auf kritische Infrastrukturen dar und hat die Forderung nach Priorisierung und Investitionen in Cybersicherheitsmaßnahmen seitens der Regierungen geweckt, insbesondere für kritische Infrastrukturen wie Häfen. Die Nachfrage ist besonders in Australien hoch, da die Angriffe auf die kritische Infrastruktur, Unternehmen und Privathaushalte des Landes in letzter Zeit stark zugenommen haben, mit einem Angriff alle sechs Minuten laut dem Australian Cyber Security Centre.

Cybersicherheitsmaßnahmen können dazu beitragen, die Verfügbarkeit und Resilienz kritischer Infrastrukturen und der von ihnen erbrachten essenziellen Dienstleistungen zu schützen.

Empfohlene Lektüre

Cybersicherheit erklärt: Was es ist & 12 Gründe, warum Cybersicherheit wichtig ist

10. Ransomware-Angriff auf Ardent Health Services

Datum: November 2023

Auswirkung: Kritische Versorgung in mindestens drei Bundesstaaten betroffen

Das Unternehmen Ardent Health Services besitzt und betreibt 30 Krankenhäuser und mehr als 200 Pflegeeinrichtungen mit über 1.300 verbundenen Anbietern in sechs Bundesstaaten. Als das Unternehmen im November 2023 von einem Ransomware-Angriff getroffen wurde, nahm es proaktiv sein Netzwerk offline und setzte den gesamten Benutzerzugriff auf seine IT-Anwendungen aus.

Dies führte zu Betriebsunterbrechungen in Einrichtungen in mehreren Bundesstaaten. Einige mussten nicht dringende, elektive Eingriffe neu planen und Patienten der Notaufnahme an andere Krankenhäuser in der Region verweisen, bis die Systeme wieder online waren. Patienten berichteten auch, dass sie ihre Rezepte nicht online nachfüllen und keine Termine vereinbaren konnten und dass ihre Eingriffe neu terminiert oder verschoben wurden.

Wichtige Erkenntnisse

Laut einem Bericht des Internet Crime Complaint Center (IC3) des FBI erhielt das FBI 870 Berichte über Ransomware-Angriffe auf Organisationen, die zu 16 kritischen Infrastruktursektoren gehören. Der Gesundheitssektor führte die Liste mit 210 Berichten über Ransomware-Angriffe an.

Zunehmend raffinierte und bösartige Cyber-Kampagnen, die auf kritische Infrastrukturen wie das obige Beispiel abzielen, bedrohen sowohl den öffentlichen als auch den privaten Sektor sowie die Sicherheit und Privatsphäre des amerikanischen Volkes. Als Reaktion darauf hat die US-Regierung mehrere Informationssicherheitsstandards und -rahmenwerke geschaffen, um Risiken zu reduzieren und die Datensicherheit zu verbessern.

Bundesauftragnehmer und Regierungsbehörden halten sich typischerweise an diese Standards und Rahmenwerke, aber jede Organisation kann von der Implementierung dieser strengen und umfassenden Anforderungen profitieren. Dies wird wichtige Auswirkungen auf den öffentlichen und privaten Sektor und letztendlich auf die nationale Sicherheit und Privatsphäre haben.

Der ultimative Leitfaden zu bundesstaatlichen Rahmenwerken

Erhalten Sie einen Überblick über die gängigsten bundesstaatlichen Rahmenwerke, für wen sie gelten und was deren Anforderungen sind.

Trends bei Cyberangriffen

1. KI-generierte Angriffe

Es wird erwartet, dass Cyberkriminalität bis 2025 weltweit 10,5 Billionen US-Dollar kosten wird, und ein wesentlicher Treiber dafür ist KI. KI senkt nicht nur die Einstiegshürde in die Cyberkriminalität – sie verbessert auch deren Fähigkeiten, indem sie den Umfang, die Geschwindigkeit und die Effektivität bestehender Angriffsmethoden verbessert.

Laut der britischen Spionageagentur GCHQ wird erwartet, dass der rasante Fortschritt der KI-Technologien, insbesondere von Generativer KI, zu einem Anstieg aller Cyberangriffe führen wird. Sie geben an, dass wahrscheinlich eine Zunahme von Ransomware-Angriffen und groß angelegten Phishing- und Desinformationskampagnen, die überzeugendere gefälschte Audios, Videos und Bilder verwenden, zu erwarten ist.

Empfohlene Lektüre

35+ KI-Statistiken, um deren Rolle in der Cybersicherheit besser zu verstehen [2023]

2. Globales Ausmaß

Nationalstaatliche Akteure nutzen zunehmend ihre Cyberfähigkeiten, um weltweit Angriffe durchzuführen, die sich gegen kritische Infrastrukturen, multinationale Konzerne und Lieferketten richten. Diese Angriffe beinhalten häufig eine grenzüberschreitende Zusammenarbeit zwischen Cyberkriminalitätsgruppen, Hacktivisten und staatlich geförderten Akteuren. Dies stellt eine erhebliche Herausforderung für die internationale Cybersicherheit dar und erfordert eine verstärkte Zusammenarbeit zwischen Regierungen und privaten Sektoren, um Bedrohungen zu mindern.

3. Ransomware

Im Jahr 2021 beobachteten Cybersicherheitsbehörden in den USA, Australien und Großbritannien einen Anstieg sehr raffinierter Ransomware-Vorfälle mit erheblichen Auswirkungen auf kritische Infrastruktureinrichtungen weltweit.

Ransomware bleibt die größte globale Bedrohung und wird voraussichtlich in den kommenden Jahren zunehmen, da die Fortschritte in der KI und die Bedrohungsakteure immer ausgefeiltere Techniken anwenden, einschließlich Doppel-Erpressungstaktiken und Lieferkettenkompromittierungen. Das Aufkommen von Ransomware-as-a-Service-Plattformen hat den Zugang zu Ransomware-Tools ebenfalls demokratisiert und ermöglicht es immer mehr Cyberkriminellen, an Erpressungsschemata teilzunehmen.

Wie man Cyberangriffe verhindert

Die folgenden Tipps können Ihrer Organisation helfen, die Wahrscheinlichkeit und die Auswirkungen von Cyberangriffen zu mindern.

1. Schulungen zur Sicherheitsbewusstsein für Mitarbeiter anbieten

Ein umfassendes Schulungsprogramm kann Mitarbeitern helfen, gängige Cyberbedrohungen wie Phishing-Angriffe, Social Engineering Taktiken und Malware zu verstehen, verdächtige E-Mails, Links und Anhänge zu erkennen und die Bedeutung der Einhaltung bewährter Verfahren sowie das umgehende Melden von Sicherheitsvorfällen zu verstehen.

Ein Programm, das Mitarbeiter beim Einstieg und regelmäßig über die besten Cyber-Sicherheitspraktiken, häufige Bedrohungen und ihre Rollen und Verantwortlichkeiten bei der Sicherung sensibler Informationen schult, kann Ihrer Organisation helfen das Risiko von Bedienungsfehlern zu verringern, die zu Cyberangriffen und Sicherheitsverletzungen führen. Es kann Ihnen auch helfen, Sicherheits- und Datenschutzanforderungen für SOC 2®, HIPAA, PCI DSS, GDPR und andere Rahmenwerke zu erfüllen.

2. Implementierung von Sicherheitskontrollen zur Verringerung Ihres Risikoprofils

Sie können die Exposition Ihrer Organisation gegenüber bestimmten Arten von Cyberangriffen auf Systeme, die dem Internet ausgesetzt sind, verringern, indem Sie Sicherheitskontrollen implementieren wie:

- Malware-Abwehr

- Grenzschutzfirewalls und Internet-Gateways

- Passwortpolitik

- Benutzerzugriffskontrollen

- Patch-Management

3. Einhaltung von Cybersicherheitsstandards und -vorschriften

Compliance-Rahmen verlangen von Organisationen die Implementierung robuster Sicherheitsmaßnahmen, die einen Basisschutz gegen Cyberbedrohungen etablieren. Durch die Einhaltung dieser Standards müssen Organisationen regelmäßige Risikobewertungen durchführen, Schwachstellen und potenzielle Angriffsvektoren identifizieren und technische und administrative Schutzmaßnahmen implementieren. Diese Kontrollen stärken die Abwehrkräfte und mindern die Wahrscheinlichkeit und die Auswirkungen von Cyberangriffen.

Empfohlene Lektüre

4 Möglichkeiten, wie Cybersicherheitsführer sich auf 2024 vorbereiten können

Wie Secureframe dazu beitragen kann, Ihre Cybersicherheitslage zu stärken

Organisationen sehen sich heute der Herausforderung gegenüber, zunehmend komplexe Risiken und Bedrohungen zu mindern und weiterhin einer wachsenden Tiefe und Breite der Regulierung zu entsprechen.

Secureframe kann dabei helfen, indem manuelle Aufgaben im Zusammenhang mit Sicherheit, Datenschutz und Compliance vereinfacht und automatisiert werden. Mit Secureframe können Sie:

- Konsolidieren Sie Compliance- und Risikodaten in einer einzigen Quelle der Wahrheit über 200+ native Integrationen und die Secureframe API.

- Automatisieren Sie die Cloud-Behebung, Risikobewertungen, Richtlinienmanagement und Sicherheitsfragebögen mit KI.

- Überwachen und verwalten Sie Ihre Drittanbieter-Beziehungen genau.

- Führen Sie eine kontinuierliche Überwachung durch, um Lücken in den Kontrollen zu identifizieren und kontinuierliche Compliance aufrechtzuerhalten.

- Automatisieren Sie die Zuweisung, Verfolgung und Berichterstattung von erforderlichen Schulungen zur Sicherheits- und Datenschutz-Compliance.

- Erhalten Sie personalisierte Ratschläge basierend auf den einzigartigen Risiken und Branchenanforderungen Ihres Unternehmens von unserem hauseigenen Compliance-Team.

Um mehr darüber zu erfahren, wie Secureframe eine wesentliche Rolle bei der Verbesserung Ihrer Sicherheits- und Compliance-Position spielen kann, fordern Sie noch heute eine Demo an.

Verwenden Sie Vertrauen, um Wachstum zu beschleunigen

Häufig gestellte Fragen

Was ist der berühmteste Cyberangriff?

Einer der berühmtesten jüngsten Cyberangriffe ist der NotPetya-Angriff, der 2017 begann, als russische Militärhacker einen Malware-Angriff starteten, der auf die Ukraine abzielte und sich schnell auf mehr als 60 Länder ausbreitete und die Systeme von Tausenden multinationalen Unternehmen zerstörte, darunter der globale Transport- und Logistikriese Maersk, der Pharmakonzern Merck, FedEx's europäische Tochtergesellschaft TNT Express, das französische Bauunternehmen Saint-Gobain, der Lebensmittelhersteller Mondelēz und der Hersteller Reckitt Benckiser, unter anderen. Mit einem Gesamtschaden von mehr als 10 Milliarden Dollar gilt NotPetya immer noch als der zerstörerischste und kostspieligste Cyberangriff der Geschichte.

Was war der größte Datenschutzverletzung im Jahr 2023?

Mehr als 3,6 Milliarden Datensätze wurden offengelegt, als DarkBeam, eine Firma für digitalen Schutz, eine Elasticsearch- und Kibana-Schnittstelle ungeschützt lies. Diese Datensätze enthielten Benutzer-E-Mails und Passwörter von zuvor gemeldeten und nicht gemeldeten Datenschutzverletzungen.

Was war der massive Ransomware-Angriff im Jahr 2023?

Die CL0P-Ransomware-Bande, auch bekannt als TA505, begann im Mai 2023 mit einem weit verbreiteten Angriff, nachdem sie eine zuvor unbekannte SQL-Injection-Schwachstelle in Progress Software's MOVEit Transfer ausnutzte. Dieser Angriff zielte auf Tausende von Regierungs-, öffentlichen und Geschäftsorganisationen auf der ganzen Welt ab, wobei die überwiegende Mehrheit US-basierte Unternehmen waren.