Questionnaire de Sécurité : Comment répondre et envoyer le vôtre [+ modèle gratuit]

Les questionnaires de sécurité sont une partie importante du processus de diligence raisonnable d'une entreprise. Lorsqu'ils sont bien utilisés, ils peuvent aider votre organisation à instaurer la confiance avec de nouveaux prospects. Mais ils peuvent être chronophages si vous n'avez pas mis en place des processus efficaces.

Dans ce guide, nous vous expliquerons :

- Comment répondre à un questionnaire de sécurité et simplifier le processus.

- Les sujets importants à inclure lors de l'envoi de vos propres évaluations de sécurité et les questions clés à poser.

Si vous avez besoin d'inspiration pour envoyer votre propre évaluation, consultez notre modèle de questionnaire de sécurité.

Qu'est-ce qu'un questionnaire de sécurité ?

Un questionnaire de sécurité est une liste de questions qui évaluent les pratiques de sécurité et de confidentialité des données de votre organisation. Les organisations échangent souvent des questionnaires avant de commencer une collaboration.

Bien que vous puissiez créer votre propre questionnaire pour en savoir plus sur la posture de sécurité d'une entreprise, il existe également des modèles de questionnaire normalisés comme le Questionnaire Standard de Collecte d'Informations (SIG).

Les questions peuvent varier, mais les questionnaires de sécurité font partie intégrante du processus de gestion des risques des tierces parties.

Imaginez que vous êtes le CISO d'une entreprise SaaS en pleine croissance. Vous êtes sur le point de signer avec votre premier partenaire stratégique. Un jour, ils vous envoient une liste de questions :

“Votre organisation a-t-elle déjà été compromise ?”

“Votre organisation utilise-t-elle un pare-feu local ?”

“Avez-vous un centre de données ? Où est-il situé ?”

Félicitations — vous avez reçu votre premier questionnaire d'évaluation de sécurité. Ils peuvent paraître intimidants, mais ils peuvent être un outil inestimable pour votre organisation.

Examinons de plus près l'objectif d'un questionnaire de sécurité, puis parcourons le processus pour y répondre afin que vous puissiez conclure de nouveaux accords.

Lecture recommandée

Gestion des risques fournisseurs (VRM): Comment mettre en place un programme VRM qui prévient les violations par des tierces parties

Pourquoi avez-vous reçu un questionnaire de sécurité ?

Si votre équipe de sécurité informatique ou votre équipe commerciale a reçu un questionnaire de sécurité, cela signifie qu'une autre organisation envisage de faire affaires avec vous. Mais d'abord, vous devez démontrer que votre organisation est digne de confiance pour protéger les données sensibles.

Répondre aux évaluations peut prendre un temps précieux, d'autant plus si vous recevez plusieurs questionnaires d'une liste croissante de clients potentiels.

Au fur et à mesure que votre organisation se développe, vous souhaiterez avoir un processus standardisé pour répondre aux questionnaires.

Automatisez vos questionnaires de sécurité

Économisez des centaines d'heures en répondant aux questionnaires et aux appels d'offres grâce à l'automatisation par apprentissage automatique de Secureframe.

Pourquoi devriez-vous envoyer un questionnaire de sécurité ?

Les organisations peuvent pratiquer la conformité continue en envoyant des questionnaires de sécurité. Cela pourrait également être un avantage concurrentiel pour votre organisation.

Selon un rapport de Ponemon Institute, seulement 49 % des organisations évaluent les fournisseurs tiers. La moitié de vos concurrents permettent aux fournisseurs d'accéder à des informations sensibles sans faire preuve de diligence raisonnable.

Envoyer des questionnaires de sécurité rend également l'adhésion aux réglementations en matière de protection des données moins coûteuse. Les recherches montrent que la non-conformité coûte aux organisations environ trois fois plus que la conformité. Évaluer vos fournisseurs tiers potentiels peut littéralement s'autofinancer.

En développant votre organisation, envoyer des questionnaires aide à établir la confiance avec de nouveaux partenaires commerciaux. Envoyer des évaluations annuelles montre que vous gérez de manière proactive les risques liés aux tiers. Cela indique également que vous êtes sûr de travailler avec eux.

Il y a certains sujets que votre questionnaire de sécurité devrait couvrir et qui peuvent vous aider à conclure plus de contrats.

Quels sujets un questionnaire de sécurité devrait-il inclure?

Le contenu des questionnaires de sécurité varie selon les organisations. Mais ils ont tous le même objectif : la sécurité des fournisseurs. Vous voulez savoir si vous pouvez faire confiance à un prestataire de services potentiel pour protéger les données de votre entreprise et de vos clients. Inclure les sujets suivants devrait vous aider à le découvrir.

Certifications de sécurité et de confidentialité

Poser des questions sur les certifications de sécurité et de confidentialité est un excellent point de départ. Voyez si un associé commercial potentiel possède l'une des certifications suivantes :

- SOC 2

- ISO 27001

- PCI DSS

- HIPAA (si vous traitez des données médicales protégées)

- GDPR et/ou CCPA (si vous traitez des données personnelles pour les résidents de l'Union européenne et/ou de la Californie)

Ces accréditations montrent que votre homologue respecte les normes de protection des données.

Il peut être simple de demander :

- Pouvez-vous fournir la preuve d’un rapport SOC 2 Type 1 ou Type 2 ?

- Quand a eu lieu votre dernier audit ISO 27001 ?

Gestion de la gouvernance, des risques et de la conformité

Ensuite, vous voudrez voir comment un fournisseur potentiel gère la gouvernance, les risques et la conformité (GRC) avant de conclure un accord. Vous voulez savoir que votre associé commercial a une stratégie pour gérer les risques et maintenir la conformité. Sont-ils capables de concilier GRC tout en atteignant leurs objectifs de performance ?

Voici quelques bonnes questions pour vous aider à prendre cette décision :

- Quelle est la politique de réponse aux incidents de votre équipe de sécurité ?

- Quel est votre temps moyen entre les pannes ?

- À quelle fréquence votre organisation effectue-t-elle une évaluation des risques ?

Conformité continue

Les organisations qui effectuent régulièrement des audits de conformité internes ont des coûts d'adhésion plus faibles. La non-conformité est coûteuse, vous souhaitez donc vous associer à une organisation qui recherche toujours ses propres lacunes en matière de conformité.

Pour savoir si vos tiers respectent la conformité continue, demandez-leur :

- Gestion des politiques

- Gestion des fournisseurs

- Gestion des vulnérabilités

- Gestion des incidents

- Gestion des données

- Gestion des risques

- Gestion de la continuité des activités

- Gestion des ressources humaines

Voici quelques questions à poser :

- Formez-vous vos employés à détecter les cyberattaques ?

- Comment effectuez-vous des analyses de vulnérabilité ?

- Utilisez-vous un fournisseur tiers pour le stockage des données ? Si oui, quelle est votre stratégie de gestion des risques tiers ?

Sécurité du réseau

Vous pouvez vouloir comprendre comment une organisation protège son infrastructure réseau pour voir s'il existe des vulnérabilités de cybersécurité ou des lacunes potentielles pouvant être exploitées.

Voici quelques questions à poser :

- Utilisez-vous un système de prévention des intrusions ou un système de détection des intrusions ?

- Des pare-feu conformes aux normes de l'industrie sont-ils déployés ? Où ?

- Avez-vous des journaux d'audit pour tous les systèmes qui stockent ou traitent des informations critiques ?

Sécurité physique

De même, vous pouvez aussi vouloir savoir comment une organisation protège son infrastructure physique, y compris ses centres de données, ses espaces de travail ou ses installations. Cela peut vous aider à identifier les faiblesses et les menaces potentielles pour évaluer si l'infrastructure est adéquatement protégée contre des menaces telles que les cambriolages, les violations de données et les accès non autorisés.

Voici quelques questions à poser :

- Existe-t-il des contrôles d'accès physiques pour sécuriser les serveurs et les ordinateurs de bureau ?

- Avez-vous un centre de données ? Si oui, quelles sont les mesures physiques de sécurité de votre centre de données ?

- Quel est votre processus de destruction des données sensibles ?

Maintenant que vous êtes prêt à envoyer le vôtre, voici comment rendre le processus indolore pour vous et votre client.

Comment créer un questionnaire de sécurité efficace

Créer un questionnaire de sécurité efficace est impératif pour identifier les vulnérabilités posées par les fournisseurs tiers. Voici quelques conseils qui peuvent vous aider :

1. Référez-vous à un questionnaire standard de l'industrie.

Chaque organisation est unique, il est donc bon de se référer aux questionnaires standard de l'industrie suivants avant de créer le vôtre :

- Questionnaire de collecte d'informations standard (SIG)

- Questionnaire d'évaluation du consensus (CAIQ)

- Contrôles de sécurité critiques du CIS (CIS)

- NIST SP 800-30

Lecture recommandée: https://secureframe.com/blog/sig-questionnaire

Lecture recommandée

Comment utiliser les questionnaires SIG pour une meilleure gestion des risques tiers

2. Commencez par un modèle.

Au lieu de créer un questionnaire de sécurité de toutes pièces, envisagez d'utiliser un modèle de questionnaire de sécurité examiné par un auditeur (comme celui ci-dessous) qui énumère les questions possibles couvrant les mesures de protection administrative jusqu'à la cessation des services.

3. Personnalisez le questionnaire pour chaque fournisseur.

Les questionnaires et modèles standard de l'industrie couvrent bon nombre des questions que vous devez poser pour évaluer la posture de sécurité des fournisseurs, mais ils ne suffisent pas à se défendre contre les risques uniques de votre surface d'attaque tierce.

Chaque questionnaire doit contenir des questions sur les menaces uniques auxquelles votre organisation ainsi que le fournisseur sont confrontés et sur les exigences de conformité spécifiques à votre secteur ou au leur.

Les questionnaires de sécurité sont-ils suffisants pour gérer les risques tiers?

Les questionnaires de sécurité peuvent être un outil précieux pour gérer les risques tiers, mais ils ne doivent pas être le seul outil. Voici quelques raisons pour lesquelles les questionnaires ne sont qu'un aspect potentiel d'un programme de gestion des risques tiers:

- Portée limitée: Les questionnaires se concentrent généralement sur les questions posées aux fournisseurs concernant leurs mesures et pratiques de sécurité. Bien que cela fournisse des informations précieuses, cela peut ne pas révéler tous les risques potentiels associés aux produits ou services du fournisseur.

- Absence de vérification: Les réponses aux questionnaires peuvent ne pas toujours refléter l'état réel de la posture de sécurité d'un fournisseur. Les fournisseurs peuvent fournir des informations inexactes ou incomplètes, souvent de manière non intentionnelle. Sans vérification indépendante, il est difficile de confirmer l'exactitude des informations fournies dans les questionnaires.

- Évaluations ponctuelles: Le risque n'est pas statique; il évolue au fil du temps. Ainsi, même si la posture de sécurité d'un fournisseur semble satisfaisante au moment de l'évaluation, elle pourrait changer en raison de divers facteurs tels que les changements dans le paysage des menaces, l'introduction de nouvelles vulnérabilités ou des changements organisationnels internes.

Pour ces raisons, une gestion efficace des risques tiers nécessite une approche multifacette qui va au-delà des questionnaires. Cela peut inclure:

- Résultats d'audits ou documents de conformité tels qu'un rapport SOC 2

- Contrats

- Évaluations régulières des risques et de la sécurité

- Surveillance continue pour garantir une conformité et une gestion des risques permanentes.

Lectures recommandées

SOC 2 vs Questionnaires de sécurité : Quelle est la différence et lequel vous faut-il ?

En conclusion, bien que les questionnaires de sécurité puissent constituer un composant précieux de la gestion des risques des tiers, ils devraient faire partie d'une stratégie de gestion des risques plus large qui comprend des évaluations des risques, une surveillance continue et une collaboration avec les fournisseurs pour atténuer efficacement les risques.

La gestion des risques des tiers (TPRM) de Secureframe peut aider à rationaliser la manière dont les organisations gèrent les risques des tiers, offrant une suite complète d'outils pour rendre la gestion des risques des tiers plus efficace que jamais. Cela inclut :

- Vue centralisée de l'ensemble du programme TPRM : Sur la plateforme Secureframe, vous verrez un inventaire de tous les fournisseurs actifs et archivés, avec leurs niveaux de risque. Chaque fournisseur a un profil détaillé contenant des informations sur leurs services et leur conformité à la sécurité, y compris les méthodes d'authentification et les résultats des audits, assurant une surveillance complète des fournisseurs.

- Évaluations des risques rationalisées : Les administrateurs peuvent évaluer le risque d'un fournisseur en fonction des données et des environnements auxquels ils accèdent, et tous les documents pertinents, tels que les rapports de conformité et les politiques, peuvent être joints au profil du fournisseur pour un accès facile. Vous pouvez effectuer des évaluations de risques détaillées pour chaque fournisseur en examinant les données et les environnements auxquels ils accèdent et tous les documents pertinents, tels que les rapports de conformité et les politiques, en un seul endroit.

- Surveillance continue : Vous pouvez assigner des responsables à chaque fournisseur et planifier des revues annuelles ou ponctuelles pour assurer une gestion continue des risques et de la conformité tout au long de la relation avec le fournisseur.

- Comply AI pour TPRM : Comply AI pour TPRM peut rationaliser le processus d'évaluation de la sécurité en extrayant automatiquement les réponses aux questions de révision de la sécurité interne à partir des documents téléchargés dans le profil du fournisseur, comme un rapport SOC 2. Cela vous fait gagner du temps, réduit les efforts manuels et améliore l'efficacité des examens de sécurité.

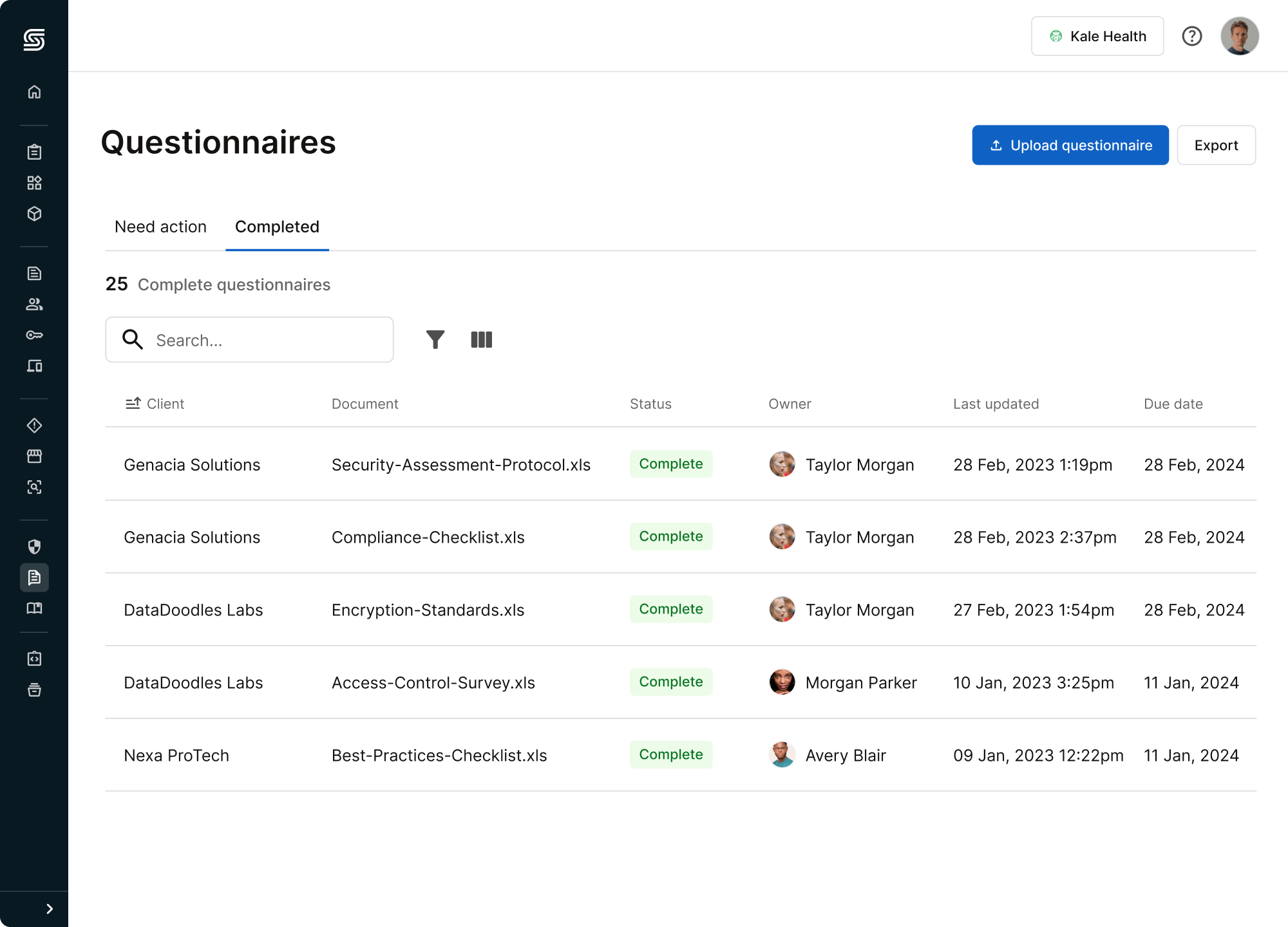

Comment fonctionne l'automatisation des questionnaires de sécurité de Secureframe

Remplir les questionnaires de sécurité à la main peut prendre des centaines d'heures chaque année. Ils peuvent également être coûteux si vous devez embaucher des consultants externes et des experts en la matière pour vous aider à répondre à des questions détaillées.

C'est pourquoi nous avons créé Questionnaire Automation, une solution alimentée par l'IA qui facilite et accélère les réponses aux questions des clients et démontre le posture de sécurité de votre organisation.

Téléchargez les questionnaires de sécurité que vous recevez sur Secureframe, puis étiquetez les champs de questions et de réponses. Notre apprentissage automatique remplira les réponses. Vérifiez les réponses ou assignez-les à vos experts internes pour modifier les détails, puis exportez le questionnaire complété dans le format original et renvoyez-le à votre client.

Vous pouvez désormais accéder facilement aux réponses aux questions de sécurité depuis le confort de votre navigateur avec l'Extension Chrome de la base de connaissances.

Planifiez une démo de l'automatisation des questionnaires Secureframe pour le voir en action et découvrir comment notre plateforme d'automatisation de la conformité peut simplifier votre programme de conformité en matière de sécurité.

FAQs

Qu'est-ce qu'un questionnaire de sécurité ?

Un questionnaire de sécurité est une liste de questions conçue pour évaluer les pratiques de sécurité et de confidentialité des données d'une organisation. En comprenant la posture de sécurité des fournisseurs tiers, les organisations peuvent prendre des décisions éclairées sur les risques et s'assurer que les partenaires et les fournisseurs n'introduisent pas de vulnérabilités dans leur environnement.

Comment remplir un questionnaire de sécurité ?

Lors de la complétion d'un questionnaire de sécurité, assurez-vous de fournir des réponses précises et à jour.

- Examinez le questionnaire complet pour comprendre son objectif et sa portée.

- Rassemblez les contributions des parties prenantes à travers l'organisation, y compris IT, juridique, RH et opérations. Répondez honnêtement et précisément aux questions. Si vous ne connaissez pas la réponse, ne devinez pas et si la question n'est pas applicable à votre organisation, expliquez pourquoi.

- Incluez des preuves lorsque cela est nécessaire. Certaines questions pourraient nécessiter de fournir des preuves telles que des politiques ou des captures d'écran. Assurez-vous d'envoyer des documents à jour et de rédiger toute information sensible qui n'est pas pertinente pour le questionnaire.

- Avant de soumettre, passez en revue les réponses pour garantir leur exactitude et leur cohérence. Il est également bon de conserver une copie pour vos propres archives.

L'automatisation des questionnaires de sécurité simplifie le processus et permet de gagner des heures de travail manuel en complétant automatiquement les réponses aux questionnaires de sécurité et aux appels d'offres (RFP) en se basant sur les réponses passées.

Pourquoi les questionnaires de sécurité sont-ils importants ?

Les questionnaires de sécurité sont une partie essentielle d'un solide programme de gestion des risques des fournisseurs :

- Gestion des risques : Les questionnaires aident les organisations à évaluer et à gérer les risques liés aux tiers.

- Conformité réglementaire : De nombreux cadres exigent que les organisations s'assurent que les partenaires et les fournisseurs adhèrent à des réglementations spécifiques pour maintenir la conformité.

- Confiance des clients : Remplir des questionnaires de sécurité démontre de la transparence et prouve qu'une organisation est proactive dans la mise en œuvre de pratiques solides en matière de sécurité des données et de confidentialité.

- Améliorer la sécurité : Remplir un questionnaire peut aider les organisations à découvrir des lacunes dans leur posture de sécurité et à être proactives dans la mitigation des risques.

Quelle est la meilleure automatisation de questionnaire de sécurité ?

L’automatisation des questionnaires de sécurité de Secureframe l’automatisation des questionnaires de sécurité utilise les dernières avancées en intelligence artificielle (IA) et apprentissage automatique pour trouver les meilleures réponses aux questions de sécurité en fonction des réponses passées, économisant ainsi des heures de travail manuel pour remplir les questionnaires et les propositions de projet (RFP).

Comment devez-vous répondre à un questionnaire de sécurité ?

Bien que les questionnaires de sécurité soient une part importante de la gestion des risques des tierces parties (TPRM), le temps passé à y répondre peut s'accumuler si vous n'êtes pas stratégique.

Nous allons vous expliquer comment utiliser les audits de conformité et les rapports pour simplifier le processus de réponse. Pour une simplification supplémentaire, nous vous guiderons sur la manière de créer une base de connaissances et de garder vos réponses concises.

Si vous découvrez une faille de sécurité en répondant à un questionnaire, ne vous inquiétez pas. Nous montrerons comment cela peut être une opportunité de croissance pour votre organisation.

Voici comment répondre à un questionnaire de sécurité en quatre étapes faciles.

Étape 1 : Utilisez vos cadres de conformité et certifications de confidentialité

Les cadres de conformité comme les certifications SOC 2® ou ISO 27001 prépareront votre équipe à répondre à la plupart des questionnaires de sécurité.

Pour illustrer comment cela fonctionne, examinons la préparation pour un audit SOC 2.

Pour réussir, vous devez :

Vous pouvez gagner du temps sur les futurs questionnaires en complétant le travail préparatoire ici.

Conseil : Utilisez vos certifications pour créer une documentation standardisée de vos pratiques de sécurité des données vérifiées.

Étape 2 : Créez une base de connaissances centralisée

Vous pouvez créer une base de données de connaissances lorsque votre organisation répond aux critères de divers cadres de conformité.

Au fur et à mesure que vous recevez plus d'évaluations de fournisseurs, enregistrez chaque question et réponse dans une base de données centralisée. Ensuite, vous pouvez prendre l'habitude de surveiller et de mettre à jour la base de connaissances.

Conseil : Faites référence et réutilisez les réponses pertinentes provenant de votre base de connaissances pour des réponses rapides et cohérentes aux futures évaluations.

Étape 3 : Gardez les réponses courtes, simples et directes

Il est courant qu'un questionnaire de sécurité comprenne des centaines de questions. Voici quelques éléments que les examinateurs attendent :

Conseil : Avant de répondre aux questions, parcourez la liste pour repérer celles qui ne s'appliquent pas à votre produit ou service. Cela peut vous aider à réduire le nombre de questions sur lesquelles vous devrez passer plus de temps en fournissant des explications supplémentaires.

Répondre à chaque question devrait également aider votre organisation à définir ses pratiques en matière de cybersécurité. Cela peut même vous aider à découvrir des vulnérabilités internes en matière de sécurité qui pourraient entraîner une violation de données.

Étape 4 : Préparez un plan de remédiation

Ne paniquez pas si vous découvrez une faille de sécurité en remplissant un questionnaire. Au lieu de cela, vous pouvez montrer à vos partenaires commerciaux potentiels que vous êtes une organisation proactive et transparente. Voici comment :

Conseil : Gardez les lignes de communication ouvertes et informez votre client de l'évolution de vos mises à jour en matière de sécurité de l'information.

Maintenant que vous savez comment vous préparer et répondre à un questionnaire de sécurité, l'étape suivante consiste à créer et envoyer vos propres évaluations.