Entretien avec un auditeur SOC 2 : Erreurs à éviter lors du SOC 2 Type II

Emily Bonnie

Marketing de contenu

Les experts prédisent que la cybersécurité coûtera au monde près de 6 billions de dollars d'ici la fin de 2021.

Alors que le nombre de menaces cybernétiques augmente, toute organisation de services qui gère des informations confidentielles d'utilisateurs doit avoir des contrôles et des normes de sécurité appropriés en place. C'est là que les rapports SOC entrent en jeu, en particulier le SOC 2.

Si vous envisagez d'obtenir bientôt un audit SOC 2, vous devriez commencer par explorer les erreurs courantes que les organisations commettent avec ce type d'examen. Pour vous aider, nous avons interviewé K.C. Fikes, responsable de la pratique d'analyse des données chez The Cadence Group. Nous lui avons posé sept questions qui peuvent vous aider à mieux vous préparer pour votre audit SOC 2. Plus précisément, nous avons centré cette interview sur les audits SOC 2 Type II.

Commençons par une question de base.

1. Pouvez-vous donner une brève introduction au SOC 2 ?

Les audits SOC 2 aident les organisations de services à s'assurer qu'elles ont les bons contrôles internes pour traiter, gérer, partager et protéger les informations sensibles des clients et leurs données.

Par exemple, si vous fournissez des services de gestion des ressources humaines, vous devez protéger les informations non seulement des entreprises que vous servez, mais aussi les données directement ou indirectement liées à ce service (par exemple, les informations des candidats soumises via un formulaire de candidature).

Comment fonctionne un audit SOC 2 ?

Selon Fike : « SOC 2 Type II est un rapport dans lequel une entreprise CPA est venue et a audité vos contrôles (en ce qui concerne les critères des services de confiance dans le cadre) pour une période spécifique (par exemple, 12 mois). »

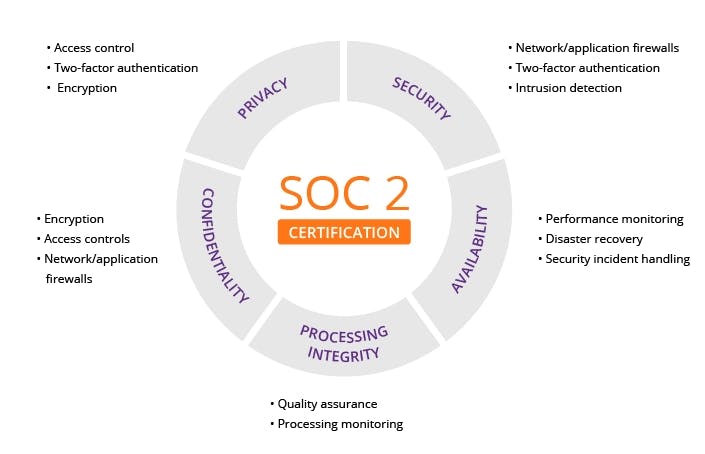

Comme vous pouvez le voir, les principes de confiance établis par l'AICPA sont cruciaux pour SOC 2. Ces principes incluent :

- Sécurité : Contrôles qui vous aident à protéger les informations de vos clients contre les accès non autorisés (par exemple, pare-feux et normes d'authentification).

- Disponibilité : Contrôles et normes qui définissent l'accès de vos informations aux clients (par exemple, surveillance des performances).

- Intégrité du traitement : Contrôles qui vous aident à fournir des informations fiables, opportunes et précises à vos clients (par exemple, procédures continues d'assurance qualité).

- Confidentialité : Processus que vous avez en place pour traiter les informations confidentielles des clients (par exemple, niveaux d'autorisation).

- Vie privée : Contrôles et processus qui garantissent que les Informations Personnelles Identifiables (PII) de vos clients restent privées (par exemple, nom, numéro de sécurité sociale).

La somme de tous ces processus constitue le système opérationnel qui vous aide à protéger les données de vos clients de la manière la plus efficace.

Cela dit, pour obtenir votre certification SOC 2, vous n'avez besoin de respecter que le principe de « Sécurité ». C'est pourquoi il est souvent appelé « critère commun ».

2. Pouvez-vous expliquer le processus d'audit ?

Maintenant que vous comprenez ce que sont les rapports SOC 2, la question devient : Comment fonctionne le processus d'audit du point de vue de l'auditeur ?

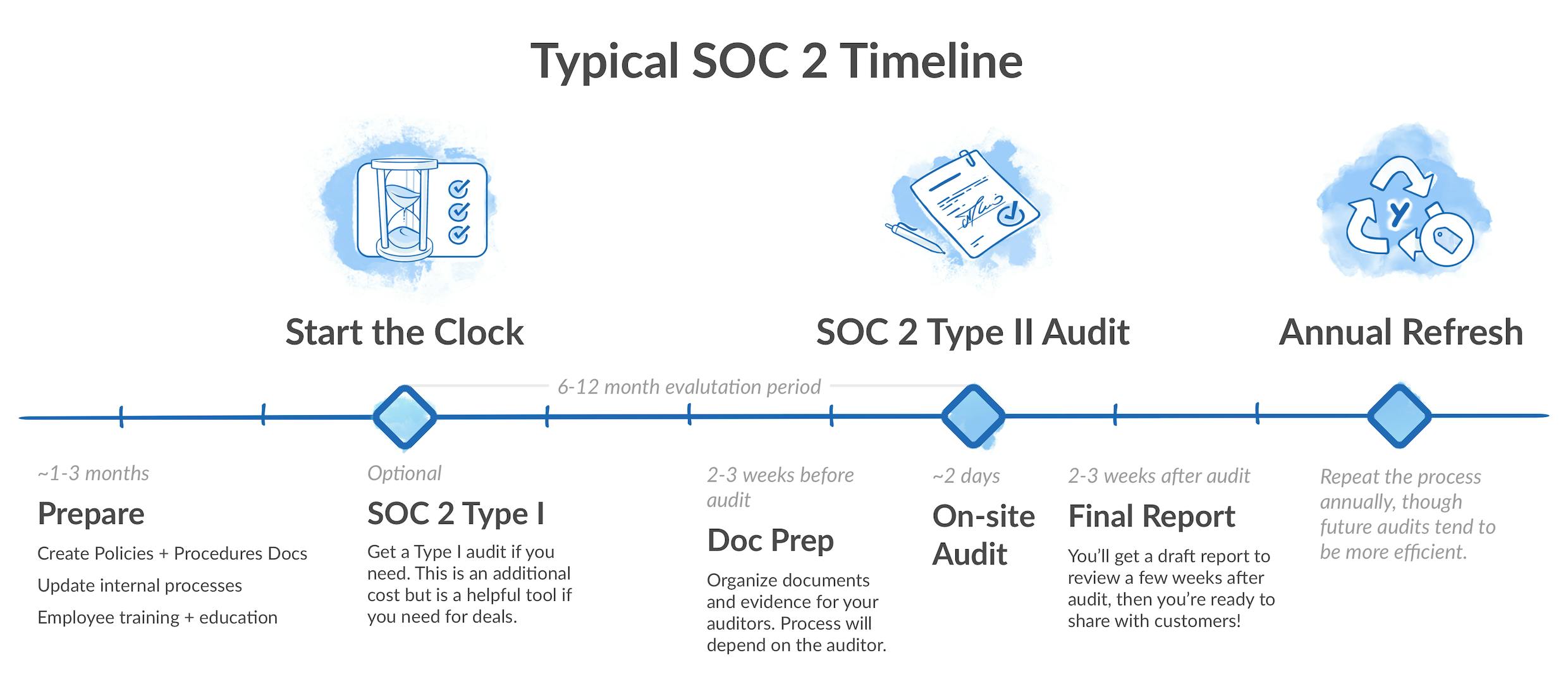

Fike explique : « En supposant que vous êtes de type II, nous viendrons quelques semaines avant la fin de la période de revue. Nous ferons un lancement et parlerons aux principaux acteurs et demanderons des populations (par exemple, chaque instance de sorte de fonction technologique en fonctionnement, comme un changement de logiciel ou les journaux de surveillance de la sécurité).

« À partir des populations, nous en échantillonnerons certains pour voir si le contrôle interne fonctionnait. Par exemple, nous pourrions échantillonner 10 des 100 modifications logicielles pendant la période de revue et voir si elles ont été examinées par des pairs. »

“We test each sample against each control. Once we’re done assessing, and if everything checks out, then we’re done. We go and write the report. If we sampled something and didn’t meet the attribute of a control, we go to the company and see what happened. We tell the client that we’re missing something and look for any evidence that proves this sample meets controls.

“Then, we’ll look at the sample that didn’t pass, and we’ll potentially expand the samples to analyze whether it was just an outlier or a systemic issue. If it was an outlier, we would note an exception. If it wasn’t an outlier, we might go so far as to say it was a failure of the control. Our reports would note these exceptions and failures.”

In other words, the process can be divided into four main stages:

- Request populations: Collate instances of crucial functions in operation

- Test samples: Test samples for each control

- Test failed controls: Test failed controls to look for outliers assess operating effectiveness

- Issue report: Issue report with exceptions and failures opinion and results of control testing

3. What are the requirements of SOC 2?

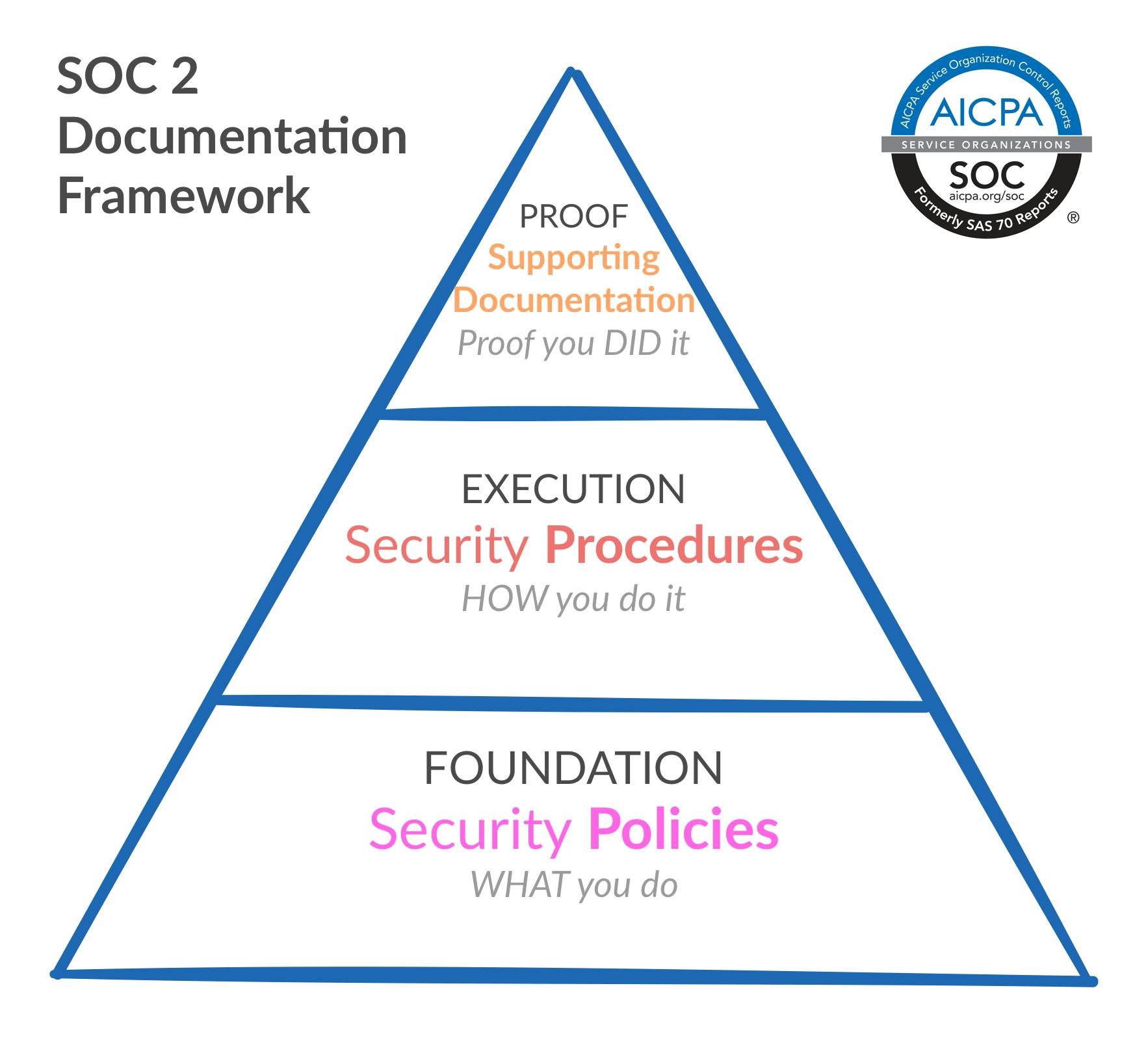

As we stated a bit earlier, SOC 2 examinations are based on the five Trust Principles defined by the AICPA.

Depending on your industry, service, and regulations, the auditor will “map” your controls according to the principles that better adapt to your specific situation.

Fike described two stages in which an auditor performs this process:

- Mapping: “We map controls to each of the TSC. Usually a one-to-many match (one trust service to multiple controls).”

- Testing: “We test those controls and then go into the auditing process.”

- Reporting: “We issue an opinion within the report based on mapping, controls, testing.”

The scope of this process can vary depending on different factors and can take anywhere from 6 to 12 months. With Secureframe, we can do it within 4-6 weeks

4. What common mistakes do companies make during SOC 2 audits?

By exploring what other organizations have done wrong and avoiding those mistakes, you’re able to save time and get your SOC 2 report much faster.

To help you with this, we asked Fike about the common mistakes organizations make during a SOC 2 audit.

He provided five main mistakes:

- “No control ownership (e.g., control owners uncertain on what their responsibilities are)”

- “No defined scope (e.g., applications and/or infrastructure you have in place for the SOC 2 audit)”

- “No readiness project performed”

- “Controls stop operating”

- “Processes or technology changes where controls don't match/meet"

If I had to choose “the top” mistake from this list, though, I’d select “Not performing a readiness assessment prior to your examination.”

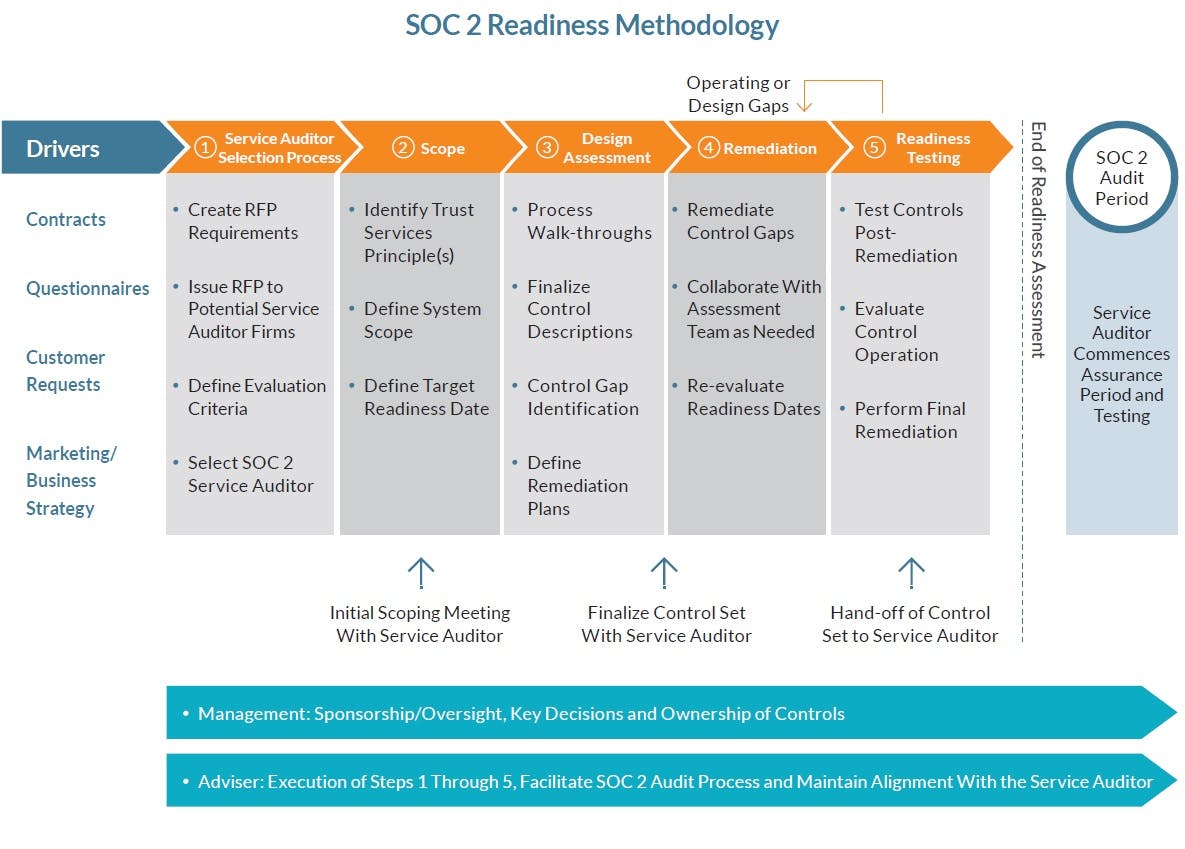

As the term suggests, a readiness assessment helps you find out how ready you are for a SOC 2 audit. It helps you test your controls and find potential issues before the auditor comes into your organization. This way, you can fix any problems and make sure all your controls are working properly. Once the auditor starts analyzing your performance, you’ll be better prepared.

Fortunately, most CPA firms with some experience with SOC examinations can perform this kind of analysis and help you mitigate any risk involved.

5. How can companies avoid these common mistakes?

At this point, you already understand the main mistakes and blunders organizations make during SOC 2 audits, but how can you avoid them?

Here’s what Fikes suggests:

- “Defining an owner or someone in charge of the controls and sending out marching orders for the controls.”

- “Doing periodic tests of the controls, like a pseudo internal audit.”

- “Organizational awareness of SOC 2 and security culture.”

The last one is especially important. Security is always a collaborative effort.

Si l’ensemble de votre organisation ne comprend pas la valeur de la mise en œuvre des pratiques de sécurité de l'information que vous avez en place, vous aurez du mal à les adopter. En développant une solide culture de la sécurité dans votre entreprise, vous éviterez bon nombre des pièges et erreurs décrits précédemment.

6. Comment les entreprises peuvent-elles se préparer à un audit SOC 2 ?

Encore une fois, la meilleure façon de se préparer à un examen SOC 2 est de réaliser une évaluation de préparation. Ce type d'évaluation vous aide à découvrir ce que vous faites bien et mal et à corriger tout problème avant l'audit.

Selon les mots de Fikes :

« Les projets de préparation sont excellents car ils sont de véritables évaluations d'un tout nouvel environnement. Si les entreprises sont nouvelles dans les contrôles, c'est un moyen utile de commencer, car cela vous aide à « démystifier les contrôles ».

7. Des réflexions finales ?

Obtenir l'avis d'un auditeur est très utile, car cela vous donne la perspective de quelqu'un qui comprend vraiment le processus.

C'est pourquoi nous avons demandé à Fikes trois derniers conseils pour vous aider à vous préparer à un audit SOC 2. Voici ce qu'il a répondu :

- « Propriété des contrôles et attentes en matière de gestion des contrôles »

- « Disposer d'un système de gestion de projet en place »

- « L'adhésion de la direction supérieure de haut en bas est la clé du succès »

Prêt à obtenir votre certification SOC 2 Type II ?

Les certifications SOC 2 Type II offrent plusieurs avantages, notamment :

- Réduire les risques et prévenir les fuites de données potentielles et les problèmes de sécurité

- Positionner votre organisation comme fiable, conforme et digne de confiance

- Augmenter votre propre sécurité et standardiser les processus cruciaux

- Trouver des opportunités d'amélioration continue

- Renforcer la confiance avec les clients et les prospects en leur donnant un sentiment de sécurité

Espérons que vous comprenez maintenant mieux ce que les auditeurs recherchent lors d'un audit SOC 2, ainsi que la manière de vous préparer à votre processus d'audit.

Et, si vous recherchez un moyen plus rapide et meilleur de parvenir à la conformité SOC 2, alors Secureframe peut vous aider. Nous aidons les organisations à rationaliser leurs processus de sécurité et à se préparer aux audits en quelques semaines, pas en quelques mois.

Pour en savoir plus, consultez notre page de présentation des produits.

Emily Bonnie

Marketing de contenu