L'Approche ISO 27005 pour la Gestion des Risques de Sécurité de l'Information : Explication des Mises à Jour de 2022

Emily Bonnie

Marketing de contenu

Cavan Leung

Responsable Principal de la Conformité

ISO 27005 est l'une des approches les plus connues et les plus respectées pour la gestion des risques de sécurité de l'information.

Comment fonctionne la norme ? Pour qui est-elle conçue ? Comment se compare-t-elle à d'autres méthodologies de gestion des risques ?

En termes simples, ISO 27005 décrit le processus de réalisation d'une évaluation des risques de sécurité de l'information qui répond aux exigences de l'ISO 27001. Continuez à lire pour découvrir tout ce que vous devez savoir sur l'ISO 27005 et les dernières mises à jour de 2022 de la norme.

Qu'est-ce que la gestion des risques de sécurité de l'information ?

Avant de plonger dans l'ISO 27005, revenons en arrière et définissons la gestion des risques de sécurité de l'information.

La gestion des risques de sécurité de l'information est le processus de compréhension des événements susceptibles de se produire et d'avoir un impact sur vos actifs informationnels, ainsi que des conséquences potentielles. Comme pour tous les autres types de risques, connaître les menaces pour vos actifs informationnels vous aide à créer une stratégie efficace pour les protéger.

Il est important de noter que la gestion des risques de sécurité de l'information ne consiste pas à éliminer complètement tous les risques de sécurité de l'information. Rien dans les affaires (ou dans la vie) n'est complètement sans risque — en fait, éliminer tous les risques signifie souvent éliminer toutes les opportunités aussi.

Au lieu de cela, la gestion des risques consiste à comprendre et à définir une tolérance au risque appropriée pour votre entreprise, puis à créer une stratégie pour gérer les risques afin que vous puissiez atteindre et maintenir le bon équilibre.

Lecture recommandée

Comment réaliser une évaluation des risques ISO 27001

L'approche ISO 27005 pour la gestion des risques

ISO 27005 fait partie de la famille de normes ISO 27000, créée par l'Organisation Internationale de Normalisation (ISO) et la Commission Électrotechnique Internationale (IEC). Elle aide les organisations à créer, surveiller et améliorer continuellement un Système de Gestion de la Sécurité de l'Information (SGSI).

ISO 27005 se concentre spécifiquement sur la gestion des risques de sécurité de l'information. La norme internationale fournit une approche organisée et systématique pour identifier, évaluer et gérer les risques liés à la sécurité de l'information.

- ISO 27001 : Définit les exigences pour créer, surveiller et améliorer un SGSI

- ISO 27002 : Spécifie les contrôles de sécurité pour protéger le SGSI

- ISO 27005 : Fournit un cadre de gestion des risques pour le SGSI

La conformité à la norme ISO 27005 n'est pas une exigence légale ou réglementaire. Cependant, c'est une approche bien respectée de la gestion des risques qui peut être appliquée dans tous les secteurs, ce qui en fait un choix populaire pour les organisations à la recherche d'une méthodologie de gestion des risques formelle.

Pour les entreprises utilisant la norme ISO 27001 pour gérer un SGSI, l'ISO 27005 est un choix évident pour répondre à la composante de gestion des risques. Mais même les organisations qui ne sont pas certifiées ISO 27001 bénéficient toujours de l'utilisation de la norme de gestion des risques. Les DSI, les responsables de la conformité, les professionnels des technologies de l'information et d'autres dirigeants s'appuient sur l'ISO 27005 pour guider leurs activités de gestion des risques et prendre des décisions éclairées concernant les menaces et les vulnérabilités.

| Framework | Purpose | Governing Body | Process | Pros Method | Cons |

|---|---|---|---|---|---|

| ISO 27005 | Provides guidelines for creating, implementing, maintaining, and improving information security risk management in support of an Information Security Management System (ISMS) | International Organization for Standardization (ISO) and International Electrotechnical Organization (IEC) | Context establishment, risk identification, risk analysis, risk evaluation, and risk treatment | Flexible, repeatable process; integration with ISO 27001 | No specific ISO 27005 certification |

| NIST 800-53 | Offers a systematic process for understanding vulnerabilities and threats to IT systems | National Institute of Standards and Technology (NIST)a | Threat and vulnerability identification, likelihood and impact determination, risk determination, control analysis | Detailed guidance; integration with NIST RMF | Certain guidelines may be too specific to US federal agencies |

| OCTAVE | Focuses on risk-based information security strategies tailored to an organization's specific business needs and environment | Software Engineering Institute (SEI) at Carnegie Mellon University | Identify goals, key assets, and threats; evaluate vulnerabilities against threats; develop risk mitigation plan and information protection strategy based on identified risks | Takes a holistic view of both organizational and technological risk | May need specific training in OCTAVE method |

Avantages de l'ISO/IEC 27005 pour la gestion des risques liés à la sécurité de l'information

Pourquoi les organisations choisissent-elles l'ISO 27005 plutôt qu'autres méthodologies de gestion des risques?

- Flexibilité: L'ISO 27005 permet aux organisations de définir leur propre approche en fonction de leurs besoins et objectifs commerciaux uniques.

- Processus clair et reproductible: L'ISO 27005 définit cinq étapes pour identifier et gérer les risques liés à la sécurité de l'information. C'est un processus approfondi qui garantit que les organisations abordent pleinement leur paysage de menaces, et parce qu'il s'agit d'un processus reproductible, il garantit que les organisations peuvent suivre les menaces émergentes à mesure que le paysage évolue.

- Conformité: Si vous poursuivez ou devez maintenir la certification ISO 27001, suivre la norme ISO 27005 vous garantit de respecter les exigences de gestion des risques.

ISO/IEC 27005:2022 : Les dernières mises à jour de la norme

En octobre 2022, ISO a publié une version mise à jour de la norme : ISO 27005:2022. Cette mise à jour remplace la version précédente, ISO 27005:2018.

ISO 27005:2022 introduit plusieurs nouveaux changements pour mieux aligner la terminologie et la structure de la norme avec les dernières mises à jour de ISO 27001:2022.

Voici un résumé des changements les plus significatifs :

- L'ISO 27005:2022 consolide les 12 clauses et les six annexes de la version 2018 en dix clauses et une annexe.

- Elle établit un nouveau processus de gestion des risques en cinq étapes : établissement du contexte, identification des risques, analyse des risques, évaluation des risques et traitement des risques. (L'étape d'acceptation des risques a été supprimée et une nouvelle clause a été introduite : 8.6.3. Acceptation du risque résiduel de la sécurité de l'information. L'acceptation des risques est désormais décidée après le traitement des risques.)

- Elle introduit un nouveau processus pour identifier les risques liés à la sécurité de l'information. La mise à jour de 2022 décrit deux approches :

- Approche basée sur les événements : implique l'identification des sources de risque et se concentre sur l'ensemble du paysage des menaces pour définir les conséquences et la gravité de chaque scénario de risque donné.

- Approche basée sur les actifs : implique l'identification des menaces et des vulnérabilités spécifiques aux actifs, déterminant leur probabilité et définissant des options spécifiques de traitement des risques.

Commencer : Comment gérer le risque de sécurité de l'information avec ISO 27005:2022

ISO 27005 définit cinq étapes pour identifier, évaluer et traiter les risques de sécurité de l'information.

Étape 1 : Établissement du contexte

Cette étape consiste à établir les objectifs et les critères de gestion des risques de sécurité de l'information. Vous devrez rassembler les parties prenantes clés et répondre à des questions telles que :

- Quels sont vos objectifs en matière de sécurité de l'information et comment s'alignent-ils avec vos objectifs commerciaux globaux ?

- Quelles exigences contractuelles, réglementaires et de conformité doivent être prises en compte ?

- Quelles autres approches de gestion des risques existent au sein de l'organisation, et comment le processus de gestion des risques de sécurité de l'information s'alignera-t-il avec elles pour garantir la cohérence ?

- Comment votre organisation décidera-t-elle quels risques de sécurité de l'information accepter et lesquels atténuer ?

Étape 2 : Identification des risques

ISO 27005:2022 propose deux approches complémentaires pour identifier les risques : basée sur les événements et basée sur les actifs. Les organisations peuvent choisir de mettre en œuvre une seule approche indépendamment ou de les utiliser conjointement.

- Approche basée sur les événements : Quels sont les principaux événements ou scénarios qui introduisent des risques ? Cette approche se concentre sur le paysage global des menaces de l'organisation.

- Approche basée sur les actifs : Quels sont les principaux risques et vulnérabilités associés à chaque actif d'information ? Cette approche est plus granulaire et se concentre sur les actifs et l'architecture spécifiques de l'organisation.

Étape 3 : Analyse des risques

L'étape d'analyse des risques consiste à identifier quels systèmes, services et données sont à risque et quelle est la sévérité de chaque risque ou vulnérabilité.

Alors que les versions précédentes d'ISO 27005 utilisaient une approche d'analyse des risques qualitative et quantitative, les mises à jour de 2022 ajoutent l'analyse de risques semi-quantitative.

- Approche qualitative : Considérez différents scénarios et répondez aux questions « et si » pour identifier les risques.

- Approche quantitative : Utilisez des données et des chiffres pour définir les niveaux de risque.

- Approche semi-quantitative : Certains aspects (tels que la probabilité) sont quantifiés à l'aide de méthodes statistiques, et d'autres (tels que l'impact) sont définis à l'aide de méthodes subjectives comme les avis d'experts.

Étape 4 : Évaluation des risques

Une fois les risques analysés, les organisations doivent décider comment réagir à chacun. Vous devrez comparer chaque risque aux critères d'appétence ou de tolérance au risque définis lors de la première étape. Quels risques entrent dans les niveaux acceptables et lesquels doivent être traités ? Ce processus vous aide à prioriser les risques afin de les traiter de manière systématique.

Étape 5 : Traitement des risques

Bien qu'ISO 27005:2022 ne spécifie pas d'options de traitement des risques, la norme précédente de 2018 détaillait quatre possibilités :

- Atténuation des risques : Mettre en œuvre des contrôles de sécurité de l'information pour réduire la probabilité ou l'impact du risque.

- Évitement des risques : Évitez le risque en empêchant les circonstances où il pourrait se produire.

- Transfert des risques : Partagez ou transférez le risque à un tiers, par exemple en souscrivant une assurance.

- Acceptation des risques : Acceptez le risque car le coût pour y faire face dépasse les dommages potentiels.

ISO 27005:2022 insiste plutôt sur la responsabilité des propriétaires de risques dans la création et l'approbation du plan de traitement des risques et l'acceptation de tout risque résiduel. Les propriétaires de risques doivent être impliqués dans la décision des contrôles mis en œuvre pour traiter les risques.

De plus, la mise à jour de 2022 lie plus étroitement l'ISO/IEC 27005 avec l'ISO/IEC 27001 et ISO/IEC 27002 en introduisant la Déclaration d'applicabilité. Dans le cadre du processus de traitement des risques, tous les contrôles de sécurité utilisés pour modifier le risque doivent être comparés à ceux énumérés dans l'Annexe A de l'ISO 27001.

Lectures recommandées

Quelles sont les contrôles ISO 27001 ? Un guide de l'annexe A

Automatiser le processus de gestion des risques de sécurité de l'information selon l'ISO 27005

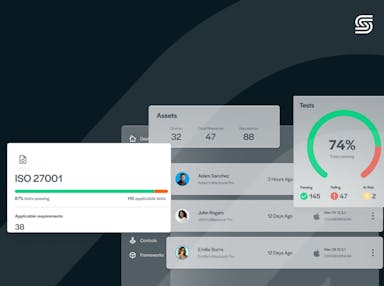

La solution de gestion des risques de Secureframe a été construite sur la norme ISO 27005, simplifiant la conformité ISO et facilitant l'identification des scénarios de risque basés sur les événements et les actifs pour votre organisation.

- Flux de travail d'évaluation des risques alimenté par l'IA : Comply AI for Risk automatise le processus d'évaluation des risques en utilisant l'intelligence artificielle. Obtenez des informations instantanées sur chaque risque en fonction de votre organisation et des informations sur l'entreprise, y compris l'impact potentiel, la probabilité et le traitement recommandé.

- Bibliothèque des risques : Sélectionnez parmi des risques prédéfinis pour identifier rapidement les menaces pour votre organisation et vos actifs, y compris les catégories de risques informatiques, juridiques et financiers.

- Registre des risques + historique : Documentez et surveillez facilement tous vos risques dans une vue de tableau, y compris la description du risque, la catégorie, le propriétaire assigné, le score de risque, le traitement, le score de risque résiduel et le statut. Voir l'historique des risques pour montrer facilement aux auditeurs et aux parties prenantes les améliorations que vous avez apportées pour réduire l'exposition aux risques.

- Lien de contrôle : Cartographiez les contrôles de sécurité atténuants à des risques spécifiques pour aligner parfaitement vos programmes de conformité et de gestion des risques et identifier rapidement les lacunes.

Découvrez pourquoi Secureframe est la principale plateforme d'automatisation de la sécurité et de la conformité — planifiez une démo avec un expert produit dès aujourd'hui.

Utilisez la confiance pour accélérer la croissance

Emily Bonnie

Marketing de contenu

Cavan Leung

Responsable Principal de la Conformité