Entretien avec un auditeur SOC 2 : Un guide de base sur les exigences SOC 2

Emily Bonnie

Marketing de contenu

Cavan Leung

Responsable Principal de la Conformité

Si vous êtes une organisation de services qui traite des informations confidentielles des utilisateurs, obtenir un rapport SOC 2 n'est plus une option mais une responsabilité.

Tout d'abord, les rapports SOC 2 vous aident à atténuer les risques associés aux problèmes de sécurité.

Deuxièmement, de nombreux clients demandent la conformité SOC 2 avant de faire affaire avec une entreprise quelconque.

Dans un monde où la cybercriminalité est en augmentation, les rapports SOC 2 peuvent positionner votre entreprise comme une organisation éthique, digne de confiance et fiable.

La question est : Comment pouvez-vous obtenir un rapport SOC 2 ?

Pour répondre à cette question, nous avons interviewé K.C. Fikes, chef de la pratique d'analyse des données chez The Cadence Group, Senior Manager chez Moss Adams.

Nous lui avons posé six questions qui vous aideront à mieux comprendre les rapports SOC 2 et à préparer votre organisation au processus d'audit.

1. Qu'est-ce qu'un rapport SOC 2 ?

« Les contrôles cartographiés aux Critères de service de confiance, qui soutiennent l'application/la plateforme/le produit, ont été conçus et ont/ont pas fonctionné pendant la période examinée. Le rapport explique la qualité et les résultats des contrôles. Cela affecte si l'opinion est non qualifiée (c'est-à-dire sans exceptions) ou qualifiée (avec quelques exceptions). »

En d'autres termes, le SOC 2 est un rapport d'attestation qui vise à analyser l'efficacité opérationnelle des contrôles de sécurité des organisations de services en termes des cinq principes de confiance définis par l'AICPA.

Le mot « attestation » signifie « preuve ou témoignage de quelque chose ».

Cela signifie qu'un auditeur externe doit venir dans votre organisation pour recueillir des preuves prouvant que vos contrôles de sécurité fonctionnent correctement.

Si les bons contrôles sont correctement cartographiés aux TSC et fonctionnent efficacement, l'auditeur délivre probablement un rapport SOC 2 avec une opinion non qualifiée (propre).

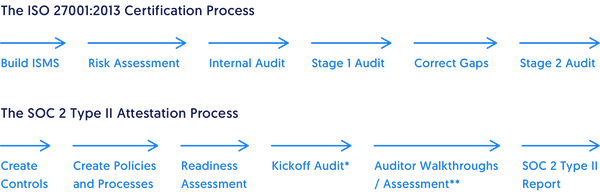

2. Qu'est-ce qui diffère le SOC 2 des autres normes de sécurité, telles que l'ISO 27001 ?

Comme vous le savez peut-être, il existe différents examens qu'une organisation peut obtenir pour s'assurer qu'elle a les bonnes pratiques de sécurité en place, y compris le SOC 1, SOC 2, SOC 3 et, bien sûr, l'ISO 27001.

Alors, comment pouvez-vous les différencier ? Plus important encore, comment pouvez-vous choisir le bon examen pour votre organisation ?

Selon Fike, certaines des principales différences entre SOC 2 et ISO 27001 incluent :

- « Le SOC est un rapport de contrôles tels qu'ils sont cartographiés aux critères de service de confiance, tandis qu'un ISO est une certification que la norme 27001 a été adoptée/implémentée par une organisation. »

- « L'ISO est très axé sur les ISMS (systèmes de gestion de la sécurité de l'information) et vous obtenez une certification, tandis qu'avec le SOC 2, vous obtenez un rapport. »

- « Le SOC 2 est principalement destiné aux clients basés aux États-Unis, tandis que l'ISO est largement connu dans l'UE. »

Pour obtenir une explication plus complète de ces différences, nous vous suggérons de lire notre guide complet, « Devriez-vous obtenir un rapport SOC 2 ou une certification ISO 27001 ? »

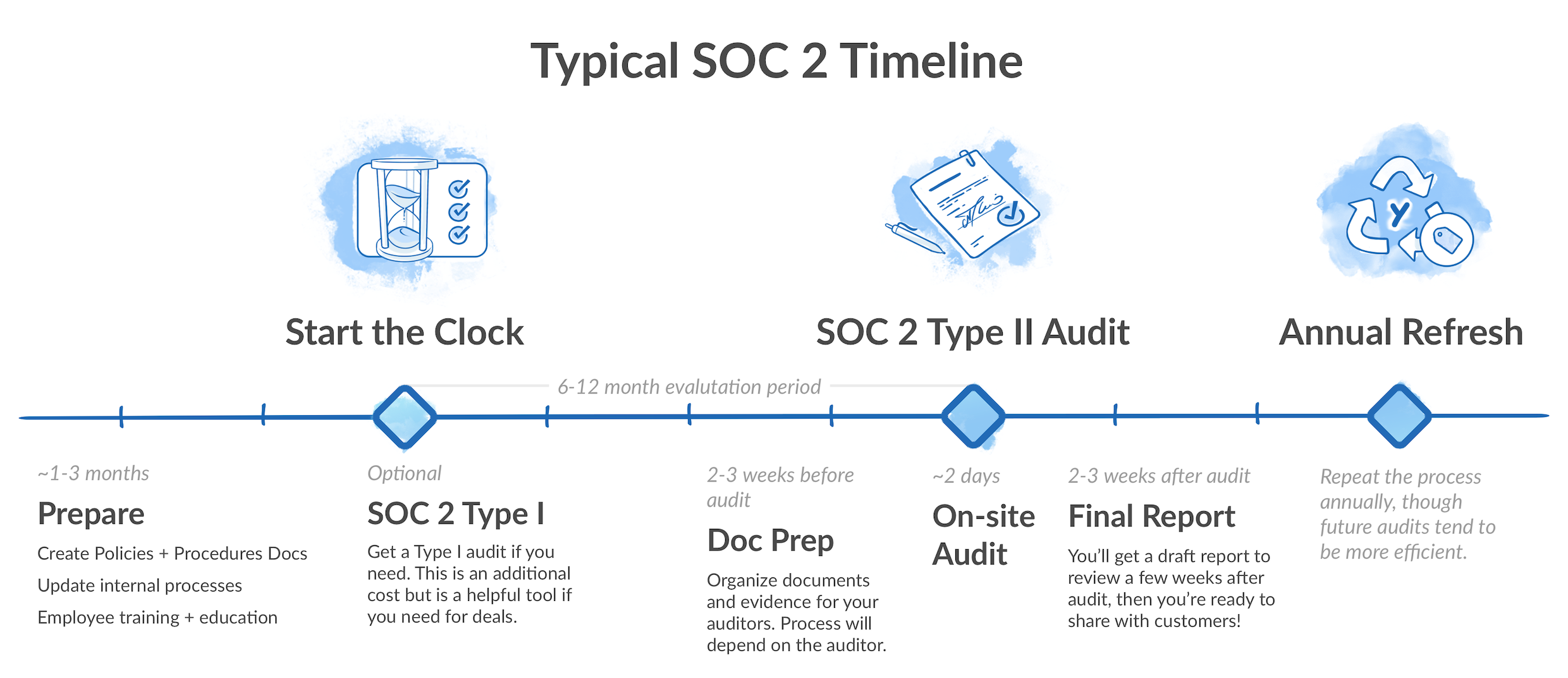

3. Pourriez-vous donner un bref aperçu de ce que vous faites typiquement lorsqu'une entreprise vous engage pour réaliser un audit SOC 2 ?

Maintenant que vous comprenez les bases des rapports SOC 2, la question devient : Que recherche un auditeur lors du processus d'audit ?

Selon Fikes :

« En supposant que vous êtes SOC 2 Type II, nous viendrons quelques semaines avant la fin de la période de révision. Nous ferons un lancement et parlerons aux principaux acteurs et demanderons des populations (par exemple, chaque instance de fonctionnement d'une fonction technologique, comme un changement de logiciel ou des journaux de surveillance de la sécurité).

« À partir des populations, nous en échantillonnerons certaines pour voir si le contrôle interne fonctionnait. Par exemple, nous pourrions échantillonner 10 des 100 changements de logiciel pendant la période de révision et voir s'ils ont été revus par les pairs. Nous testons chaque échantillon contre chaque contrôle. Une fois notre évaluation terminée, et si tout se passe bien, alors c'est fini. Nous allons et rédigeons le rapport.

"Si nous avons échantillonné quelque chose et que nous ne répondions pas à l'attribut d'un contrôle, nous nous rendons chez l'entreprise pour voir ce qui s'est passé. Nous informons le client qu'il nous manque quelque chose et cherchons des preuves montrant que cet échantillon respecte les contrôles. Ensuite, nous examinerons l'échantillon qui n'a pas réussi et nous élargirons potentiellement les échantillons pour analyser s'il s'agissait simplement d'une exception ou d'un problème systémique.

"Si c'était une exception, nous notons une exception. Si ce n'était pas une exception, nous pourrions aller jusqu'à dire qu'il s'agissait d'un échec du contrôle. Nos rapports noteraient ces exceptions et ces échecs.

4. Quelles sont les exigences pour un avis non qualifié dans un rapport SOC 2 ?

"Nous avons des contrôles cartographiés aux critères des services de confiance. Est-ce que ces contrôles fonctionnent efficacement pendant la période d'examen ? S'il y a des exceptions, cela pourrait entraîner un avis qualifié. En fonction de la nature et du type d'exception, un contrôle peut échouer, ce qui pourrait entraîner un échec des critères des services de confiance. Si tous les contrôles fonctionnent efficacement pendant la période d'examen, alors vous obtenez un avis non qualifié pour un rapport SOC 2."

Mais que signifie réellement un « avis non qualifié » ?

Cela signifie que les contrôles testés par l'auditeur dans le cadre du rapport ont fonctionné correctement pendant l'examen SOC 2, et vos clients peuvent compter sur vos services.

Cela ne signifie pas qu'il n'y avait aucun problème.

Supposons que l'auditeur ait trouvé des problèmes de contrôle pendant l'audit et que vous obtenez un avis non qualifié. Dans ce cas, cela signifie que l'auditeur (et vous) avez pu résoudre ces problèmes et atténuer les risques associés.

Si vous ne pouvez pas corriger les problèmes de contrôle présentés lors de l'audit, l'auditeur présentera un avis qualifié, ce qui signifie que le rapport SOC n'est pas entièrement fiable.

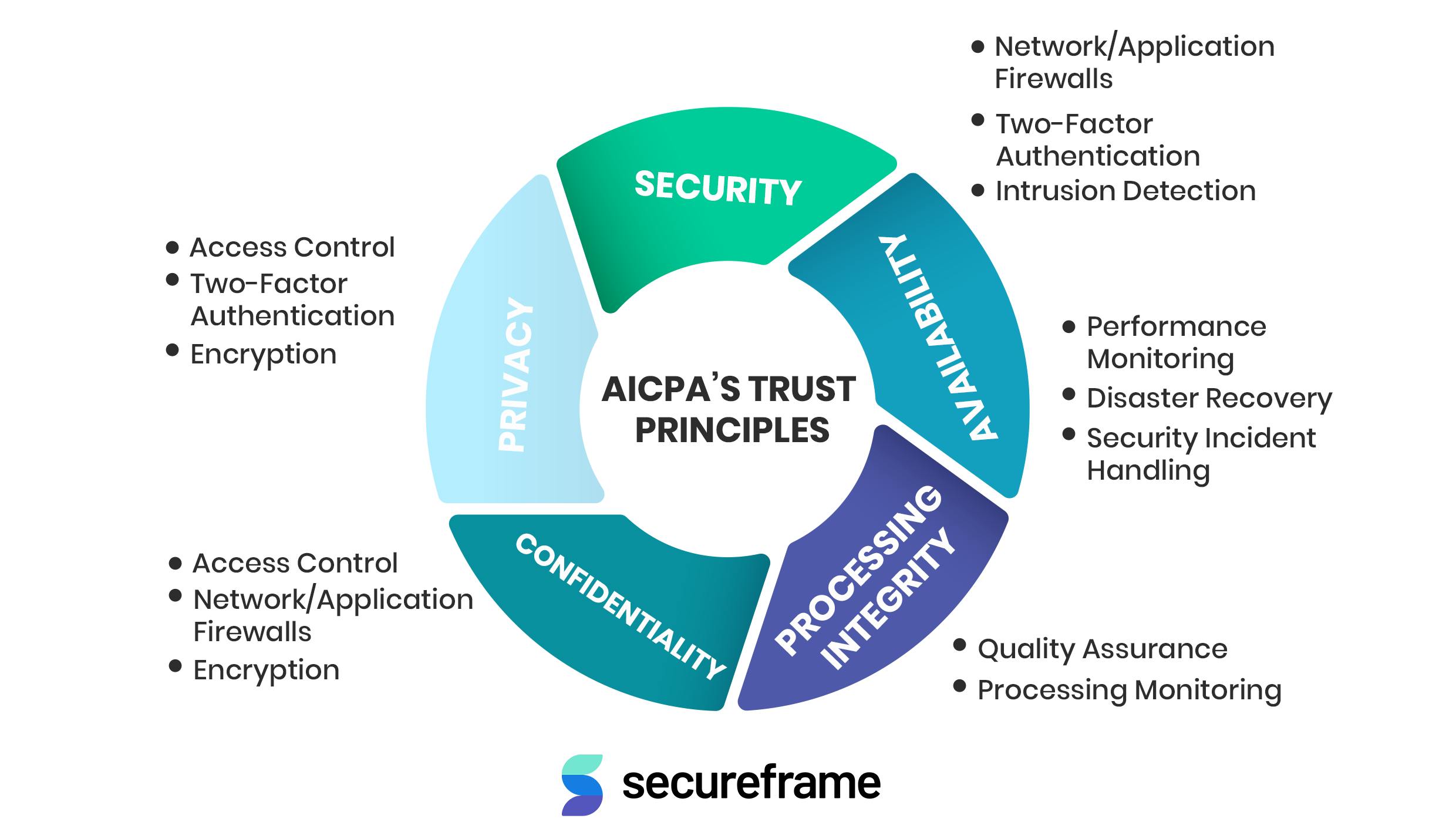

5. Quels sont les critères des services de confiance et quelles sont les catégories des services de confiance ?

Comme nous l'avons mentionné précédemment, les rapports SOC 2 « cartographient » les contrôles d'un fournisseur de services en fonction des cinq Principes de Confiance définis par l'AICPA.

Ces principes, travaillant ensemble, vous aident à protéger les données confidentielles de vos clients de manière aussi efficace que possible.

Quels sont ces principes ?

Fikes a décrit l'ensemble des principes/critères qui couvrent les contrôles internes comme suit :

- Sécurité : Tous les rapports doivent avoir cela.

- Disponibilité : Comment l'organisation maintient l'application/la plateforme en cours de fonctionnement et accessible.

- Confidentialité : Protège les données des clients. C'est-à-dire comment nous les collectons/modifions/supprimons.

- Intégrité du traitement : Les données doivent être traitées de manière complète, précise et valide.

- Confidentialité : La manière dont vous protégez les informations personnelles identifiables (PII) et ce que l'application/la plateforme capture/conserve/élimine, ainsi que qui y a accès.

À des fins explicatives, couvrons ces principes plus en profondeur :

- Sécurité : implique tous les processus et contrôles que vous avez en place pour restreindre l'accès non autorisé à vos informations (par exemple, contrôles d'accès et logiciels de sécurité informatique, comme l'authentification à deux facteurs et les pare-feux d'applications web)

- Disponibilité fait référence aux contrôles qui vous aident à fournir un service fiable et à garantir qu'il peut accomplir son objectif principal de manière constante (par exemple, la récupération après sinistre, les sauvegardes et la planification de la continuité des activités)

- Confidentialité considère tous les contrôles qui protègent les informations confidentielles des clients (par exemple, pare-feux, niveaux d'autorisation et cryptage de haute qualité)

- Intégrité du traitement inclut les opérations qui garantissent que vos systèmes peuvent traiter les informations de manière valide, précise et en temps opportun (par exemple, un client passe une commande sur votre site et reçoit le produit à temps et à la bonne adresse)

- Confidentialité contrôles et normes de sécurité qui vous aident à gérer les informations sensibles des clients de manière privée (par exemple, politiques de sécurité et principes de confidentialité de l'AICPA)

En fonction de l'industrie, du type de service, des besoins des clients et de la situation unique, les contrôles d'une organisation peuvent devoir répondre à différents principes.

Cela dit, toutes les organisations doivent se conformer au principe de « Sécurité », car c'est la seule exigence de l'AICPA.

6. Pouvez-vous donner quelques exemples de la manière dont les exigences SOC 2 peuvent s'adapter à la situation unique de chaque entreprise ?

Encore une fois, les exigences SOC 2 diffèrent en fonction de la situation spécifique de votre organisation.

Pour mieux expliquer ce point, Fike a fourni quelques exemples de ces variations :

« SOC 2 offre une flexibilité quant à la manière dont un contrôle peut être respecté ainsi qu’une flexibilité quant à ce qui est inclus ou non dans le périmètre. Par exemple, il y a un contrôle concernant la sécurité physique des données, mais si toutes vos données sont dans le cloud, votre fournisseur d'infrastructure cloud peut vous aider à répondre à cette exigence.

« Un autre exemple : si vous avez deux instances de fournisseurs de cloud, mais qu'un seul prend réellement en charge vos logiciels et données clients, vous pouvez exclure l'une de vos instances cloud du périmètre. SOC 2 et nous, en tant qu'auditeurs, essayons de comprendre les environnements uniques de chaque entreprise et d'adapter le périmètre en conséquence. »

Prêt à devenir conforme à SOC 2 ?

Les rapports SOC 2 peuvent sembler compliqués à première vue, mais ils sont relativement simples une fois que vous comprenez quelques concepts clés.

Nous espérons que les informations fournies dans cette interview peuvent vous aider à vous préparer à votre propre audit et à être plus à l'aise avec ce type de rapport.

Si vous avez besoin de plus de conseils sur les audits SOC 2, Secureframe peut peut-être vous aider.

Nous aidons les organisations de services à rationaliser plus efficacement leurs processus de conformité SOC. Pour mieux comprendre notre processus, nous vous suggérons de lire notre page de présentation du produit.

Emily Bonnie

Marketing de contenu

Cavan Leung

Responsable Principal de la Conformité