Interview mit einem SOC 2 Prüfer: Fehler, die während SOC 2 Type II vermieden werden sollten

Emily Bonnie

Content-Marketing

Experten prognostizieren, dass die Cybersecurity die Welt bis Ende 2021 fast 6 Billionen Dollar kosten wird.

Da die Anzahl der Cyberbedrohungen zunimmt, muss jede Dienstleistungsorganisation, die vertrauliche Informationen von Nutzern verwaltet, über angemessene Sicherheitskontrollen und Standards verfügen. Hier kommen SOC-Berichte ins Spiel, insbesondere SOC 2.

Wenn Sie planen, demnächst ein SOC 2 Audit durchzuführen, sollten Sie damit beginnen, die häufigen Fehler zu erkunden, die Organisationen bei dieser Art von Prüfung machen. Um Ihnen zu helfen, haben wir K.C. Fikes, Leiter der Data Analytics Practice bei The Cadence Group, interviewt. Wir haben ihm sieben Fragen gestellt, die Ihnen helfen können, sich besser auf Ihr SOC 2 Audit vorzubereiten. Insbesondere haben wir dieses Interview auf SOC 2 Type II Audits konzentriert.

Beginnen wir mit einer grundlegenden Frage.

1. Können Sie eine kurze Einführung in SOC 2 geben?

SOC 2 Audits helfen dienstleistungsbasierten Organisationen sicherzustellen, dass sie die richtigen internen Kontrollen haben, um die sensiblen Informationen der Kunden und deren Kundendaten zu verarbeiten, zu verwalten, weiterzugeben und zu schützen.

Wenn Sie beispielsweise HR-Management-Dienstleistungen anbieten, sollten Sie Informationen nicht nur der Unternehmen schützen, die Sie nutzen, sondern auch die Daten, die direkt oder indirekt mit diesem Service in Zusammenhang stehen (z.B. Informationen von Bewerbern, die über ein Bewerbungsformular eingereicht wurden).

Wie funktioniert ein SOC 2 Audit?

In den Worten von Fike: „SOC 2 Type II ist ein Bericht, in dem eine Wirtschaftsprüfungsgesellschaft Ihre Kontrollen (in Bezug auf die im Rahmen stehenden Trust Services Criteria) für einen bestimmten Zeitraum (z.B. 12 Monate) geprüft hat.“

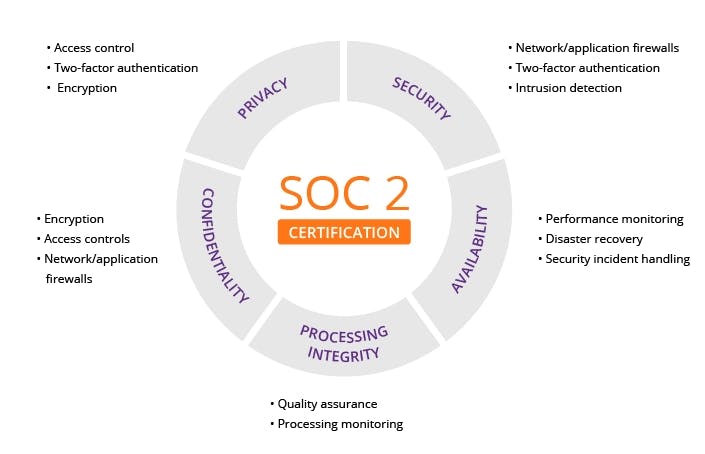

Wie Sie sehen können, sind die von den Trust Principles der AICPA festgelegten Grundsätze entscheidend für SOC 2. Diese Grundsätze umfassen:

- Sicherheit: Kontrollen, die Ihnen helfen, die Informationen Ihrer Kunden vor unbefugtem Zugriff zu schützen (z.B. Firewalls und Authentifizierungsstandards).

- Verfügbarkeit: Kontrollen und Standards, die definieren, wie zugänglich Ihre Informationen für Kunden sind (z.B. Leistungsüberwachung).

- Integrität der Verarbeitung: Kontrollen, die Ihnen helfen, zuverlässige, rechtzeitige und genaue Informationen an Ihre Kunden zu liefern (z.B. kontinuierliche Qualitätssicherungsverfahren).

- Vertraulichkeit: Prozesse, die Sie implementiert haben, um vertrauliche Informationen von Kunden zu behandeln (z.B. Berechtigungsstufen).

- Datenschutz: Kontrollen und Prozesse, die sicherstellen, dass die personenbezogenen Daten (PII) Ihrer Kunden privat bleiben (z.B. Name, Sozialversicherungsnummer).

Die Summe all dieser Prozesse bildet das operative System, das Ihnen hilft, die Daten der Kunden am effektivsten zu schützen.

Das gesagt, um Ihre SOC 2 Zertifizierung zu erhalten, müssen Sie nur den „Sicherheits“-Grundsatz einhalten. Deshalb wird dieser oft als „Common Criteria“ bezeichnet.

2. Können Sie den Prüfungsprozess erklären?

Jetzt, da Sie verstehen, was SOC 2 Berichte sind, stellt sich die Frage: Wie funktioniert der Prüfungsprozess aus der Sicht des Prüfers?

Fike erklärt: „Angenommen, Sie sind Typ II, werden wir einige Wochen vor Ende des Überprüfungszeitraums hinkommen. Wir werden einen Beginn starten und mit den Schlüsselpersonen sprechen und Populationen anfordern (z.B. jedes Vorkommen einer Art von Technologie-Funktion, wie eine Software-Änderung oder Sicherheitsüberwachungs-Software-Protokolle).

„Aus den Populationen werden wir einige von ihnen herausgreifen, um zu sehen, ob die interne Kontrolle funktioniert hat. Beispielsweise könnten wir 10 der 100 Software-Änderungen während des Überprüfungszeitraums stichprobenartig untersuchen und prüfen, ob sie begutachtet wurden.“

“We test each sample against each control. Once we’re done assessing, and if everything checks out, then we’re done. We go and write the report. If we sampled something and didn’t meet the attribute of a control, we go to the company and see what happened. We tell the client that we’re missing something and look for any evidence that proves this sample meets controls.

“Then, we’ll look at the sample that didn’t pass, and we’ll potentially expand the samples to analyze whether it was just an outlier or a systemic issue. If it was an outlier, we would note an exception. If it wasn’t an outlier, we might go so far as to say it was a failure of the control. Our reports would note these exceptions and failures.”

In other words, the process can be divided into four main stages:

- Request populations: Collate instances of crucial functions in operation

- Test samples: Test samples for each control

- Test failed controls: Test failed controls to look for outliers assess operating effectiveness

- Issue report: Issue report with exceptions and failures opinion and results of control testing

3. What are the requirements of SOC 2?

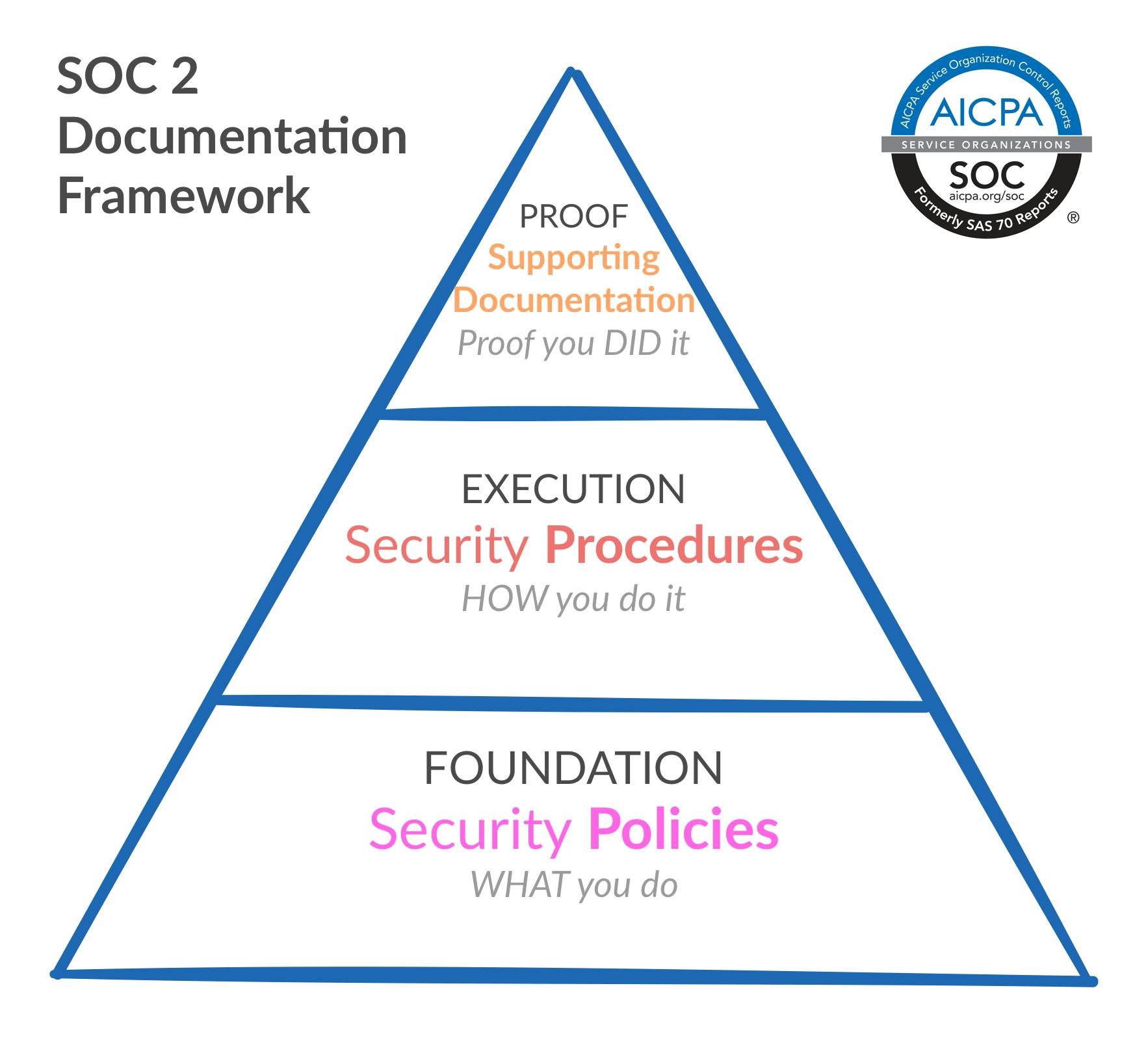

As we stated a bit earlier, SOC 2 examinations are based on the five Trust Principles defined by the AICPA.

Depending on your industry, service, and regulations, the auditor will “map” your controls according to the principles that better adapt to your specific situation.

Fike described two stages in which an auditor performs this process:

- Mapping: “We map controls to each of the TSC. Usually a one-to-many match (one trust service to multiple controls).”

- Testing: “We test those controls and then go into the auditing process.”

- Reporting: “We issue an opinion within the report based on mapping, controls, testing.”

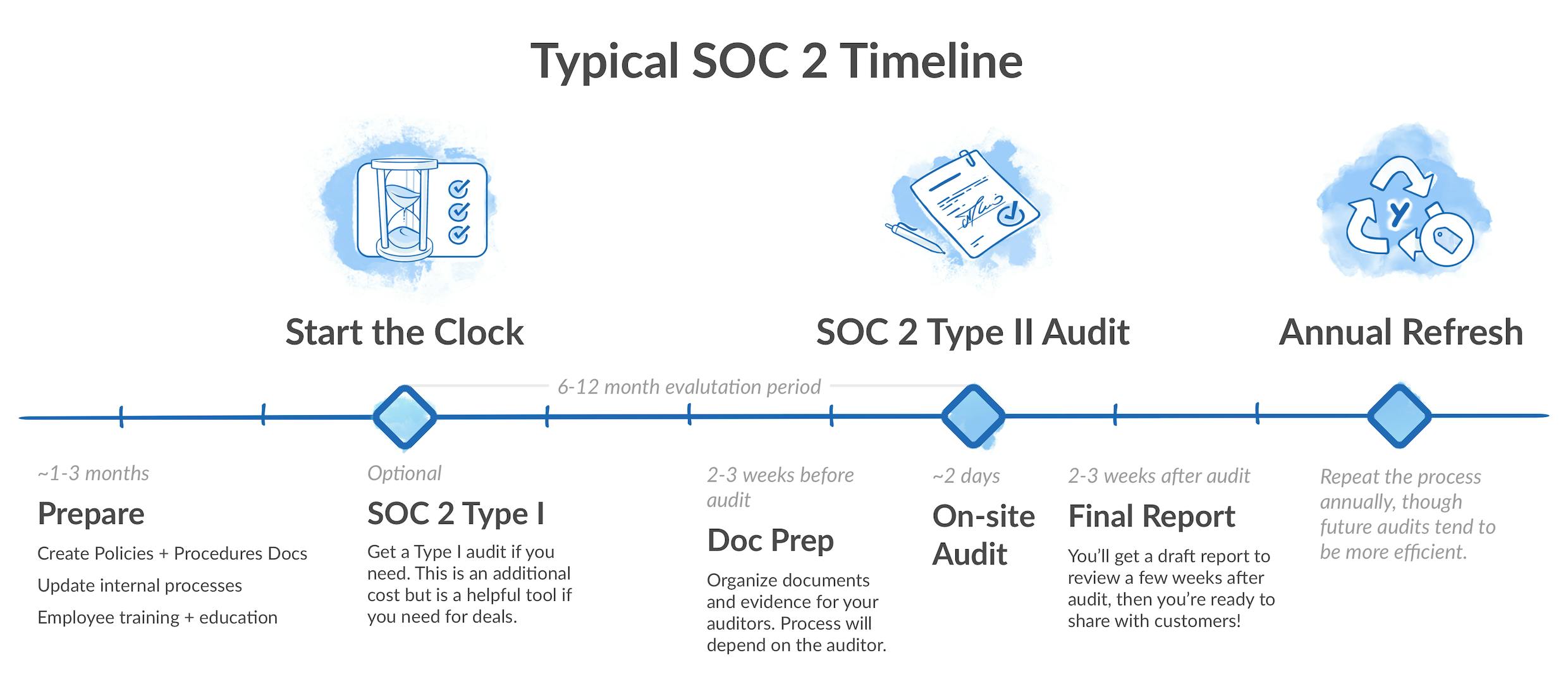

The scope of this process can vary depending on different factors and can take anywhere from 6 to 12 months. With Secureframe, we can do it within 4-6 weeks

4. What common mistakes do companies make during SOC 2 audits?

By exploring what other organizations have done wrong and avoiding those mistakes, you’re able to save time and get your SOC 2 report much faster.

To help you with this, we asked Fike about the common mistakes organizations make during a SOC 2 audit.

He provided five main mistakes:

- “No control ownership (e.g., control owners uncertain on what their responsibilities are)”

- “No defined scope (e.g., applications and/or infrastructure you have in place for the SOC 2 audit)”

- “No readiness project performed”

- “Controls stop operating”

- “Processes or technology changes where controls don't match/meet"

If I had to choose “the top” mistake from this list, though, I’d select “Not performing a readiness assessment prior to your examination.”

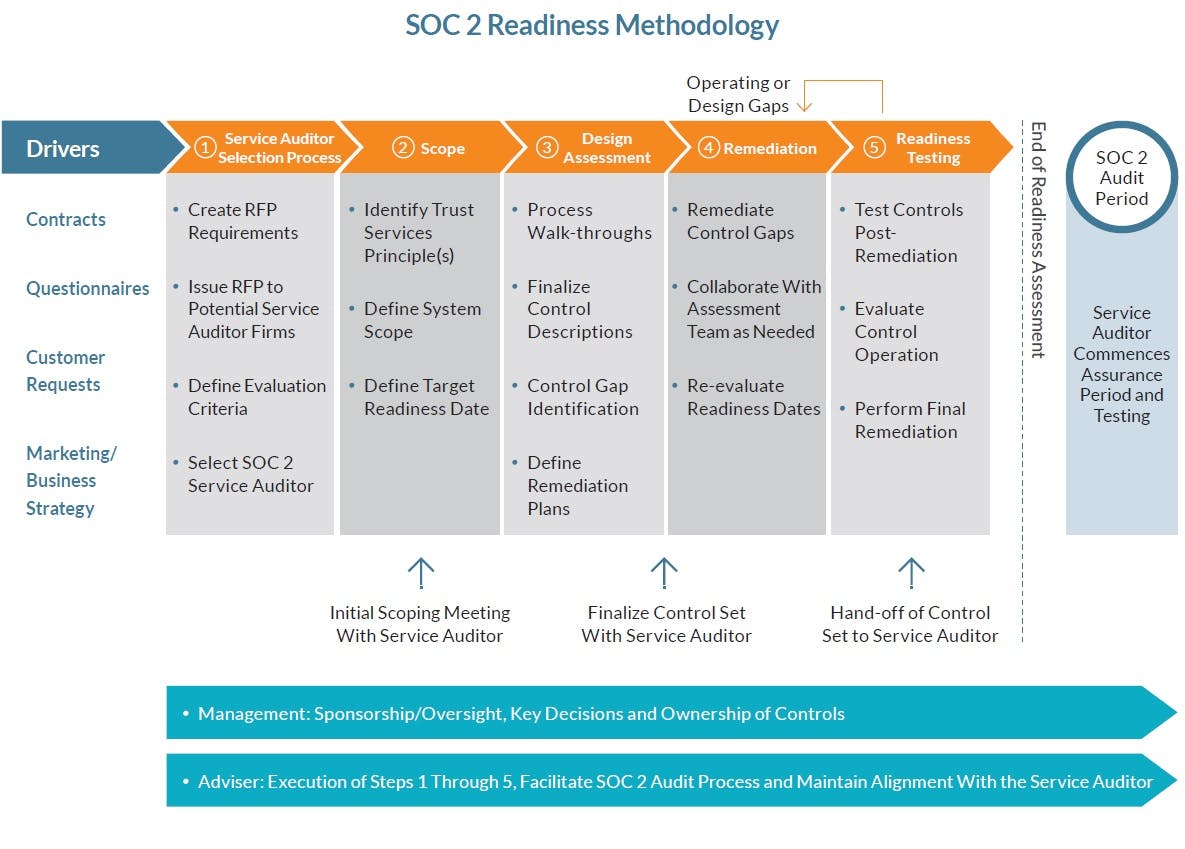

As the term suggests, a readiness assessment helps you find out how ready you are for a SOC 2 audit. It helps you test your controls and find potential issues before the auditor comes into your organization. This way, you can fix any problems and make sure all your controls are working properly. Once the auditor starts analyzing your performance, you’ll be better prepared.

Fortunately, most CPA firms with some experience with SOC examinations can perform this kind of analysis and help you mitigate any risk involved.

5. How can companies avoid these common mistakes?

At this point, you already understand the main mistakes and blunders organizations make during SOC 2 audits, but how can you avoid them?

Here’s what Fikes suggests:

- “Defining an owner or someone in charge of the controls and sending out marching orders for the controls.”

- “Doing periodic tests of the controls, like a pseudo internal audit.”

- “Organizational awareness of SOC 2 and security culture.”

The last one is especially important. Security is always a collaborative effort.

Wenn ihr gesamtes Unternehmen nicht den Wert der Implementierung der Informationssicherheitspraktiken versteht, die Sie eingeführt haben, werden Sie Schwierigkeiten mit der Akzeptanz haben. Durch die Entwicklung einer soliden Sicherheitskultur in Ihrem Unternehmen vermeiden Sie viele der zuvor beschriebenen Fallstricke und Fehler.

6. Wie können sich Unternehmen auf ein SOC-2-Audit vorbereiten?

Wiederum ist der beste Weg, sich auf eine SOC-2-Prüfung vorzubereiten, die Durchführung einer Bereitschaftsbewertung. Diese Art der Bewertung hilft Ihnen, herauszufinden, was Sie richtig und falsch machen, und alle Probleme vor dem Audit zu beheben.

In den Worten von Fikes:

„Bereitschaftsprojekte sind großartig, weil sie eine echte Bewertung einer ganz neuen Umgebung darstellen. Wenn Unternehmen neu in der Kontrolle sind, ist dies ein hilfreicher Ausgangspunkt, da Sie dabei helfen, die Kontrollen zu entmystifizieren.“

7. Haben Sie noch abschließende Gedanken?

Die Meinung eines Auditors einzuholen, ist ziemlich nützlich, da es Ihnen die Perspektive von jemandem gibt, der den Prozess wirklich versteht.

Deshalb haben wir Fikes um drei letzte Tipps gebeten, um Ihnen bei der Vorbereitung auf eine SOC-2-Prüfung zu helfen. Hier ist seine Antwort:

- „Verantwortung für Kontrollen und Erwartung des Kontrollmanagements“

- „Ein Projektmanagementsystem einrichten“

- „Die Unterstützung des oberen Managements von oben nach unten ist der Schlüssel zum Erfolg“

Bereit für Ihre SOC-2-Type-II-Zertifizierung?

SOC-2-Type-II-Zertifizierungen bieten mehrere Vorteile, darunter:

- Risiken mindern und potenzielle Datenlecks und Sicherheitsprobleme verhindern

- Ihr Unternehmen als zuverlässig, konform und vertrauenswürdig positionieren

- Ihre eigene Sicherheit erhöhen und wichtige Prozesse standardisieren

- Kontinuierliche Verbesserungspotenziale finden

- Mehr Vertrauen bei Kunden und Interessenten aufbauen, indem Sie ihnen ein sichereres Gefühl geben

Hoffentlich haben Sie jetzt ein besseres Verständnis dafür, wonach Auditoren während eines SOC-2-Audits suchen und wie Sie sich auf den Prüfungsprozess vorbereiten können.

Und wenn Sie nach einer schnelleren, besseren Möglichkeit suchen, die SOC-2-Compliance zu erreichen, kann Secureframe helfen. Wir helfen Organisationen, ihre Sicherheitsprozesse zu rationalisieren und auditbereit in Wochen, nicht Monaten, zu werden.

Weitere Informationen finden Sie auf unserer Produktübersichtsseite.

Emily Bonnie

Content-Marketing