9 tableaux de bord Secureframe pour une visibilité complète et en temps réel sur la cybersécurité et la conformité

Imaginez que vous essayez de protéger votre maison contre les intrus. Vous avez des serrures sur vos portes, un système d'alarme et peut-être même des caméras. Mais si vous ne pouvez pas voir ce qui se passe à l'intérieur de votre maison, vous pourriez manquer des signes indiquant qu'il y a un problème, comme une fenêtre ouverte ou un loquet de porte cassé.

De la même manière, obtenir de la visibilité sur votre posture de cybersécurité et de conformité, c'est être capable de voir tout ce qui se passe dans vos systèmes et réseaux afin de garder vos données sensibles en sécurité. Mais parvenir à cette visibilité peut être un défi majeur :

- Complexité : Les entreprises en croissance ont une multitude de dispositifs, applications, personnel et fournisseurs. Suivre tous ces éléments et s'assurer qu'ils sont sécurisés peut être incroyablement compliqué.

- Menaces en constante évolution : Les menaces cybernétiques évoluent constamment, ce qui rend difficile de suivre et de savoir où chercher les faiblesses.

- Volume de données : Il y a une quantité massive de données circulant à travers le réseau d'une entreprise chaque seconde, ce qui rend difficile de distinguer les signaux du bruit.

- Manque d'intégration : Les entreprises utilisent souvent différents outils pour différentes parties de leurs efforts de sécurité et de conformité, ce qui rend difficile d'avoir une image complète et à jour de votre environnement de contrôle et de votre statut de conformité.

- Limitations des ressources : Toutes les entreprises n'ont pas les ressources nécessaires pour embaucher une équipe d'experts en cybersécurité. Les petites équipes sont souvent sollicitées pour faire plus avec moins.

- Exigences réglementaires : La conformité réglementaire peut être une cible mouvante. Différentes règles s'appliquent à différents secteurs et régions, et les exigences réglementaires changent et évoluent en réponse au paysage des menaces.

L'utilisation d'une plateforme GRC comme Secureframe vous donne la visibilité nécessaire pour voir et comprendre ce qui se passe dans tous ces domaines, afin que vous puissiez rester proactif et résilient face aux défis de la cybersécurité. Vous serez capable d'identifier les vulnérabilités avant qu'elles ne causent des dommages significatifs, d'agir rapidement pour identifier et atténuer les risques, et d'éviter les amendes réglementaires et les problèmes de non-conformité.

9 tableaux de bord de cybersécurité Secureframe pour une meilleure visibilité et une sécurité et conformité renforcées

Dans une enquête client menée par UserEvidence, plus de la moitié des utilisateurs de Secureframe ont déclaré que la mauvaise visibilité du statut de contrôle et de la posture globale de sécurité était l'une des principales raisons pour lesquelles ils ont investi dans un outil GRC. 57% ont cité l'absence d'une source unique et centralisée pour stocker et gérer les données de sécurité et de conformité comme leur principal défi. Après avoir utilisé la plateforme, 97% d'entre eux ont également déclaré qu'ils recommanderaient Secureframe à des collègues.

Explorons neuf tableaux de bord de cybersécurité que nos clients trouvent particulièrement précieux pour obtenir une visibilité sur leurs programmes de sécurité et de conformité.

1. Vue d'ensemble du statut de sécurité et de conformité

Un tableau de bord centralisé de la sécurité et de la conformité regroupe vos métriques de sécurité et informations de conformité les plus vitales en un seul écran, facilitant ainsi la compréhension de l'état actuel de la posture de sécurité et de conformité de votre organisation pour les équipes de sécurité, les responsables de la conformité et autres parties prenantes.

Secureframe regroupe toutes vos métriques de sécurité et de conformité les plus importantes en une seule vue dès votre première connexion à la plateforme, y compris l'état général du système et le statut des contrôles, le statut de conformité réglementaire, les éventuels écarts de conformité, et plus encore. Armées de cette vue d'ensemble en temps réel, les organisations peuvent rapidement évaluer leur sécurité globale et obtenir une visibilité immédiate sur les vulnérabilités, les menaces et les écarts de conformité.

De plus, toutes les données de la plateforme Secureframe sont entièrement exportables, de sorte que les informations de ces tableaux de bord peuvent être facilement partagées pour des rapports exécutifs, une documentation d'audit ou pour partager des informations de conformité détaillées avec d'autres parties prenantes.

2. Registre des risques

Un registre des risques est comme une liste maître de toutes les menaces, vulnérabilités et risques potentiels auxquels votre entreprise est confrontée. Avec tous vos risques organisés en un seul endroit, vous pourrez les prioriser, planifier à l'avance pour prévenir ou minimiser leur impact et assigner la responsabilité de chaque risque afin de ne rien oublier. Vous pourrez également communiquer clairement avec les parties prenantes sur les risques de plus haute priorité, sur ce qui est fait à leur sujet, et prendre des décisions basées sur une compréhension claire des risques potentiels et de leur impact. Tout cela conduit à une prise de décision plus stratégique et moins réactive.

Avec Secureframe, vous pouvez rapidement créer votre registre des risques en utilisant des risques modèles de notre bibliothèque de risques, en créant des risques personnalisés, ou en important votre registre des risques existant au format CSV. Après avoir importé une description de risque de la bibliothèque de risques ou saisi vos propres détails de risque et assigné un responsable, vous pouvez utiliser Comply AI pour Risk pour remplir automatiquement la plupart des champs dans le flux de travail d'évaluation des risques - y compris un score de risque, une justification, un traitement, et plus encore. À la fin du flux de travail, vous pouvez passer en revue et valider la sortie pour en assurer l'exactitude.

Cette fonctionnalité vous fait non seulement gagner du temps et des ressources précieux, mais elle garantit également que chaque risque est rapporté de manière cohérente et répétable. Vous n'aurez pas besoin de passer du temps à attribuer des catégories ou à effectuer des calculs d'analyse des risques.

Le registre des risques Secureframe est facile à mettre à jour et à consulter en un coup d'œil, permettant à votre organisation de rester consciente des risques et de les évaluer à mesure qu'ils évoluent, de revoir les plans de traitement et de remédiation, et d'améliorer continuellement ses processus de gestion des risques.

3. Historique et tendances des risques

Les rapports de tendance des risques compilent des données sur vos risques et les affichent de manière facile à comprendre. Ils mettent en évidence l'évolution de certains risques, les tendances émergentes qui pourraient indiquer une menace ou une opportunité croissante, et si la gravité ou la probabilité de certains risques augmente ou diminue.

Comprendre quels risques sont en hausse ou en baisse vous aide à prioriser où concentrer vos efforts et ressources. Vous pouvez vous concentrer sur les domaines à fort impact sans perdre de temps sur les risques qui ne changent pas beaucoup. De plus, la révision régulière des tendances en matière de risques vous permet de continuellement affiner et améliorer vos pratiques de gestion des risques.

Les tableaux de bord des risques de Secureframe offrent cette vue essentielle et holistique des risques de votre organisation. Vous pouvez surveiller visuellement votre progression au fil du temps avec des cartes thermiques, des tableaux récapitulatifs et des graphiques de tendance. Ces graphiques permettent d'identifier facilement les menaces croissantes, de communiquer les risques prioritaires, de mettre en évidence les domaines où vous avez apporté des améliorations et de démontrer clairement l'état général de votre programme de gestion des risques aux dirigeants, aux auditeurs et aux autres parties prenantes.

4. Tableau de bord de l'état de conformité

La gestion de la conformité peut être complexe, avec des dizaines de pièces mobiles. Les tableaux de bord de conformité rassemblent toutes vos données de conformité en un seul endroit pour vous donner une vue d'ensemble claire et en temps réel de votre situation par rapport aux cadres applicables à votre entreprise.

Avec une vue claire des délais et des tâches, vous pouvez rester organisé, informé et préparé, au lieu de vous précipiter juste avant un audit. La surveillance de votre état de conformité en temps réel vous permet également de repérer rapidement et de traiter proactivement les éventuelles lacunes avant qu'elles ne deviennent de graves problèmes.

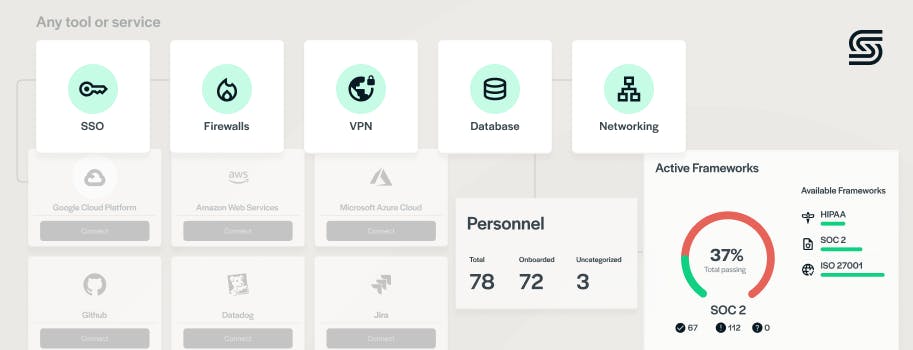

La page Cadres de Secureframe affiche une image en temps réel de votre état de conformité par rapport aux normes et réglementations de sécurité que vous avez sélectionnées. Parce que Secureframe s'intègre à votre pile technologique, il peut évaluer les contrôles mis en œuvre en les associant à des cadres spécifiques tels que SOC 2, ISO 27001, HIPAA, PCI, NIST 800-53 et des dizaines d'autres normes (ainsi que des cadres personnalisés).

Ce tableau de bord vous donne non seulement une visibilité immédiate sur votre état de conformité actuel, mais il signale également tout contrôle défaillant. Cela rend beaucoup plus facile de traiter proactivement tout problème de non-conformité au fur et à mesure qu'il survient, plutôt que de les découvrir lors de la préparation pour des audits ponctuels. Depuis ce tableau de bord, vous pouvez également consulter des exigences et des contrôles spécifiques pour un cadre donné. Vous pouvez facilement examiner les contrôles réussis et échoués organisés par type et les assigner au propriétaire approprié depuis un seul écran.

Ces tableaux de bord reflètent également les progrès vers la conformité avec de nouveaux cadres, avec une vision claire de ce qui a déjà été accompli et de ce qu'il reste à faire. Ce tableau de bord vous permet également de suivre facilement la manière dont vous respectez les exigences réglementaires tout au long de l'année afin d'éviter les violations de non-conformité et les pénalités.

5. Tableau de bord de gestion des vulnérabilités

Les tableaux de bord de gestion des vulnérabilités sont des outils essentiels qui vous aident à rester au top des risques de sécurité potentiels. Ils affichent une vue d'ensemble en temps réel des vulnérabilités dans vos systèmes, applications et réseau, ce qui facilite leur priorisation et leur traitement avant qu'elles ne puissent être exploitées. Au lieu de jongler avec des feuilles de calcul et des e-mails, tout ce que vous devez savoir sur les vulnérabilités ouvertes se trouve en un seul endroit, vous permettant de gérer les tâches de remédiation et de suivre vos efforts.

De nombreuses normes de sécurité et cadres réglementaires exigent également des évaluations régulières des vulnérabilités. Les tableaux de bord vous aident à rester conforme en scannant votre pile technologique, en identifiant les vulnérabilités et les erreurs de configuration, et en fournissant la documentation nécessaire pour démontrer vos efforts pour les traiter aux auditeurs et autres parties prenantes.

L'onglet Vulnérabilités dans Secureframe simplifie la gestion des vulnérabilités en intégrant des données provenant de plateformes cloud et d'outils de développeur comme AWS Inspector et Github Dependabot pour offrir une visibilité claire sur les vulnérabilités de plusieurs ressources en une seule vue. Les données sur les Vulnérabilités et Expositions Communes (CVE) sont automatiquement extraites de ces intégrations connectées pour vous alerter automatiquement lorsque des vulnérabilités sont découvertes - sans agent requis. À partir de là, vous pouvez assigner des propriétaires de contrôle ainsi que créer et assigner des tickets JIRA pour les tâches de remédiation.

6. Tableau de bord des risques et de la conformité des tiers

98% des organisations ont des relations avec au moins un tiers qui a connu une violation de données au cours des deux dernières années.

Lorsque vous vous associez à un prestataire tiers, vous ne partagez pas seulement un projet — vous partagez potentiellement des données sensibles et l'accès à vos systèmes. Il est crucial de s'assurer que les prestataires avec lesquels votre entreprise travaille sont sécurisés et conformes.

Si un fournisseur a des pratiques de sécurité faibles, cela peut créer des vulnérabilités qui pourraient être exploitées, mettant en danger toute votre entreprise. En évaluant leur posture de sécurité, vous vous assurez qu'ils répondent à vos normes et ne vous exposent pas à des risques inutiles.

La conformité est tout aussi importante. Différents secteurs ont des réglementations spécifiques pour protéger les données et garantir des pratiques éthiques. Si votre fournisseur n'est pas conforme, cela pourrait entraîner des problèmes juridiques ou des amendes considérables pour votre entreprise.

Mais obtenir une visibilité claire sur leurs pratiques de sécurité et leur statut de conformité est un défi majeur. En centralisant et en automatisant les processus d'examen et de gestion des risques des tiers, Secureframe permet non seulement de gagner du temps, mais aussi de renforcer la capacité de votre organisation à prévenir les violations de données de tiers et à maintenir la conformité.

Secureframe TPRM fournit un outil centralisé où vous pouvez accéder à un inventaire complet de tous les tiers utilisés par votre organisation, y compris les fournisseurs, les sous-traitants, les partenaires, les fournisseurs de logiciels, les projets open source et d'autres entités externes. L'onglet Fournisseurs offre un accès à un inventaire contenant à la fois les fournisseurs actifs et archivés, avec leurs niveaux de risque. Chaque profil de fournisseur fournit des informations détaillées sur les services et la conformité de la sécurité, y compris les méthodes d'authentification et les résultats d'audit, garantissant une supervision complète des fournisseurs.

Les administrateurs peuvent également évaluer le risque d'un fournisseur en fonction des données et des environnements auxquels ils accèdent, et tous les documents pertinents, y compris les rapports de conformité et les politiques, peuvent être attachés au profil du fournisseur pour un accès facile. Cette capacité à examiner les documents de conformité, les attestations de sécurité et les rapports facilite la réalisation d'évaluations efficaces des risques des tiers.

7. Tableau de bord d'accès aux fournisseurs

Lorsque vos employés accèdent à différents fournisseurs, ils peuvent partager des informations sensibles ou se connecter à des systèmes externes qui pourraient ne pas être aussi sécurisés que les vôtres. En surveillant l'accès aux fournisseurs, vous pouvez vous assurer qu'aucun risque inutile n'est introduit, ainsi que repérer toute activité inhabituelle pouvant indiquer un problème de sécurité.

Ce type de surveillance vous aide également à gérer les coûts et à améliorer l'efficacité. Si vous constatez que plusieurs individus ou équipes accèdent à différents fournisseurs pour le même service, vous pouvez trouver des opportunités de rationaliser et de réduire les dépenses.

Le tableau de bord d'accès aux fournisseurs de Secureframe facilite la mise en œuvre et le respect des meilleures pratiques telles que le principe du moindre privilège et les examens périodiques des accès. Avec ce tableau de bord, vous pouvez surveiller le niveau d'accès de chaque employé aux fournisseurs tiers à partir d'un seul écran. Vous pouvez facilement suivre et examiner l'accès individuel des employés à des applications spécifiques, y compris leur rôle, leur statut de privilège, leur statut 2FA et SSO — ainsi que surveiller les employés désactivés pour garantir que leur accès est supprimé. Secureframe détecte également automatiquement les applications et les fournisseurs non autorisés accessibles par les employés via Single Sign-On afin de prévenir l'IT fantôme.

8. Tableau de bord de l'inventaire des actifs

Un inventaire des actifs est une liste détaillée de tous les actifs physiques et numériques de votre entreprise, tels que les ordinateurs et les logiciels. Lorsque vous savez exactement quels actifs vous avez, qui y a accès et comment ils sont configurés, il est beaucoup plus facile de les sécuriser. De plus, de nombreux cadres et réglementations de sécurité exigent que les entreprises aient des enregistrements détaillés de leurs actifs.

Secureframe fournit une vue unique pour suivre et gérer les ordinateurs des employés, les ressources cloud et les dépôts de code en extrayant automatiquement les informations de vos intégrations, comme les plateformes de gestion des points de terminaison, les fournisseurs de services cloud (CSP) et les outils de contrôle des versions.

Notre Inventaire des actifs vous offre une vue filtrable de l'état des actifs de votre organisation. Vous pouvez rapidement comprendre quels actifs sont essentiels pour la conformité et les risques potentiels qu'ils encourent afin de protéger proactivement votre entreprise.

- Voyez rapidement quels appareils ne sont plus conformes. Obtenez une vue granulaire de l'ordinateur d'un individu et s'il dispose d'un cryptage, d'un verrouillage de l'écran et d'un pare-feu configurés pour répondre aux exigences de conformité.

- Utilisez des filtres pour personnaliser votre vue des actifs et des ressources

- Inventoriez, surveillez et contrôlez quelles ressources cloud sont dans le cadre d'un audit

- Configurez les dépôts de contrôle des versions dans le cadre et incluez des indicateurs pour des exigences spécifiques telles que les changements d'urgence et les tests d'analyse de code statique. Suivez facilement les répertoires, gérez les branches et visualisez les demandes de tirage à partir de la base de code centrale.

- Attribuez des propriétaires de tâches pour garantir que les problèmes de conformité soient résolus rapidement

9. Tableau de bord du personnel

Un tableau de bord du personnel vous donne une vue claire et en temps réel de la conformité de vos employés aux protocoles et réglementations de sécurité. Il vous aide à surveiller l'achèvement des formations et des vérifications des antécédents, les permissions d'accès et le respect des politiques. Si quelqu'un n'a pas terminé une formation obligatoire ou si son accès aux données sensibles n'est pas correctement géré, le tableau de bord signale le problème afin que vous puissiez le résoudre immédiatement.

Le tableau de bord du personnel de Secureframe facilite le suivi, la gestion et le maintien de la conformité parmi vos employés et contractants, que votre entreprise compte 10 ou 10 000 personnes. La plateforme importe automatiquement les données du personnel grâce à de profondes intégrations avec vos outils RH, SSO, MDM et autres. Lorsque le personnel quitte votre organisation, vous pouvez facilement les désactiver, révoquer l'accès aux systèmes et données de l'entreprise et les marquer comme 'Hors de portée' pour éviter toute confusion lors de votre audit.

Principaux points à retenir pour la mise en œuvre de tableaux de bord de cybersécurité efficaces

Les tableaux de bord de cybersécurité sont des outils essentiels pour les organisations afin d'améliorer leur posture de sécurité et de conformité. Ils offrent une visibilité en temps réel sur les aspects critiques de votre paysage de sécurité, du suivi des vulnérabilités et de la surveillance de la conformité à la gestion des risques tiers et au maintien d'un inventaire complet des actifs.

La mise en œuvre de la combinaison appropriée de tableaux de bord pour les besoins spécifiques de votre organisation peut entraîner des améliorations significatives en matière de surveillance de la sécurité et de gestion des risques. Que ce soit un registre des risques pour suivre et gérer les risques potentiels, un tableau de bord de préparation à la conformité pour anticiper les exigences, ou un tableau de bord du personnel pour garantir que votre équipe est alignée avec les protocoles de sécurité, ces outils contribuent collectivement à une posture de cybersécurité robuste.

En fin de compte, l'objectif est de créer un environnement de sécurité cohérent et transparent où les menaces sont détectées tôt, les réponses sont rapides et efficaces, et la conformité est maintenue sans effort.

En adoptant un outil comme Secureframe, les organisations peuvent construire une défense résiliente contre les menaces cybernétiques en constante évolution, maintenir une conformité continue et renforcer la confiance avec les clients et les partenaires.