Le rôle crucial des audits de cybersécurité et comment en réaliser un

Au premier trimestre de 2024, le nombre moyen de cyberattaques par organisation par semaine était de 1 308, soit une augmentation de 28 % par rapport au dernier trimestre de 2023. Le coût total de la cybercriminalité est prédit pour atteindre 9,5 trillions de dollars en 2024 et dépasser les 10,5 trillions de dollars en 2025.

Pour rester en sécurité, les entreprises doivent rester une longueur d'avance sur les menaces potentielles. Et comme dit le proverbe, la meilleure défense est une bonne attaque.

Les audits de cybersécurité sont une façon pour les organisations d'adopter une approche proactive pour renforcer leur posture de sécurité et anticiper les menaces cybernétiques. Dans cet article, nous explorons les étapes nécessaires à la réalisation d'un audit interne de cybersécurité efficace et mettons en évidence les avantages de cette pratique essentielle.

Que sont les audits de cybersécurité et pourquoi sont-ils importants ?

Un audit de cybersécurité est une évaluation complète des systèmes d'information, des politiques et des procédures d'une organisation pour garantir qu'ils sont conformes aux normes de sécurité et aux meilleures pratiques établies. Les principaux objectifs d'un audit de cybersécurité sont de :

- Identifier les vulnérabilités et/ou les risques potentiels dans les systèmes et processus susceptibles d'être exploités par des menaces cybernétiques.

- Vérifier la conformité aux lois pertinentes, aux règlements du secteur et aux normes de l'industrie. La conformité est essentielle pour éviter les sanctions légales et maintenir la confiance des parties prenantes.

- Obtenir des informations concrètes pour améliorer la posture de sécurité de l'organisation, notamment en mettant en œuvre des contrôles de sécurité plus stricts, en mettant à jour les politiques et en améliorant la détection et la réponse aux incidents.

Les audits de sécurité réguliers permettent à votre organisation d'être proactive dans le renforcement de ses pratiques de sécurité des données et de rester conscient des nouvelles menaces ou de leur aggravation. Ils peuvent également révéler des informations précieuses sur les opérations de votre organisation, telles que l'efficacité de votre formation à la sensibilisation à la sécurité, la présence de logiciels redondants ou obsolètes, et si de nouvelles technologies ou processus ont introduit des vulnérabilités.

Audits de cybersécurité vs. Évaluations de cybersécurité

Les audits de cybersécurité et les évaluations de cybersécurité sont similaires et peuvent facilement être confondus. Bien que les deux visent à améliorer la posture de sécurité d'une organisation, ils servent des objectifs distincts.

Un audit de cybersécurité examine les processus, les politiques et les contrôles en place dans une organisation pour déterminer s'ils sont complets et identifier les lacunes éventuelles. Les audits de cybersécurité sont généralement effectués par rapport à des exigences spécifiques de cadre ou de réglementation, telles que HIPAA ou GDPR.

Une évaluation de cybersécurité est une analyse de haut niveau de la maturité globale GRC (Gouvernance, Risques, Conformité) de l'organisation qui examine l'efficacité opérationnelle des contrôles de sécurité.

Bien que les audits et les évaluations de cybersécurité visent tous deux à améliorer la sécurité d'une organisation, ils diffèrent par leur objectif, leur portée et leurs résultats. Le choix entre eux dépend de l'objectif principal : conformité (audit) ou amélioration de la sécurité informatique (évaluation).

Avantages de la réalisation d'un audit de cybersécurité

Les audits réguliers de cybersécurité sont essentiels pour identifier les vulnérabilités, assurer la conformité, améliorer l'efficacité opérationnelle et maintenir une posture de sécurité robuste. Ils fournissent des informations exploitables qui favorisent l'amélioration continue et aident à instaurer une culture de la sécurité au sein de l'organisation, protégeant en fin de compte les actifs, la réputation et les résultats de l'organisation.

Passons en revue certains des avantages les plus importants des audits de cybersécurité.

Une posture de sécurité renforcée

Le paysage de la cybersécurité évolue constamment. Les audits réguliers aident les organisations à anticiper les menaces émergentes. En évaluant et en mettant à jour régulièrement les mesures de sécurité, les organisations peuvent s'adapter aux changements du paysage des menaces et maintenir des défenses robustes. Les audits responsabilisent également les employés et les départements pour leur rôle dans le maintien de la posture de sécurité de l'organisation, encourageant le respect des politiques de sécurité et des meilleures pratiques.

Les audits réguliers aident à identifier les faiblesses et les vulnérabilités de sécurité qui pourraient être exploitées par des menaces cybernétiques. En évaluant et en traitant régulièrement les risques, les organisations peuvent gérer de manière proactive les menaces potentielles et réduire la probabilité d'incidents de sécurité.

Les audits peuvent également révéler des lacunes dans les politiques, permettant aux organisations d'améliorer leur posture et leur mise en œuvre du contrôle de sécurité.

Les audits réguliers garantissent que les mesures de protection des données sont efficaces et à jour, protégeant les informations sensibles contre les accès non autorisés et les violations. Les audits aident à assurer la conformité aux réglementations de protection des données, protégeant l'organisation des répercussions légales liées aux violations de données.

Conformité continue

Les audits réguliers garantissent que l'organisation reste conforme aux lois, réglementations et normes industrielles pertinentes, évitant ainsi les sanctions légales potentielles et les amendes pour non-conformité.

Démontrer une conformité continue à travers des audits réguliers peut également renforcer la confiance des clients, des partenaires et d'autres parties prenantes dans l'engagement de l'organisation en matière de sécurité.

Efficacité opérationnelle améliorée

Les audits peuvent identifier les processus de sécurité inefficaces ou obsolètes, offrant des opportunités de rationalisation et d'amélioration de l'efficacité opérationnelle.

En identifiant les domaines nécessitant plus d'attention et de ressources, les audits aident à optimiser l'allocation des ressources et des investissements en matière de sécurité.

Prise de décision stratégique éclairée

Les résultats des audits réguliers fournissent des informations et des recommandations exploitables, permettant une prise de décision éclairée concernant les améliorations et les investissements en matière de sécurité. Les résultats des audits peuvent éclairer la planification stratégique et le développement de stratégies de sécurité à long terme.

Meilleure gestion des risques de tiers

Les audits réguliers peuvent évaluer les pratiques de sécurité des fournisseurs tiers, en s'assurant qu'ils répondent aux exigences de sécurité de l'organisation et n'introduisent pas de risques supplémentaires.

De même, démontrer que l'organisation réalise des audits réguliers peut instaurer la confiance avec les clients, les partenaires et les parties prenantes, montrant un engagement à maintenir des normes de sécurité élevées.

Gestion proactive de la réputation

Prévenir les violations de sécurité grâce à des audits réguliers aide à protéger la réputation de l'organisation et à maintenir la confiance des clients. Une posture de sécurité solide démontrée par des audits réguliers peut servir d'avantage concurrentiel, attirant des clients et des partenaires soucieux de la sécurité.

En identifiant et en atténuant les risques de sécurité, les audits aident à prévenir les violations de sécurité coûteuses et les incidents. Des audits réguliers et une posture de sécurité solide peuvent conduire à de meilleures conditions et à des primes plus basses pour l'assurance cybersécurité.

Security policies and procedures

Access controls

Network security

Data protection and privacy

Endpoint security

Application security

Incident response

Security awareness training

Physical security

Compliance

Third-party and cyber risk maangement

Audit trails and logging

Liste de contrôle pour l'audit de sécurité interne

Utilisez cette liste de contrôle complète pour guider votre prochain audit de sécurité interne.

Étape 4 : Créer un plan de remédiation

Chaque fois que vous identifiez une lacune dans vos processus ou politiques de sécurité, documentez-la et créez un plan pour y remédier. Assignez un propriétaire principal à chaque lacune, ainsi qu'un calendrier de remédiation, pour garantir responsabilité et action.

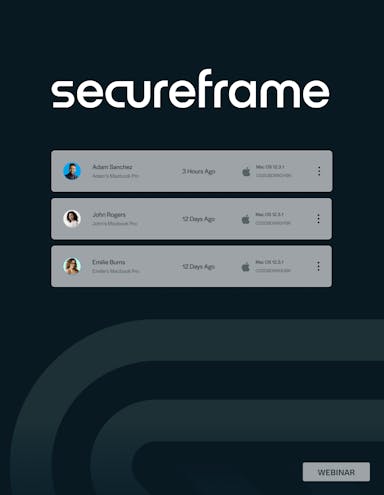

Par exemple, votre audit de cybersécurité révèle que certains employés utilisent des logiciels obsolètes sans les derniers correctifs de sécurité. Votre plan de remédiation consiste à mettre en œuvre un outil de gestion des appareils comme Kandji ou Fleetsmith pour permettre des mises à jour logicielles automatiques sur tous les appareils. Assignez le directeur informatique comme propriétaire principal avec une échéance de trois mois pour sélectionner et mettre en œuvre l'outil.

Étape 5 : Communiquer les résultats

Partagez les résultats de l'audit de cybersécurité avec les parties prenantes, y compris la direction de l'entreprise et les équipes de conformité informatique ou de sécurité. Fournissez un aperçu des objectifs de l'audit, des actifs et contrôles évalués, des risques nouveaux ou non résolus et de votre plan de remédiation.

Vous pouvez également utiliser les résultats comme base pour votre prochain audit, vous permettant de suivre les améliorations au fil du temps et de surveiller de près les domaines qui nécessitent encore de l'attention. En maintenant une vigilance constante sur les différentes menaces et en éduquant vos équipes sur les mesures de protection, vous pouvez favoriser une culture de sécurité renforcée dans toute votre entreprise.

Les avantages de la surveillance continue par rapport aux audits de cybersécurité ponctuels

Traditionnellement, les organisations se sont appuyées sur des audits de cybersécurité périodiques pour évaluer leur posture de sécurité et garantir leur conformité aux normes de l'industrie. Bien que ces audits soient précieux, ils présentent des limitations significatives pour répondre à la nature dynamique des menaces cybernétiques modernes.

De nombreuses manières, la surveillance continue offre une approche plus efficace et proactive pour protéger les actifs numériques d'une organisation. Regardons de plus près comment les entreprises peuvent bénéficier de la mise en œuvre d'un outil de surveillance continue plutôt que de se fier aux audits de cybersécurité ponctuels.

Instantanés statiques vs insights en temps réel

Les audits de cybersécurité offrent une photo de la posture de sécurité à un moment précis. Cette approche ne tient pas compte de l'évolution rapide du paysage des menaces ou de l'évolution constante de l'environnement informatique d'une organisation. Au moment où un audit est terminé, les conclusions peuvent déjà être obsolètes. Étant donné que les audits sont généralement réalisés sur une base annuelle ou semi-annuelle, les vulnérabilités peuvent ne pas être détectées pendant des mois, ce qui laisse l'organisation exposée à des attaques potentielles.

La surveillance continue fournit une visibilité continue et en temps réel sur la posture de sécurité d'une organisation. Cela permet aux équipes de sécurité de détecter et de répondre aux menaces au fur et à mesure qu'elles apparaissent, plutôt que d'attendre le prochain cycle d'audit pour identifier et résoudre les problèmes. Cela permet également aux organisations d'être plus réactives et adaptables aux changements. Les organisations ajoutent constamment de nouveaux outils, du personnel et des appareils. La surveillance continue garantit que toutes les nouvelles vulnérabilités qui sont introduites à mesure que les entreprises évoluent sont rapidement identifiées et corrigées.

Approche réactive vs proactive

Les audits identifient souvent les problèmes après qu'ils ont déjà posé un risque. Cette approche réactive signifie que les équipes de sécurité doivent toujours rattraper leur retard, abordant les vulnérabilités et les problèmes de conformité seulement après qu'ils ont été identifiés dans le processus d'audit.

En surveillant en continu le trafic réseau, les configurations système et les comportements des utilisateurs, les organisations peuvent identifier et atténuer les menaces potentielles avant qu'elles ne causent des dommages. Cette approche proactive aide à prévenir les incidents de sécurité plutôt que de simplement y réagir.

La surveillance continue garantit également que l'organisation reste conforme aux exigences de conformité à tout moment. Les outils automatisés peuvent signaler les écarts par rapport aux normes de conformité au fur et à mesure qu'ils se produisent, permettant des actions correctives immédiates. Cette approche proactive de la gestion de la conformité est particulièrement précieuse dans les industries avec des exigences strictes de cadre et de régulation.

Bien que les audits de cybersécurité jouent un rôle dans le maintien de la sécurité et de la conformité, les audits seuls ne sont plus suffisants. La surveillance continue est une nécessité pour une approche plus efficace, proactive et dynamique de la cybersécurité.

Lectures recommandées

7 avantages de la surveillance continue et comment l'automatisation peut maximiser l'impact

Comment automatiser les audits de cybersécurité internes

Aussi importants que soient les audits de cybersécurité pour renforcer votre entreprise, ils sont incroyablement chronophages et gourmands en ressources. Notre plateforme de pointe pour la sécurité et l'automatisation de la conformité peut éliminer la majorité du travail manuel impliqué dans la réalisation des audits, réduisant ainsi le potentiel d'erreur humaine et vous donnant des insights en temps réel sur votre programme de cybersécurité et votre profil de risque.

- Surveillance continue des contrôles et de la conformité : Obtenez une visibilité complète avec des insights exploitables sur les problèmes critiques de sécurité et de confidentialité.

- Gestion des vulnérabilités et conseils de remédiation alimentés par l'IA : Utilisez des correctifs auto-générés pour l'infrastructure en tant que code afin que vous puissiez facilement copier, coller et déployer des correctifs dans votre environnement cloud.

- Évaluations de risque automatisées : En utilisant une description des risques, Comply AI for Risk produit automatiquement un score de risque inhérent, un plan de traitement et un score de risque résiduel afin que vous puissiez améliorer leur sensibilisation et leur réponse au risque.

- Gestion des risques liés aux tiers : Suivez l'état de conformité des fournisseurs et les risques potentiels des tiers pour vous assurer que vos données sensibles sont en sécurité dans votre écosystème.

- Gestion du personnel et formation à la sensibilisation à la sécurité : Obtenez les outils dont vous avez besoin pour informer et former votre personnel et garantir qu'il respecte les exigences réglementaires.

Avec des milliers de clients satisfaits, notre plateforme simplifie le processus de surveillance et de renforcement de la sécurité de l'information et de la posture de conformité de votre entreprise. En savoir plus sur notre plateforme leader en demandant une démonstration.

Utilisez la confiance pour accélérer la croissance

FAQs

Comment se préparer à un audit de cybersécurité ?

La préparation d'un audit de cybersécurité implique généralement les étapes suivantes :

- Définir clairement le périmètre de l'audit, y compris les systèmes, réseaux, politiques et procédures.

- Rassembler la documentation, y compris les politiques de sécurité, les diagrammes de réseau, les plans de réponse aux incidents et les rapports d'audit précédents.

- Examiner les politiques et les procédures pour s'assurer qu'elles sont à jour et conformes aux normes pertinentes.

- Examiner les contrôles d'accès pour vérifier que les données sensibles sont adéquatement protégées.

- S'assurer que le plan de réponse aux incidents est à jour et que tous les employés connaissent leurs rôles en cas de violation.

- Effectuer une formation des employés pour s'assurer que le personnel est conscient de l'audit et comprend ses rôles dans le maintien de la cybersécurité.

- Préparez-vous à fournir des informations et à répondre aux questions lors des entretiens avec les auditeurs.

Quelle est la différence entre un audit informatique et un audit de cybersécurité ?

Un audit informatique évalue l'efficacité et l'efficience des contrôles informatiques, y compris les contrôles opérationnels et financiers. Il est largement axé sur tous les systèmes et processus informatiques, y compris le matériel, les logiciels, les réseaux, la gestion des données et la gouvernance informatique.

Un audit de cybersécurité se concentre sur les aspects liés à la sécurité et à la conformité de l'informatique. Il se concentre sur l'efficacité des mesures de cybersécurité dans l'identification des vulnérabilités, y compris la sécurité des réseaux, la protection des données, la gestion des menaces, la réponse aux incidents et les contrôles d'accès des utilisateurs.

Combien de temps dure un audit de cybersécurité ?

La durée d'un audit de cybersécurité peut varier considérablement en fonction de la taille et de la complexité de l'organisation, du périmètre de l'audit et du niveau de préparation. En général, un audit de cybersécurité peut durer de quelques semaines à plusieurs mois. Pour les petites et moyennes entreprises, cela peut prendre 2 à 4 semaines, tandis que les grandes entreprises peuvent nécessiter 1 à 3 mois ou plus.

Que vérifie un audit de cybersécurité ?

Un audit de cybersécurité vérifie généralement :

- La sécurité du réseau, y compris les pare-feux et les systèmes de détection d'intrusion

- La protection des données, y compris le chiffrement, les processus de sauvegarde et de récupération de données

- Les contrôles d'accès, y compris les politiques d'accès des utilisateurs, les mécanismes d'authentification et les protocoles d'autorisation

- Les plans et procédures de réponse aux incidents

- La gestion des vulnérabilités, y compris comment les vulnérabilités sont identifiées, évaluées et atténuées

- La conformité aux normes, réglementations et meilleures pratiques en matière de cybersécurité

- La sécurité physique et l'accès à l'infrastructure informatique

- La documentation des politiques et des processus de sécurité

- Les programme de formation et de sensibilisation des employés

- Les pratiques de gestion des risques des tiers

À quelle fréquence les audits de cybersécurité doivent-ils être effectués ?

Les audits de cybersécurité doivent être effectués au moins une fois par an pour garantir une conformité et une sécurité continues. Cependant, en fonction du profil de risque de l'organisation, des réglementations de l'industrie et des changements de l'environnement informatique, des audits plus fréquents peuvent être nécessaires. Les industries à haut risque ou les organisations subissant des changements importants (tels que des fusions, acquisitions ou des mises à jour majeures de l'infrastructure informatique) pourraient bénéficier d'audits trimestriels ou semestriels.

Quand et comment effectuer un audit interne de cybersécurité

Les audits de cybersécurité doivent être effectués au moins une fois par an. En fonction du profil de risque de votre organisation, des réglementations de l'industrie et des changements dans l'environnement informatique, des audits plus fréquents peuvent être nécessaires. Par exemple, les industries à haut risque comme la santé peuvent bénéficier d'audits trimestriels.

Lorsque vient le moment de mener votre audit interne de cybersécurité, vous pouvez utiliser les étapes ci-dessous comme point de départ pour une évaluation complète et les adapter aux besoins de votre organisation.

Étape 1 : Définir les objectifs et la portée

La première chose que vous devez faire est de décider quels sont vos objectifs pour l'audit de cybersécurité.

Vous pourriez vous préparer à obtenir une certification pour un cadre de cybersécurité spécifique ou avoir besoin de réaliser un audit interne pour maintenir la conformité. Peut-être que vous surveillez de manière proactive votre posture de sécurité dans le temps, ou cherchez des moyens d'améliorer vos processus internes et éliminer les redondances. Quelle que soit la raison, établir des objectifs clairs aidera à concentrer votre audit.

La prochaine tâche consiste à définir la portée de votre audit en répertoriant tous vos actifs d'information, y compris le matériel, les logiciels, les bases de données d'information et tout document interne ou juridique sensible.

Ensuite, vous devez décider qui effectuera l'audit. Lors de la sélection d'une personne interne pour mener l'audit, il est important de s'assurer qu'elle possède les qualifications et les matériaux appropriés, ainsi qu'une liste claire de critères et de normes contre lesquels elle mène l'audit interne.

Enfin, passez en revue votre liste et décidez ce qui doit être inclus dans votre audit et ce qui ne doit pas l'être. Vos objectifs déclarés vous aideront à réduire la liste et à supprimer tout ce qui ne relève pas spécifiquement de la portée de votre audit de cybersécurité.

Étape 2 : Identifier les menaces

Ensuite, descendez la liste des actifs en scope que vous avez identifiés à l'étape 1 et définissez les risques de sécurité qui pourraient impacter chacun d'eux. Envisagez les menaces qui pourraient affecter la confidentialité, l'intégrité et la disponibilité des données pour chaque actif. Par exemple, des contrôles d'accès faibles comme des identifiants partagés pourraient compromettre des informations sensibles en permettant un accès non autorisé.

Maintenant que vous avez identifié les risques, vous pouvez élaborer un plan réaliste pour les traiter. Tout d'abord, considérez la probabilité que chaque risque se produise et son impact potentiel sur votre organisation. Vous pouvez utiliser ces classements pour prioriser les risques les plus significatifs pour votre entreprise.

Étape 3 : Mener l'audit de cybersécurité

Pour chaque menace de votre liste prioritaire, vous devrez déterminer une mesure de sécurité correspondante. Pour l'exemple des contrôles d'accès faibles, vous pourriez mettre en œuvre une authentification multi-facteurs ou une connexion unique pour éviter le partage des identifiants.

Que fait déjà votre organisation pour éliminer les menaces de cybersécurité ou minimiser leur probabilité et leur impact ? Y a-t-il des lacunes ou des insuffisances que vous pouvez identifier ? Si vous avez établi des politiques de cybersécurité, sont-elles suivies dans la pratique ?

Voici les domaines clés sur lesquels un audit de cybersécurité interne devrait se concentrer :