Interview with a SOC 2 auditor: A basic guide to SOC 2 requirements

Emily Bonnie

Content-Marketing

Cavan Leung

Leitender Compliance-Manager

If you’re a service organization that deals with users’ confidential information, getting a SOC 2 report isn’t longer an option but a responsibility.

First, SOC 2 reports help you mitigate the risks associated with security issues.

Second, many clients request SOC 2 compliance before doing business with any company.

In a world where cybercrime is rising, SOC 2 reports can position your company as an organization that’s ethical, trustworthy, and reliable.

The question is: How can you get a SOC 2 report?

To answer that question, we interviewed K.C. Fikes, Data Analytics Practice Lead at The Cadence Group Senior Manager, Moss Adams.

We asked him six questions that’ll help you better understand SOC 2 reports and prepare your organization for the audit process.

1. What is a SOC 2 report?

“Controls mapped to the Trust Service Criteria, which support the application/platform/product, have been designed and have/have not operated for the period under review. The report explains the quality and the results of the controls. This affects whether there’s an unqualified opinion (meaning no exceptions) or a qualified opinion (some exceptions).”

In other words, SOC 2 is an attestation report that aims to analyze the operational effectiveness of service organizations’ security controls in terms of the five Trust Principles defined by the AICPA.

The word “attestation” means “evidence or proof of something.”

This means that an external auditor must come into your organization to collate evidence that proves your security controls are working properly.

If the right controls are properly mapped to the TSC and are operating effectively, the auditor issues a SOC 2 report likely with an unqualified (clean) opinion.

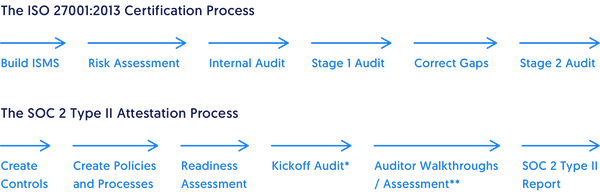

2. What’s different about SOC 2 compared to other security standards, such as ISO 27001?

As you may know, there are different examinations an organization can get to ensure they have the right security practices in place, including SOC 1, SOC 2, SOC 3, and, of course, ISO 27001.

So, how can you differentiate one from another? More importantly, how can you choose the right examination for your organization?

According to Fike, some of the main differences between SOC 2 and ISO 27001 include:

- “SOC is a report of controls as they are mapped to the Trust Service Criteria whereas an ISO is a certification that the 27001 standard has been adopted/implemented by an organization.”

- “ISO is very focused around the ISMS (Information Security Management Systems) and you get a certification, whereas with SOC 2 you get a report.”

- “SOC 2 is primarily targeted for U.S.-based customers, whereas ISO is widely known in the EU.”

To get a more thorough explanation of these differences, we suggest you read our complete guide, “Should you get a SOC 2 report or ISO 27001 certification?”

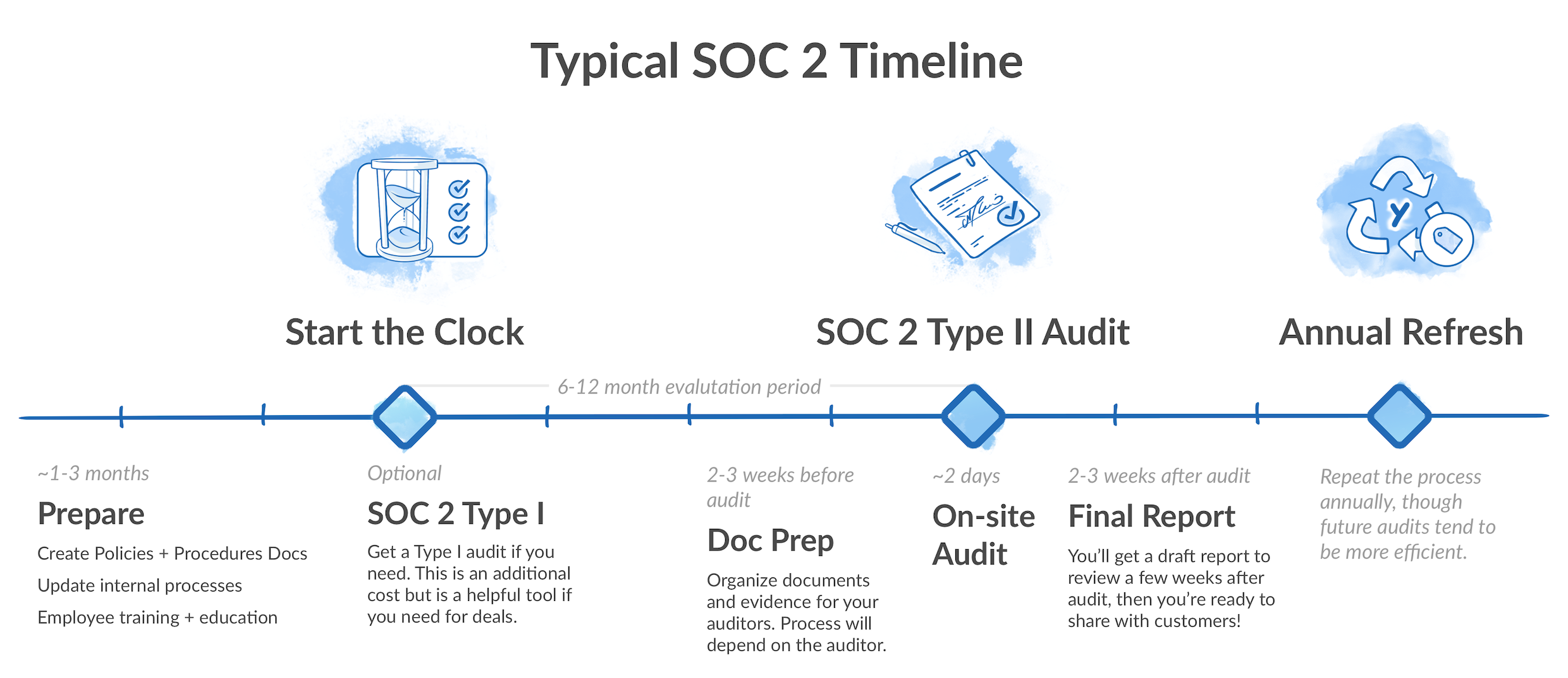

3. Could you give a brief walkthrough of what you typically do when a company hires you to conduct a SOC 2 audit?

Now that you understand the basics about SOC 2 reports, the question becomes: What does an auditor look for during the audit process?

In the words of Fikes:

“Assuming you’re SOC 2 Type II, we’ll come in a couple of weeks before the period of review ends. We’ll do a kickoff and talk to the key players and request populations (e.g., each instance of some sort of technology function operating, like a software change or security monitoring software logs).

“From the populations, we’ll sample some of them to see if the internal control was working. For example, we might sample 10 of the 100 software changes during the review period and see if they were peer-reviewed. We test each sample against each control. Once we’re done assessing, and if everything checks out well, then we’re done. We go and write the report.

"Wenn wir etwas untersuchten und das Attribut einer Kontrolle nicht erfüllten, gehen wir zu dem Unternehmen und sehen, was passiert ist. Wir sagen dem Kunden, dass uns etwas fehlt, und suchen nach Beweisen, die belegen, dass diese Probe die Kontrollen erfüllt. Dann betrachten wir die Probe, die nicht bestanden hat, und erweitern möglicherweise die Proben, um zu analysieren, ob es sich nur um einen Ausreißer oder ein systemisches Problem handelt.

"Wenn es ein Ausreißer war, notieren wir eine Ausnahme. Wenn es kein Ausreißer war, könnten wir sogar sagen, dass es ein Versagen der Kontrolle war. Unsere Berichte würden diese Ausnahmen und Ausfälle vermerken."

4. Was sind die Anforderungen für ein uneingeschränktes Gutachten für einen SOC 2-Bericht?

"Wir haben Kontrollen, die den Trust Service Criteria zugeordnet sind. Arbeiten diese Kontrollen während des Prüfzeitraums effektiv? Wenn es Ausnahmen gibt, könnte dies zu einem eingeschränkten Gutachten führen. Abhängig von der Art und dem Typ der Ausnahme kann eine Kontrolle scheitern, was zu einem Scheitern der TSC führen könnte. Wenn alle Kontrollen während des Prüfzeitraums effektiv arbeiten, erhalten Sie ein uneingeschränktes Gutachten für einen SOC 2-Bericht."

Aber was bedeutet ein „uneingeschränktes Gutachten“ eigentlich?

Es bedeutet, dass die Kontrollen, die der Auditor im Rahmen des Berichts getestet hat, ordnungsgemäß funktionierten und während der SOC 2-Prüfung effektiv arbeiteten, und Ihre Kunden sich auf Ihre Dienstleistungen verlassen können.

Das bedeutet jedoch nicht, dass es keine Probleme gab.

Angenommen, der Auditor fand während der Prüfung Kontrollprobleme und Sie erhalten ein uneingeschränktes Gutachten. In diesem Fall bedeutet das, dass der Auditor (und Sie) in der Lage waren, diese Probleme zu beheben und alle damit verbundenen Risiken zu mindern.

Wenn Sie die während der Prüfung präsentierten Kontrollprobleme nicht beheben können, wird der Auditor ein eingeschränktes Gutachten vorlegen, was bedeutet, dass der SOC-Bericht nicht vollständig zuverlässig ist.

5. Was sind Trust Service-Kriterien und was sind Trust Service-Kategorien?

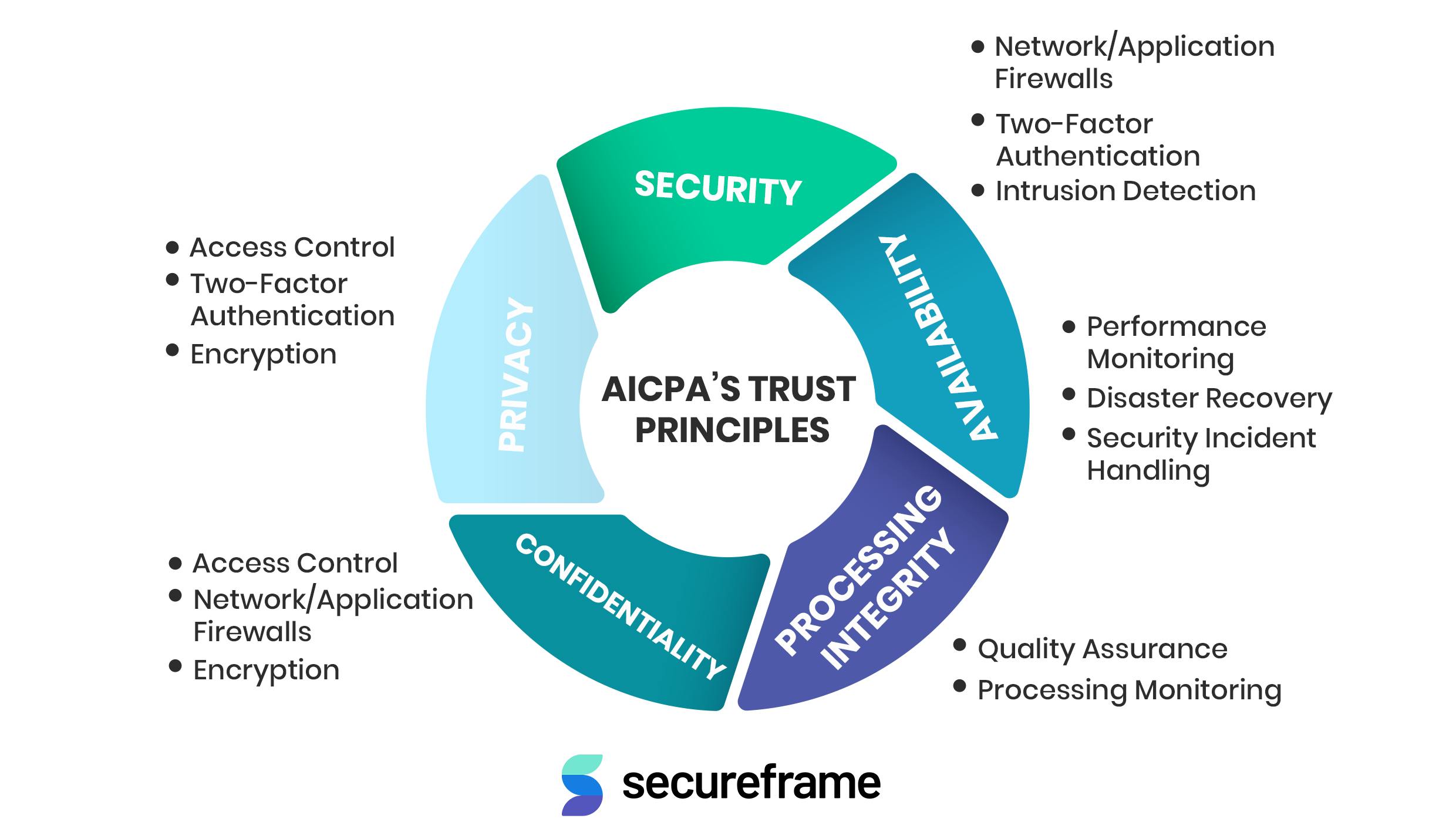

Wie bereits erwähnt, „mappen“ SOC 2-Berichte die Kontrollen eines Dienstanbieters gemäß den fünf Trust Principles, die von der AICPA definiert wurden.

Diese Prinzipien helfen Ihnen in Zusammenarbeit, die vertraulichen Daten Ihrer Kunden auf die effektivste Weise zu schützen.

Was sind diese Prinzipien?

Fikes skizzierte den Satz von Prinzipien/Kriterien, die interne Kontrollen abdecken, wie folgt:

- Sicherheit: Alle Berichte müssen dies enthalten.

- Verfügbarkeit: Wie die Organisation die App/Plattform betriebsbereit und zugänglich hält.

- Vertraulichkeit: Schützt Kundendaten. Das heißt, wie wir sie sammeln/bearbeiten/löschen.

- Verarbeitungsintegrität: Daten sollten vollständig, genau und gültig verarbeitet werden.

- Datenschutz: Wie Sie personenbezogene Daten (PII) schützen und was die App/Plattform erfasst/enthält/entsorgt, sowie wer darauf zugreifen kann.

Zu Erklärungszwecken lassen Sie uns diese Prinzipien eingehender betrachten:

- Sicherheit: Umfasst alle Prozesse und Kontrollen, die Sie implementiert haben, um unbefugten Zugriff auf Ihre Informationen zu beschränken (z. B. Zugangskontrollen und IT-Sicherheitssoftware wie Zwei-Faktor-Authentifizierung und Webanwendungs-Firewalls)

- Verfügbarkeit: Bezieht sich auf die Kontrollen, die Ihnen helfen, einen zuverlässigen Service bereitzustellen und sicherzustellen, dass er seine Hauptaufgabe konsequent erfüllen kann (z. B. Notfallwiederherstellung, Backups und Geschäftskontinuitätsplanung)

- Vertraulichkeit: Berücksichtigt alle Kontrollen, die die vertraulichen Informationen der Kunden schützen (z. B. Firewalls, Berechtigungsstufen und erstklassige Verschlüsselung)

- Verarbeitungsintegrität: Umfasst die Vorgänge, die sicherstellen, dass Ihre Systeme Informationen gültig, genau und zeitnah verarbeiten können (z. B. ein Kunde bestellt etwas auf Ihrer Website und erhält das Produkt pünktlich und an der richtigen Adresse)

- Datenschutz: Kontrollen und Sicherheitsstandards, die Ihnen helfen, mit sensiblen Informationen der Kunden vertraulich umzugehen (z. B. Sicherheitsrichtlinien und Datenschutzprinzipien der AICPA)

Je nach Branche, Dienstleistungstyp, Kundenbedürfnissen und einzigartigen Situationen müssen die Kontrollen einer Organisation möglicherweise verschiedene Prinzipien erfüllen.

Das heißt, alle Organisationen müssen das „Sicherheit“-Prinzip einhalten, da dies die einzige Anforderung der AICPA ist.

6. Können Sie ein paar Beispiele dafür geben, wie sich die SOC 2-Anforderungen an die spezifische Situation jedes Unternehmens anpassen können?

Noch einmal, die SOC 2-Anforderungen unterscheiden sich je nach spezifischer Situation Ihrer Organisation.

Um diesen Punkt besser zu erklären, hat Fike einige Beispiele für diese Variationen gegeben:

„SOC 2 bietet Flexibilität darin, wie eine Kontrolle erfüllt werden kann, sowie Flexibilität in Bezug auf den Umfang. Beispielsweise gibt es Kontrollen zur physischen Sicherheit von Daten, aber wenn alle Ihre Daten in der Cloud sind, kann Ihr Cloud-Infrastruktur-Anbieter Ihnen helfen, diese Anforderung zu erfüllen.

„Ein weiteres Beispiel: Wenn Sie zwei Cloud-Anbieter-Instanzen haben, aber nur eine tatsächlich Ihre Software und Kundendaten unterstützt, können Sie eine Ihrer Cloud-Instanzen aus dem Umfang herausnehmen. SOC 2 und wir als Auditoren versuchen, die einzigartigen Umgebungen jedes Unternehmens zu verstehen und den Umfang entsprechend anzupassen.“

Bereit, SOC 2-konform zu werden?

SOC 2-Berichte mögen auf den ersten Blick kompliziert erscheinen, aber sie sind relativ einfach, sobald man einige Schlüsselkonzepte verstanden hat.

Hoffentlich können die in diesem Interview bereitgestellten Informationen Ihnen dabei helfen, sich auf Ihr eigenes Audit vorzubereiten und sich mit dieser Art von Berichten wohler zu fühlen.

Wenn Sie weitere Orientierungshilfen zu SOC 2 Audits benötigen, könnte Secureframe Ihnen weiterhelfen.

Wir helfen Dienstleistungsorganisationen, ihre SOC-Compliance-Prozesse effizienter zu rationalisieren. Um ein besseres Verständnis unseres Prozesses zu bekommen, empfehlen wir Ihnen, unsere Produktübersichtsseite zu lesen.

Emily Bonnie

Content-Marketing

Cavan Leung

Leitender Compliance-Manager