Wie man eine ISO 27001 Informationssicherheitspolitik schreibt + Kostenlose Vorlage

Sicherheitspolitiken mögen wie ein riesiger Langweiler wirken. Eine Menge formeller Dokumente, die man in eine Akte steckt, die niemand jemals tatsächlich verwenden wird, außer vielleicht Ihr Informationssicherheitsauditor oder jemand aus der Personalabteilung einmal im Jahr. Sie existieren nur, um ein Kästchen auf einer Liste endloser Compliance-Aufgaben und Sicherheitsanforderungen abzuhaken.

Aber das könnte nicht weiter von der Wahrheit entfernt sein.

Richtlinien sind der Weg, wie Sie genau erklären, was Sie tun, um Daten sicher zu halten – für Ihre Mitarbeiter, Lieferanten, Partner, Kunden und Auditoren. Sie sind ein kritischer Bestandteil Ihres Sicherheitsprogramms und das Rückgrat Ihres Informationssicherheits-Managementsystems (ISMS).

Gute Richtlinien sorgen für Klarheit und Konsistenz in Ihren Geschäftsabläufen. Sie helfen Ihrem Team, ihre Rolle im Risikomanagement der Informationssicherheit und der Aufrechterhaltung der Compliance zu verstehen. Und sie helfen, sicherzustellen, dass Ihre Sicherheitsmaßnahmen zum Schutz sensibler Informationswerte vor Schwachstellen effektiv und effizient sind.

Während ISO 27001 Unternehmen vorschreibt, eine ganze Reihe von Richtlinien zu definieren (über zwei Dutzend davon), ist eine der wichtigsten Richtlinien für ISO 27001 die Informationssicherheitspolitik.

Lesen Sie weiter für weitere Informationen und bewährte Verfahren zum Verfassen Ihrer ISO 27001-Informationssicherheitspolitik und erhalten Sie eine Vorlage für eine ISO 27001-Informationssicherheitspolitik mit allen Vorarbeiten für Sie.

Was ist eine ISMS-Informationssicherheitspolitik?

Betrachten Sie Ihre Informationssicherheitspolitik als eine Übersicht darüber, wie Ihr Unternehmen mit der Datensicherheit umgeht.

Eine ISO 27001-Informationssicherheitspolitik legt Standards für die akzeptable Nutzung der Informationssysteme und -technologie eines Unternehmens fest, von Netzwerken und Datenbanken bis hin zu Softwareanwendungen. Und sie definiert Regeln und Prozesse zum Schutz der Vertraulichkeit, Integrität und Verfügbarkeit von Daten (oft abgekürzt als CIA).

Vertraulichkeit: Schutz vertraulicher Informationen durch Begrenzung ihres Zugriffs, ihrer Speicherung und Nutzung

Ihre Informationssicherheitspolitik sollte erklären, wie Sie den Zugang zu Informationen kontrollieren und wie Sie Datenverstöße und -lecks verhindern.

Integrität: Überprüfung, dass Unternehmenssysteme wie beabsichtigt funktionieren

Beim Schreiben Ihrer Informationssicherheitspolitik sollten Sie darüber nachdenken, wie Sie Änderungsprozesse etablieren, unbefugte Benutzer daran hindern, Informationen zu ändern, menschliche Fehler verhindern und sicherstellen, dass die Technologie richtig konfiguriert ist, um Fehler zu vermeiden.

Verfügbarkeit: Sicherstellen, dass Mitarbeiter und Kunden sich auf Ihre Systeme verlassen können, um ihre Arbeit zu erledigen

Ihre Informationssicherheitspolitik muss besprechen, wie Sie die Verfügbarkeit von Daten sicherstellen, einschließlich wie Sie Naturkatastrophen und Speichererosion berücksichtigen, wie Sie die Integrität der Domäne schützen usw.

ISO 27001 Geltungsbereichs-Erklärungsvorlage

Laden Sie unsere ISMS-Geltungsbereichs-Erklärungsvorlage herunter, um die konforme Dokumentation sicherzustellen.

ISO 27001-Anforderungen: Klausel A.5.1

Anhang A Klausel 5 besagt, dass eine Organisation eine Reihe von Informationssicherheitsrichtlinien haben muss, die von der Geschäftsführung genehmigt und Mitarbeitern sowie Drittbenutzern mitgeteilt werden.

Richtlinien müssen sich an den Geschäftsanforderungen und den für die Organisation geltenden Vorschriften oder gesetzlichen Anforderungen wie HIPAA und DSGVO orientieren. Richtlinien sind auch ein wichtiger Bestandteil der Mitarbeiterschulung und Sicherheitsbewusstseinsschulung, wie in Anhang A.7.2.2 des Informationssicherheitsstandards beschrieben.

Alle diese Richtlinien werden in einer hochrangigen Master-Informationssicherheitsrichtlinie zusammengefasst, die den allgemeinen Ansatz der Organisation zur Informationssicherheit und Asset-Management umreißt. Laut dem ISO 27001-Standard muss diese Richtlinie:

- An die Organisation angepasst sein

- Das Engagement des Managements für das ISO 27001 ISMS demonstrieren

- Definieren, wie Informationssicherheitsziele vorgeschlagen, überprüft und genehmigt werden

- Mitarbeitern, Stakeholdern und anderen Interessengruppen wie Lieferanten und Geschäftspartnern mitgeteilt werden

- Einen definierten Verantwortlichen haben, der für die Aktualisierung der Richtlinie verantwortlich ist

- Regelmäßig (mindestens jährlich) oder bei wesentlichen Änderungen wie Änderungen an den Informationssicherheitskontrollen, Technologien, Gesetzen oder Geschäfts-/Managementprozessen überprüft werden

Der ultimative Leitfaden zu ISO 27001

Wenn Sie ein konformes ISMS aufbauen und die Zertifizierung erreichen möchten, enthält dieser Leitfaden alle Details, die Sie benötigen.

Was sollte in einer ISO 27001-Informationssicherheitsrichtlinie enthalten sein?

Oftmals denken die Leute, dass ihre Informationssicherheitsrichtlinie alles über die Cybersicherheits- und Datenschutzpraktiken ihrer Organisation umfassen muss. Aber das ist nicht der Fall. Die Informationssicherheitsrichtlinie soll drei Dinge erreichen:

- Die Geschäftsführung dazu zwingen, ihre Ziele für Informations- und IT-Sicherheit sorgfältig zu überdenken.

- Das Engagement des Managements für die kontinuierliche Verbesserung des ISMS formalisieren.

- Einen allgemeinen Überblick über das ISMS geben, damit die Geschäftsführung versteht, wie es funktioniert, ohne die minutenschnellen Einzelheiten jeder Informationssicherheitsrisikobewertung, Zugangskontrolle oder internen Prüfung verfolgen zu müssen. Sie wissen, wofür das ISMS ausgelegt ist, wie es funktioniert und wer dafür verantwortlich ist.

Dies ist in einer ISO 27001-Informationssicherheitsrichtlinie abgedeckt:

- Zweck: Die Informationssicherheitsziele der Organisation und den Zweck des ISMS definieren

- Anforderungen: Auflisten aller geltenden gesetzlichen, vertraglichen oder regulatorischen Anforderungen

- Rollen und Verantwortlichkeiten: Angeben, wer für die Implementierung, Pflege und Überwachung der Leistung des ISMS verantwortlich ist

- Kommunikation: Klarstellen, wem die Richtlinie intern oder mit Auftragnehmern und Drittanbietern (falls zutreffend) mitgeteilt werden muss

- Unterstützung: Definieren Sie die Ressourcen und ergänzenden Richtlinien, die die Informationssicherheit unterstützen.

Tipps zum Schreiben einer Informationssicherheitsrichtlinie von ISO 27001-Auditoren

Unser Team erfahrener Auditoren und Compliance-Spezialisten hat seine wesentlichen Tipps und Best Practices zum Schreiben einer Informationssicherheitsrichtlinie, die den ISO 27001-Anforderungen entspricht, geteilt.

- Weisen Sie einen Verantwortlichen zu, der dafür verantwortlich ist, die Informationssicherheitsrichtlinie auf dem neuesten Stand zu halten und zu gewährleisten, dass sie mindestens einmal jährlich überprüft wird.

- Korrekturen und Aktualisierungen sollten nach Überprüfung durch das obere Management aufgezeichnet und genehmigt werden.

Download: ISO 27001 Informationssicherheitsrichtlinie Vorlage

Sind Sie sich immer noch unsicher, was in Ihre Informationssicherheitsrichtlinie aufgenommen werden soll? Verwenden Sie unsere Vorlage als Grundlage, um schnell Ihre eigene zu erstellen.

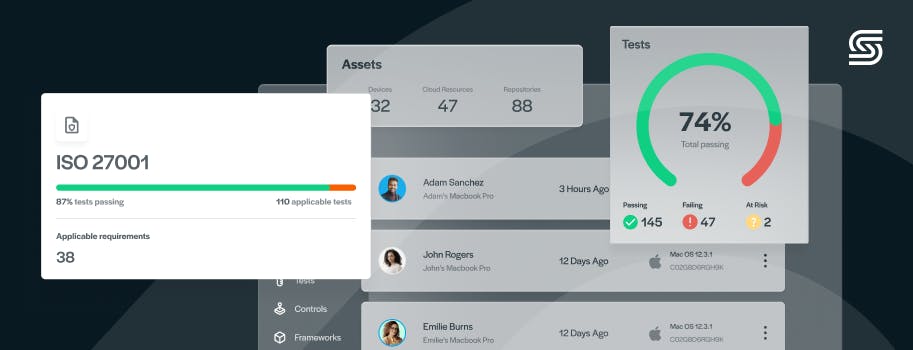

Erstellen Sie schnell ISO 27001-Richtlinien mit Secureframe

Die Informationssicherheitsrichtlinie ist nur die Spitze des Eisbergs des ISO 27001-Standards, der 25 Basisrichtlinien umfasst. Mit Secureframe können Sie sich dank unserer Richtlinienbibliothek eine Menge Zeit und Mühe sparen. Erhalten Sie über 40 Richtlinienvorlagen, die von Compliance-Experten geschrieben und von Dutzenden von Auditoren geprüft wurden, bereit zur Anpassung an Ihr Unternehmen.

Fordern Sie eine Demo an um mehr darüber zu erfahren, wie unsere Compliance-Automatisierungsplattform die ISO 27001-Zertifizierung vereinfachen kann.

Vertrauen nutzen, um Wachstum zu beschleunigen

FAQs

Was sind die 3 Schlüsselelemente der Informationssicherheit in ISO 27001?

ISO/IEC 27001:2022 (ehemals ISO/IEC 27001:2013) ist ein internationaler Standard, der 3 Elemente der Informationssicherheit abdeckt:

- Vertraulichkeit: Daten dürfen nur von autorisierten Benutzern zugegriffen werden

- Integrität: Daten dürfen nur von autorisierten Benutzern geändert oder gelöscht werden

- Verfügbarkeit: Daten müssen autorisierten Benutzern bei Bedarf zugänglich sein

Was ist ISO 27001 5.1: Richtlinien für die Informationssicherheit?

ISO 27001 Anhang A Klausel 5 besagt, dass Organisationen eine Reihe von Informationssicherheitsrichtlinien haben müssen. Diese Richtlinien müssen durch geschäftliche Bedürfnisse geleitet werden und alle geltenden Vorschriften oder gesetzlichen Anforderungen berücksichtigen, die die Organisation betreffen, wie z. B. HIPAA und DSGVO. Richtlinien sind auch ein wichtiger Bestandteil der Mitarbeiterschulung und des Sicherheitsbewusstseins, wie in ISO 27001/ISO 27002 Anhang A.7.2.2 der Informationssicherheitsnorm beschrieben. Alle diese Richtlinien werden in einer übergeordneten Master-Informationssicherheitspolitik zusammengefasst.

Welche Richtlinien sind für ISO 27001 erforderlich?

Die Einhaltung von ISO 27001 erfordert folgende Richtlinien:

- Klausel 5.1.1: Informationssicherheitspolitik

- Klausel 6.2.1: Richtlinien für mobile Geräte, BYOD und Fernarbeit

- Klausel 7.5: Dokumentenkontrollprozess und Kontrollen für das Management von Aufzeichnungen

- Klausel 8.2.1: Informationsklassifizierungsrichtlinie

- Klauseln 8.3 und 11.2: Richtlinie zur Datenaufbewahrung und -entsorgung

- Klauseln 9.2, 9.3, 9.4: Passwort-Richtlinie

- Klausel 9.1.1: Zugriffskontrollrichtlinie

- Klausel 11.1.5: Verfahren für die Arbeit in sicheren Bereichen

- Klausel 11.2: Richtlinien für Clear Desk und Clear Screen

- Klauseln 12.1 und 14.2: Änderungsmanagement-Richtlinie

- Klausel 12.3: Datensicherungsrichtlinie

- Klausel 13.2: Datenübertragungsrichtlinie

- Klausel 14.2.5: Prinzipien für die sichere Softwareentwicklung/-technik

- Klausel 15.1.1: Lieferanten-Sicherheitsrichtlinie

- Klausel 16.1.5: Verfahren zum Management von Informationssicherheitsvorfällen

- Klausel 17.1: Geschäftskontinuitätsverfahren

- Klausel 18.1.1: Gesetzliche, regulatorische und vertragliche Anforderungen

Welche Klausel von ISO 27001 enthält Anforderungen im Zusammenhang mit der Informationssicherheitspolitik?

Laut ISO 27001 Anhang A Klausel 5.1 müssen Organisationen eine Reihe von Informationssicherheitsrichtlinien haben. Die Informationssicherheitspolitik muss:

- Auf die Organisation zugeschnitten, von der Geschäftsleitung genehmigt und den Mitarbeitern und Drittbenutzern kommuniziert werden

- Das Engagement der Geschäftsleitung für das ISO 27001 ISMS demonstrieren

- Definieren, wie Informationssicherheitsziele vorgeschlagen, überprüft und genehmigt werden

- Einen definierten Eigentümer haben, der für die Aktualität der Richtlinie verantwortlich ist

- Regelmäßig (mindestens jährlich) oder bei wesentlichen Änderungen wie Änderungen der Informationssicherheitskontrollen, Informationstechnologien, Lieferantenbeziehungen, Gesetze oder Geschäfts-/Managementprozesse überprüft werden